Authentification et autorisation :

Ce que vous devez savoir

L’authentification et l’autorisation sont deux processus relevant de la gestion des identités et des accès (Identity and Access Management, ou IAM), mais chacune a son propre objectif. Comprendre le rôle que joue chacun de ces deux processus pour garantir la protection des données permettra à votre organisation de prendre les meilleures décisions en matière de sécurité.

Qu’est-ce que l’authentification ?

L’authentification est utilisée pour permettre aux utilisateurs de prouver qu’ils sont bien les personnes qu’ils prétendent être. Une étude de la Digital Shadows Photon Research Team réalisée en 2020 a révélé que 15 milliards d’identifiants volés permettant le piratage de comptes étaient disponibles sur le dark web, y compris des combinaisons de noms d’utilisateurs et mots de passe pour des comptes bancaires en ligne, des comptes de réseaux sociaux et des services de streaming musical.

La plupart d’entre nous sommes habitués à authentifier notre identité au quotidien. On peut nous demander notre permis de conduire ou une autre pièce d’identité pour déposer un chèque, acheter de l’alcool ou accéder à une zone réglementée. Le contrôle de la pièce d’identité permet de vérifier que la personne est bien celle qui apparaît sur la photo et que le document n’est pas un faux. Si la pièce d’identité s’avère volée ou fausse, la personne peut être refoulée, signalée aux autorités et/ou le document en question peut être confisqué.

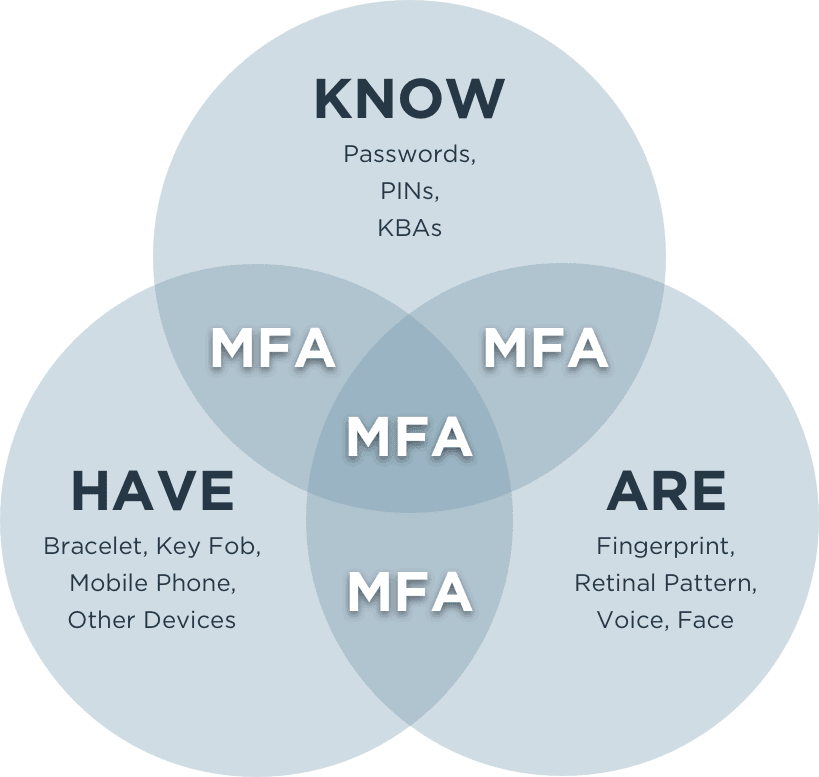

L’identité d’un utilisateur en ligne peut être vérifiée de nombreuses façons, qui se classent en trois types de facteurs d’authentification :

- Quelque chose que vous connaissez : une information ou un secret connu de vous seul (par exemple, un mot de passe, un code PIN ou une réponse à une question personnelle)

- Quelque chose que vous possédez : en confirmant que vous possédez un objet spécifique (par exemple, un smartphone, une carte, une clé électronique, un jeton physique)

- Une chose qui vous est propre : un moyen d’identification unique de votre personne physique (par exemple, une empreinte digitale, une reconnaissance faciale ou vocale)

L’authentification multifacteur (MFA) consiste à utiliser au moins deux de ces facteurs afin de contrôler l’identité d’un utilisateur. Par exemple, on peut vous demander un mot de passe (une chose que vous connaissez) et un code secret à usage unique que vous recevez sur votre smartphone (une chose que vous possédez). Si l’une de ces actions n’est pas correctement effectuée, l’accès est refusé.

Qu’est-ce que l’autorisation ?

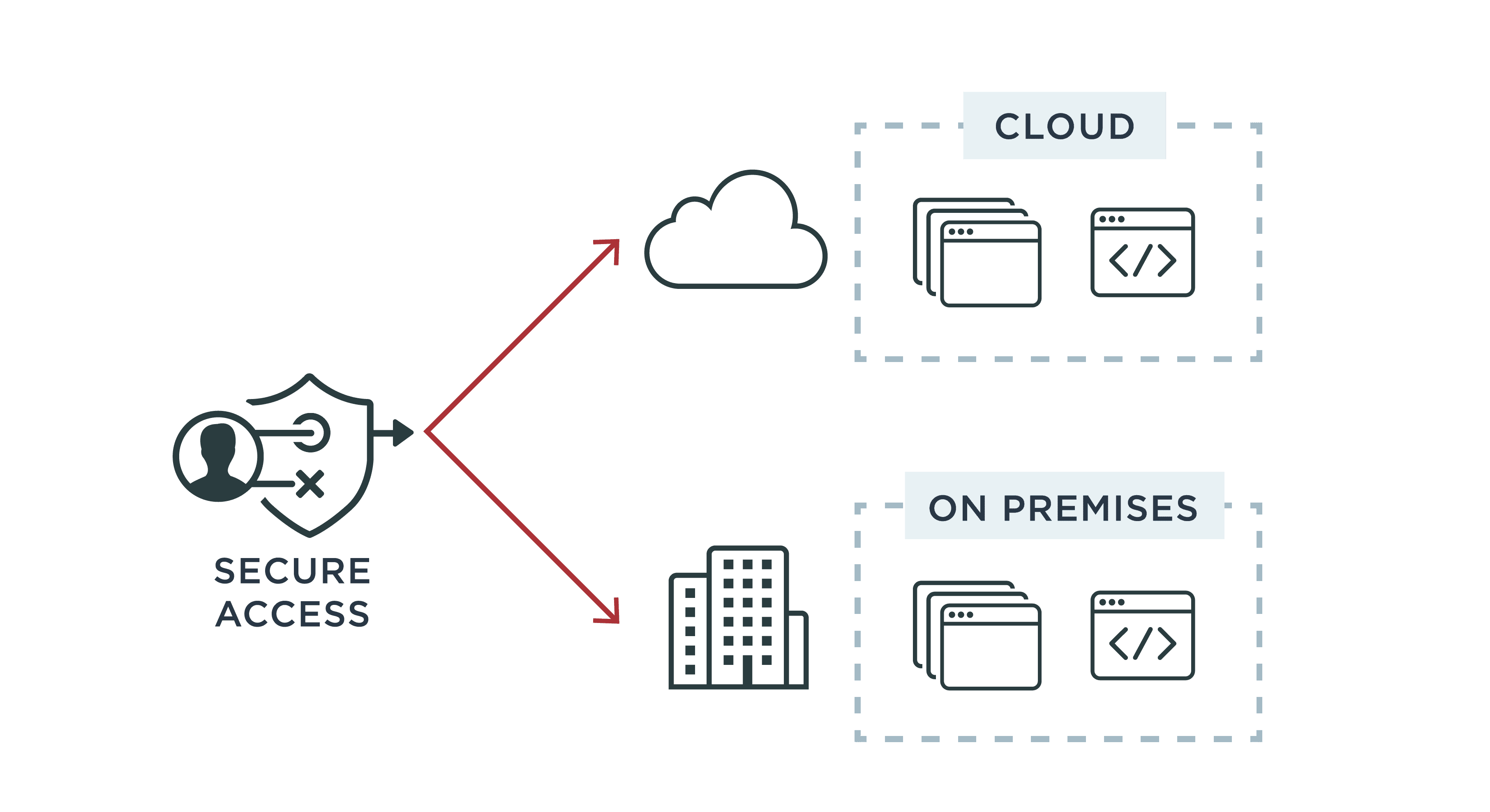

Les entreprises utilisent l’autorisation pour octroyer un accès aux ressources par l’intermédiaire d’autorisations prédéfinies ou personnalisées en fonction du rôle de l’utilisateur, des attributs de l’identité ou même de certains facteurs de risque. Une fois l’utilisateur authentifié, l’autorisation stipule les données, applications et ressources auxquelles cet utilisateur vérifié a le droit d’accéder. En outre, elle permet d’interdire l’accès des utilisateurs non autorisés aux éléments pour lesquels ils ne disposent pas des droits, notamment les applications sur site et celles dans le cloud.

En limitant les autorisations uniquement aux ressources dont un utilisateur a besoin, les organisations assurent la protection des informations sensibles. Par exemple, les stratégies d’autorisation peuvent permettre aux employés des services des ressources humaines d’accéder aux applications qui stockent les informations sensibles d’un employé, mais refuser l’accès aux équipes des services marketing. De même, les équipes de la comptabilité peuvent être autorisées à accéder aux applications financières que d’autres services ne sont pas autorisés à consulter.

L’autorisation peut également s’appliquer aux cas d’utilisation des clients. Par exemple, deux clients peuvent tous les deux être connectés à un site de vente, mais seul l’un d’entre eux est membre du programme de récompenses VIP. Une stratégie d’autorisation permettra au client VIP d’accéder aux applications de récompenses, mais pas à l’autre.

Certains systèmes d’autorisation peuvent même autoriser ou refuser l’accès à des données en fonction de ce que les clients ont accepté de partager. Cela facilite la conformité aux réglementations en matière de confidentialité et instaure une relation de confiance avec le client.

Authentification et autorisation

Il existe des similitudes et des différences entre l’authentification et l’autorisation.

En quoi l’authentification et l’autorisation sont-elles semblables ?

En matière d’identité et de sécurité des données, l’authentification et l’autorisation vont de pair. Ce sont deux processus qui déterminent si un utilisateur peut accéder à une application ou un système. L’authentification comme l’autorisation sont conçues pour protéger un système en veillant à ce que seuls les utilisateurs légitimes accèdent aux bons éléments.

En quoi l’authentification et l’autorisation sont-elles différentes ?

Lorsque l’on parle de la gestion des identités et des accès (IAM), l’authentification est le processus de contrôle des identités, tandis que l’autorisation est le processus de gestion des accès. L’authentification est la première étape d’une expérience en ligne. Elle nécessite que les utilisateurs fournissent leurs identifiants afin de prouver qu’ils sont bien qui ils prétendent être. L’étape suivante est l’autorisation, laquelle applique les stratégies permettant de déterminer à quelles ressources ils peuvent accéder.

Prenons l’exemple d’un site de e-commerce pour lequel vous possédez un compte client.

Authentication: pour accéder à votre compte, vous devez prouver votre identité avec au moins un facteur d’authentification.

Authorization: une fois que vous êtes authentifié, l’entreprise vous accorde certaines autorisations d’accès en tant que client. Vous pouvez accéder à votre compte, consulter la description des produits, utiliser les fonctionnalités du panier d’achats, etc. Vous n’êtes pas autorisé à utiliser des ressources ou des fonctionnalités strictement réservées aux employés et qui nécessitent un certain niveau d’autorisation de sécurité ou une autorisation spéciale.

Les méthodes d’authentification courantes

Il existe un bon nombre de méthodes d’authentification qui font partie de ces trois facteurs d’authentification (une chose que vous savez, une chose que vous possédez et une chose qui vous est propre). Même les méthodes les plus populaires ont leurs avantages et leurs inconvénients.

Les mots de passe

Les mots de passe constituent la méthode d’authentification la plus couramment utilisée, mais aussi la moins sécurisée. La protection des informations d’un compte devient plus difficile à mesure que les tentatives d’hameçonnage et autres cyberattaques deviennent plus sophistiquées. Les pirates informatiques peuvent également utiliser des logiciels pour deviner les mots de passe en recherchant très rapidement toutes les combinaisons possibles.

L’usure des mots de passe est courante. Selon les entreprises, les exigences de mots de passe peuvent être strictes, obligeant ainsi les utilisateurs à choisir une combinaison de lettres, de chiffres et caractères spéciaux. Il est difficile de mémoriser plusieurs mots de passe et de trouver un mot de passe unique pour chaque compte. Étant donné que les mots de passe peuvent être volés ou devinés, l’utilisation d’un même mot de passe pour plusieurs comptes rend considérablement vulnérables les titulaires de ces comptes et les administrateurs système. Le rapport d'enquête sur les compromissions de données 2021 de Verizon a révélé que 61 % des violations en 2020 ont été réalisées à l’aide d’identifiants de connexion non autorisés.

61 % des violations de données impliquent l’utilisation d’informations d’identification non autorisées.

Rapport d'enquête sur les compromissions de données (DBIR), 2021, Verizon

La biométrie

La biométrie fait référence aux caractéristiques physiques uniques, telles que les empreintes digitales, la reconnaissance faciale, rétinienne ou le scannage de l’iris, et la reconnaissance vocale. La biométrie est extrêmement difficile à contrefaire, ce qui en fait une méthode d’authentification intéressante, mais elle présente quelques inconvénients. Tout le monde n’a pas accès ou ne peut pas s’acheter le matériel nécessaire, comme les smartphones. Les questions relatives à la confidentialité constituent un autre problème. Les bases de données biométriques peuvent être piratées et les systèmes de reconnaissance faciale peuvent être imprécis ou mal exploités.

Les méthodes d’autorisation courantes

Comme pour les méthodes d’authentification, les méthodes d’autorisation présentent des avantages et des inconvénients.

Les contrôles d’accès basés sur les rôles (RBAC)

Les contrôles d’accès basés sur les rôles (RBAC) forment une approche traditionnelle qui repose sur le rôle de l’utilisateur pour décider des accès et délègue ces décisions à l’application à laquelle on accède. Par exemple, les membres d’une équipe des ressources humaines peuvent avoir accès à une application de paie et les membres de l’équipe du service financier peuvent avoir accès aux outils de création de rapports financiers. La méthode RBAC est pertinente lorsque l’accès est limité aux utilisateurs internes dans le périmètre d’un réseau. Mais elle est trop contraignante dans de nombreuses situations actuelles.

Le contrôle d’accès basé sur les attributs (ABAC)

Le contrôle d’accès basé sur les attribut résout certaines des contraintes associées au RBAC en utilisant des attributs supplémentaires qui peuvent être pris en compte pour décider des autorisations. L’ABAC offre une plus grande flexibilité et une plus grande sécurité en évaluant des informations supplémentaires, telles que d’autres attributs d’utilisateur (par exemple, l’âge, le niveau d’autorisation de sécurité), les attributs de ressources (par exemple, la date de création, le type de ressource) et le contexte (emplacement d’accès, heure d’accès) afin de décider des autorisations.

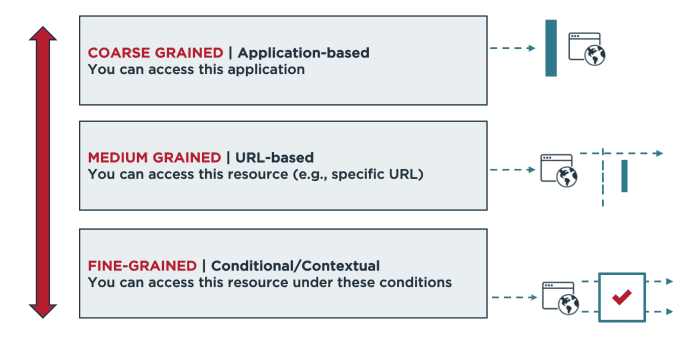

Autorisation dynamique

Sachant que les attributs à eux seuls ne peuvent être suffisants, l’autorisation dynamique pousse la méthode ABAC plus loin en permettant l’utilisation du contrôle d’accès affiné. Ce type de contrôle vous permet de contrôler les accès au-delà du niveau d’application et du niveau de ressource afin d’exiger que certaines conditions soient remplies. L’autorisation dynamique centralise par ailleurs les contrôles des accès au lieu de les intégrer au niveau de chaque application.

Pour découvrir comment une solution de sécurité des accès moderne, incluant l’authentification et l’autorisation, peut vous apporter la tranquillité d’esprit dont vous avez besoin et l’accès dont vos utilisateurs ont besoin, lisez le Guide à l’usage des responsables sécurité : Sécurité des accès.