Sécuriser les données sensibles des clients en contrôlant strictement les accès

Permettre aux applications d’accéder aux données personnelles peut améliorer grandement l’expérience utilisateur, mais un accès illimité aux données sensibles ou réglementées peut entraîner une réduction de la sécurité, un non respect des normes et une perte de la confiance des clients. Pour trouver le juste milieu entre le respect de la vie privée et des préférences, les entreprises cherchent à mettre en place des politiques centralisées de gouvernance concernant l’accès aux données, lesquelles s’appuieraient sur le consentement basé sur les souhaits du client.

Un contrôle strict des accès est un élément crucial de cette approche. Une autorisation dynamique, externalisée et au niveau de l’attribut aide les entreprises à respecter les réglementations, à appliquer le consentement, à permettre la sécurisation Zero Trust et à sécuriser les API des données des clients : tous ces éléments constituent des exigences visant à satisfaire les attentes de vos clients en termes de respect de la vie privée.

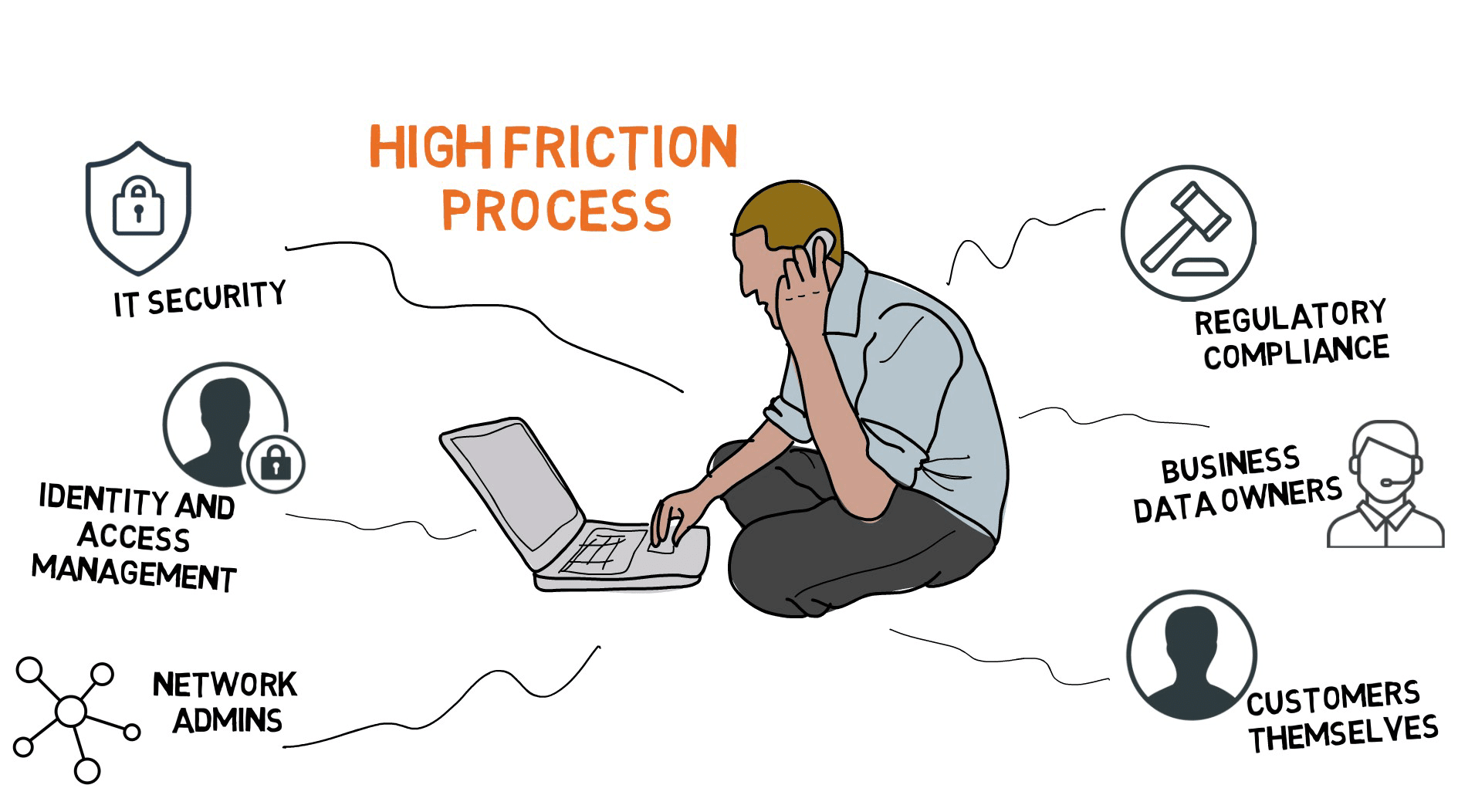

Quatre obstacles courants concernant les données auxquels les entreprises sont confrontées

Il existe une multitude de raisons pour lesquelles il est difficile de sécuriser et d’autoriser l’accès aux données des clients, mais voici les plus grands obstacles que vous devez surmonter :

- Les données sont détaillées et complexes.

- Les données sont partout et on y accède de plusieurs manières.

- Vous avez affaire à divers interlocuteurs sur la sécurité des données.

- Il semble souvent impossible de concilier tous ces impératifs.

Les données sont complexes et partout

En raison de leur nature, les données sont nuancées, détaillées et massives : le Big Data, ça vous parle ? De plus, même si les profils de vos clients sont déjà consolidés dans un répertoire puissant et évolutif d’utilisateurs, il y aura toujours dans votre organisation des données liées à l’utilisateur et non au profil stockées dans des silos de données. Toutes sortes de clients, d’utilisateurs, d’applications, de microservices et d’API y accèdent de toutes les manières par toutes sortes de mécanismes d’extraction et d’accès, notamment les LDAP, RDBMS, NoSQL, les microservices et les API.

De nombreux types d’interlocuteurs avec des exigences variées

Tout le monde semble penser qu’il a son mot à dire sur la manière dont les données relatives aux utilisateurs sont protégées : les professionnels chargés du respect des réglementations, les analystes du marketing interne qui collectent les données, l’IAM, la sécurité, les administrateurs du réseau et même les clients (car nous semblons tous penser que nous sommes propriétaires de nos propres données). Mais personne ne peut réunir tous ces interlocuteurs et trouver une bonne manière de collaborer pour déterminer en quoi doivent consister les politiques strictes d’accès aux données.

Aujourd’hui, il revient aux développeurs de rassembler les informations sur la sécurité des données, de concilier les impératifs, de coder, de tester et de valider ces politiques. Pendant ce temps, tous vos interlocuteurs sont impatients et ennuyés car ils n’ont aucune visibilité sur les exigences des autres interlocuteurs.

Initiatives commerciales sur un accès strict aux données des clients

À lui seul, ce processus incluant beaucoup de frictions et qui est également un poids qui pèse sur les développeurs d’API et sur les administrateurs de bases de données peut suffire pour faire passer une entreprise à l’action. Toutefois, bien d’autres initiatives commerciales entrent aussi en jeu, notamment :

- Appliquer les préférences en termes de respect de la vie privée ; les consentements relatifs aux données des clients

- Respecter les réglementations relatives à la protection des données des clients (par ex. RGPD, CCPA, etc.)

- Permettre la sécurisation des données Zero Trust (contrôles d’accès au niveau de l’attribut)

- Sécuriser les données des clients auxquelles des tiers accèdent grâce aux API ouvertes

Pour renforcer ces initiatives, les entreprises se tournent vers des solutions strictes d’autorisations relatives aux données des clients.

Découvrez PingDataGovernance

Partie intégrante de la plateforme Ping Intelligent Identity, est une fonctionnalité de gestion de l’identité et des accès qui aide à sécuriser l’accès au niveau des données. Considérez-la comme un panneau de contrôle centralisé pour les autorisations relatives aux données, au sein de votre entreprise. Il s’agit d’un moteur de politique stricte sur l’accès aux données qui aide à surmonter les quatre obstacles courants concernant les données et qui permet de mettre en oeuvre un ensemble varié d’initiatives commerciales visant à satisfaire le besoin de contrôler l’accès aux données des clients

Figure dans les publications de ce mois-ci

Ce mois-ci, une publication importante est disponible, laquelle inclut des éléments clés tels que le moteur de politique d’autorisation stricte, l’interface graphique (GUI) et des options pour un déploiement flexible.

- Un moteur de politique stricte : Aide à réaliser la plupart des initiatives des entreprises pour sécuriser l’accès aux données des clients au sein de votre entreprise

- GUI et flexibilité du déploiement : Aide à concrétiser les contrôles stricts d’accès face à la réalité des obstacles que vous rencontrez au niveau des données

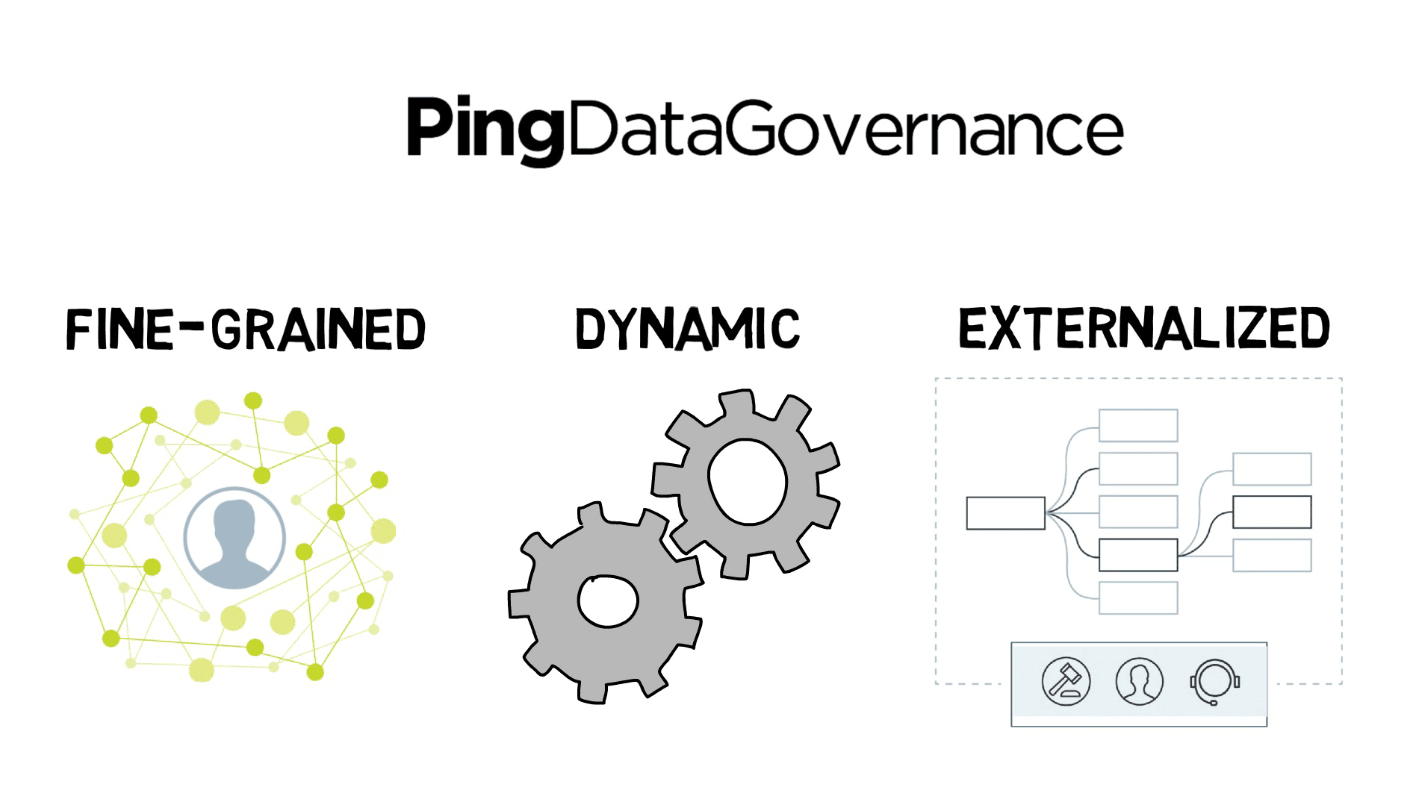

Les principaux avantages que PingDataGovernance présente pour votre organisation sont les suivants :

- une autorisation stricte,

- une autorisation dynamique,

- une autorisation externalisée.

Regardons plus attentivement ce que nous entendons par une autorisation stricte, dynamique et externalisée pour les données, et pourquoi elle présente un avantage pour votre entreprise.

Qu’est ce qu’une autorisation stricte ?

Une autorisation stricte pour les données

PingDataGovernance permet l’administration et l’application des politiques d’autorisation au niveau des attributs pour les consentements, la confidentialité des données des consommateurs et les contrôles internes de la sécurité des données. Il peut autoriser, bloquer, filtrer ou masquer une demande de données, limiter la réponse pour autoriser uniquement les attributs autorisés des données relatives à l’utilisateur au lieu de simplement autoriser ou bloquer tout ce qui concerne un utilisateur. Filtrer et masquer n’est pas simple (PingDataGovernance modifie en réalité le corps de la réponse au lieu de se contenter de déterminer s’il faut ou non satisfaire la demande). La capacité à extraire et à transformer de manière dynamique les données à partir de sources diverses sans écrire aucun code est assez puissant.

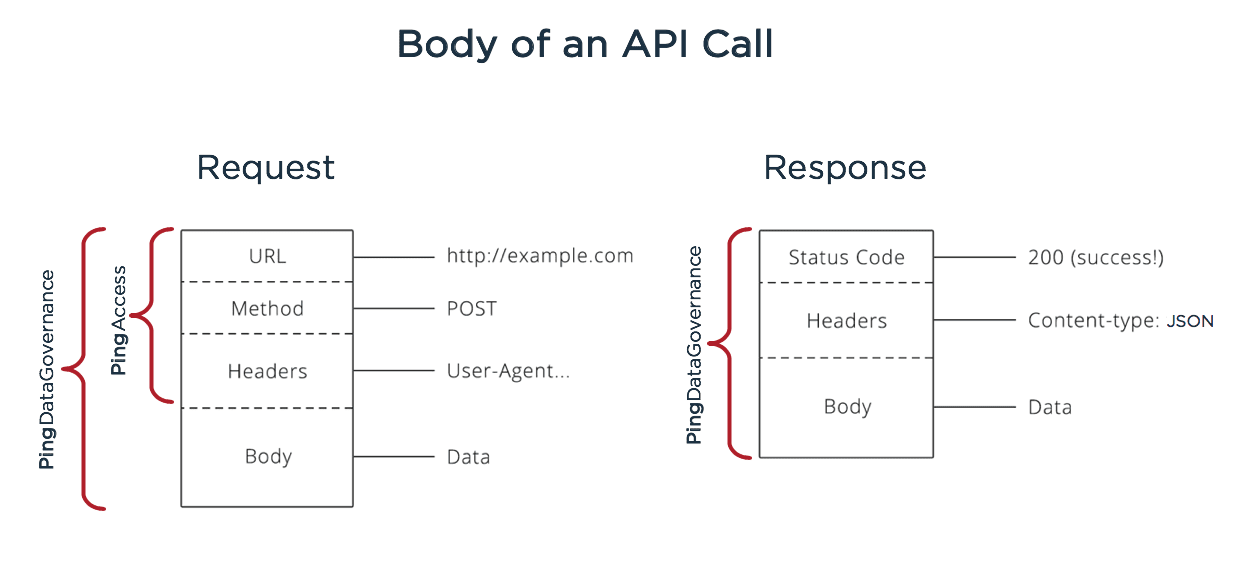

PingDataGovernance active les politiques sur le corps de l’appel d’une API

Les appels des API incluent à la fois une demande et une réponse, et chacune d’entre elles a un corps. PingAccess et d’autres composants du serveur de ressources agissant comme portail d’API peuvent également gérer l’autorisation de l’API mais pas jusqu’au niveau du corps. En cas de demande d’API, les politiques strictes d’autorisation au niveau du corps peuvent limiter ce qu’un utilisateur peut faire dans le cas d’un autre appel d’API (par ex. si elles autorisent un paiement qui dépasse une certaine limite, si elles modifient une quantité importante de données, etc.) Sur les réponses des API, les données sortantes sont examinées et soumises aux politiques et aux archives de consentement pour les données non autorisées, non souhaitées, sensibles ou restreintes qui devraient être modifiées de manière dynamique ou retirées de la réponse avant d’être remises au client.

Quelle aide apporte une autorisation stricte pour les données ?

Les organisations s’orientent vers Ping Identity pour aider des initiatives commerciales très différentes à contrôler l’accès aux données.

Question rapide :

Quelle initiative commerciale vous aide actuellement à examiner l’accès aux données de manière stricte ?

A. Appliquer les préférences en termes de respect de la vie privée ; les consentements relatifs aux données des clients

B. Respecter les réglementations relatives à protection des données des clients (par ex. RGPD, CCPA, etc.)

C. Permettre une sécurité Zero Trust (des contrôles d’accès au niveau des attributs)

D. Sécuriser les données des clients auxquelles des tiers accèdent grâce aux API ouvertes

Je suggère que vous fassiez défiler l’écran jusqu’aux initiatives spécifiques (A, B, C or D) qui vous intéressent. Il y a un léger chevauchement, car elles soulignent toutes la nécessité d’un accès strict aux données des clients, mais il s’agit presque totalement d’initiatives séparées, et il est probable qu’elles ne vous semblent pas toutes pertinentes.

A. Préférences du client quant à la confidentialité des données ; Application du consentement

Nous devenons apparemment tous un peu méfiants à l’égard des entreprises qui cherchent des données à notre sujet et qui les utilisent sans que l’on sache pourquoi. Techniquement, si ces données vous concernent, vous devriez en être le propriétaire officiel et avoir des droits sur ce qui est collecté et comment ces données sont utilisées. Bien que la réglementation ne le demande pas, plusieurs entreprises cherchent à trouver un juste milieu entre la confidentialité des données et la personnalisation en proposant le consentement géré par l’utilisateur à titre de mécanisme qui permettra de bâtir la confiance avec les consommateurs.

Avec une quantité importante de données relatives à l’utilisateur, notamment les profils des utilisateurs, les transactions et le comportement dans les recherches réalisées, il est une chose de proposer une interface simple pour pouvoir collecter les données et permettre aux clients de gérer/supprimer l’accès à leur données pour qu’elles soient partagées ou utilisées. C’est une toute autre chose que de pouvoir demander et d’appliquer le consentement là où les données du client sont demandées. Les données sont partout et on y accède depuis plein d’endroits différents ; il est fondamental d’avoir un point d’exécution qui puisse couvrir toutes ces possibilités.

Qu’apporte PingDataGovernance au niveau des préférences de confidentialité et des consentements ?

Des politiques centralisées et strictes d’autorisations pour les données peuvent permettre d’obtenir une délégation du consentement pour accéder aux données, de vérifier les préférences et d’appliquer les décisions relatives à l’accès aux données en s’appuyant sur les souhaits des clients, partout où les données sont stockées ou accédées.

B. Conformité avec la loi en matière de confidentialité des données des consommateurs

Alors que les données des consommateurs sont exposées et violées, divers organismes de réglementation ont retiré la confidentialité des données des consommateurs des mains des entreprises. Dans le monde, diverses réglementations visant à protéger les données imposent des exigences complexes en matière de confidentialité des données des consommateurs et de droits relatifs aux données, incluant la transparence, le consentement et la possibilité d’accepter ou de refuser la collecte et l’utilisation des données.

Il existe plusieurs types de réglementations visant à protéger les données des consommateurs dont les motivations sont similaires. Par exemple, le California Consumer Privacy Act (CCPA) et le Règlement général sur la protection des données de l’Union européenne (RGPD) portent sur la confidentialité des données des consommateurs et exigent le consentement. Tant la Directive sur les services de paiement de l’Union européenne (DSP 2) que le Consumer Data Right en Australie (CDR) exigent de sécuriser le partage des données des consommateurs sur les API ouvertes, en procurant aux clients le droit de partager leurs propres données avec des concurrents dans l’espoir d’accroître la concurrence sur le marché. Aux États-Unis, le Health Insurance Portability and Accountability Act (HIPAA) et le Gramm-Leach-Bliley Act (GLBA), également connu comme la loi de modernisation des services financiers, sont des lois du Congrès propres au secteur sur la préservation des données et des informations sensibles des clients allant au-delà des simples informations personnelles identifiables.

En fait, le point commun de ces diverses réglementations, lois et directives en matière de confidentialité des données est qu’elles ne se limitent pas aux données figurant sur le profil de l’utilisateur ; elles s’appliquent à tout type de données sensibles d’un client. Certaines incluent également des règles complexes sur l’âge des citoyens, sur le lieu, la classification des données, les contrats entre les sociétés, et ainsi de suite.

Comment PingDataGovernance aide à réglementer la confidentialité des données

Les politiques d’autorisation stricte peuvent veiller à maintenir la conformité au fur et à mesure que la législation relative à la protection des données change et évolue, pour exiger, souvent, le consentement. Grâce à la GUI, les utilisateurs n’ayant pas un profil technique qui sont chargés de veiller à la conformité aux réglementations peuvent créer et appliquer de manière flexible des politiques pour satisfaire les exigences tout en respectant les lois futures.

C. Zero Trust (à savoir des contrôles d’accès basés sur les attributs/au niveau des attributs)

Plusieurs organisations cherchent à mettre en place des règles d’accès aux données au niveau des attributs. Certaines d’entre elles adoptent même le Zero Trust, un modèle de sécurité informatique. Vous efforcez-vous de mettre en oeuvre le principe « d’accès du moindre-privilège » ? Si c’est le cas, il est probable que vous adoptiez une logique Zero Trust sans le savoir. Zero Trust consiste à vérifier de manière stricte tous les utilisateurs essayant d’accéder à des ressources, qu’ils soient sur le réseau ou qu’ils se connectent à distance. Au lieu de cela, la sécurité informatique divise le périmètre de sécurité en zones plus petites pour un contrôle strict des accès sur une base attribut par attribut.

Comment PingDataGovernance favorise l’adoption du Zero Trust pour les données ?

Pensez aux politiques d’autorisation stricte comme des « micro-périmètres » autour des attributs de données des clients. Vous pouvez établir des politiques concernant le demandeur/client ou tout type d’utilisateur de données, et même utiliser les scores relatifs aux risques et les données dans les sources en dehors de ce qui est contenu dans un jeton d’accès, pour prendre des décisions d’autorisation en temps réel afin qu’il soit possible d’accéder uniquement aux données nécessaires et autorisées.

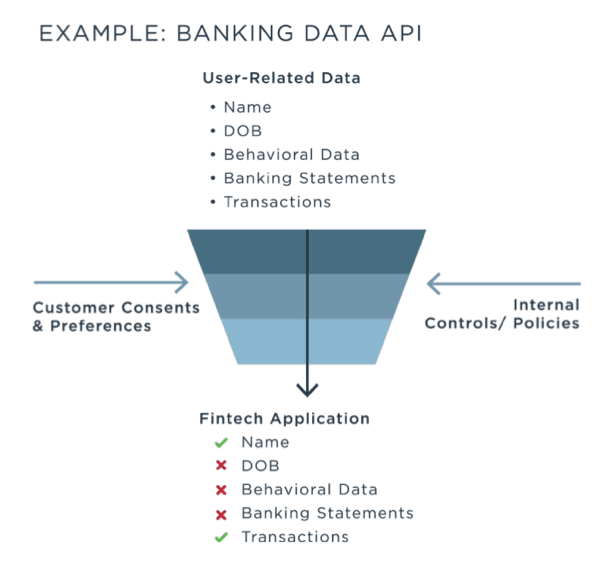

D. Autorisation déléguée pour les API de données des clients (à savoir, Open Banking, Open Business)

Des entreprises des divers secteurs créent des API ouvertes pour une meilleure intégration avec les partenaires et les tiers. Nous appelons cette tendance « Open Business ». Certaines API permettent aux clients de partager et d’accéder à leurs propres données avec une appli ou un service tiers. Cela signifie qu’il y a beaucoup de données sensibles sur les clients dans les API avec de nombreuses règles complexes notamment sur qui peut voir et faire quoi.

Le cas d’utilisation qui vient probablement en tête le premier est le secteur financier, où le terme « Open Banking » n’est pas utilisé seulement en référence à une réglementation au Royaume-Uni, mais aussi à un mouvement d’une ampleur internationale. Partout dans le monde, que des réglementations l’exigent ou non, les institutions financières ont décidé de fournir des API de compte client. Par conséquent, lorsqu’une banque reçoit une demande par un agrégateur de données (par ex. Mint.com) pour accéder à des données spécifiques d’un client à travers l’API, il est important de vérifier que, de l’autre côté, il s’agit bien de leur client et que le client a accepté que ces données soient partagées avec l’appli tierce.

Comment PingDataGovernance sécurise les données des clients dans les API ?

La sécurisation des API nécessite une autorisation stricte pour les opérations des API et un contrôle des accès sur les données des API. Les politiques d’autorisation de PingDataGovernance sont bien adaptées à un flux d’accès aux API sécurisé pour vérifier et appliquer des règles complexes et le consentement des clients pour commencer, continuer ou cesser de partager les données sensibles des clients avec des tiers aux API.

Qu’est-ce que l’autorisation dynamique ?

L’autorisation dynamique pour les données

Les données sont de plus en plus nombreuses, elles sont fréquemment mises à jour et de nombreux interlocuteurs tels que les clients et les régulateurs changent en permanence leurs préférences et leurs règles ; il est donc important de ne pas s’appuyer seulement sur des demandes de jeton statiques pour prendre des décisions relatives aux autorisations sur les attributs de données. L’autorisation dynamique avec un contrôle d’accès basé sur les attributs (ABAC) peut incorporer des informations en temps réel sans jeton d’accès, dans le cadre de la politique.

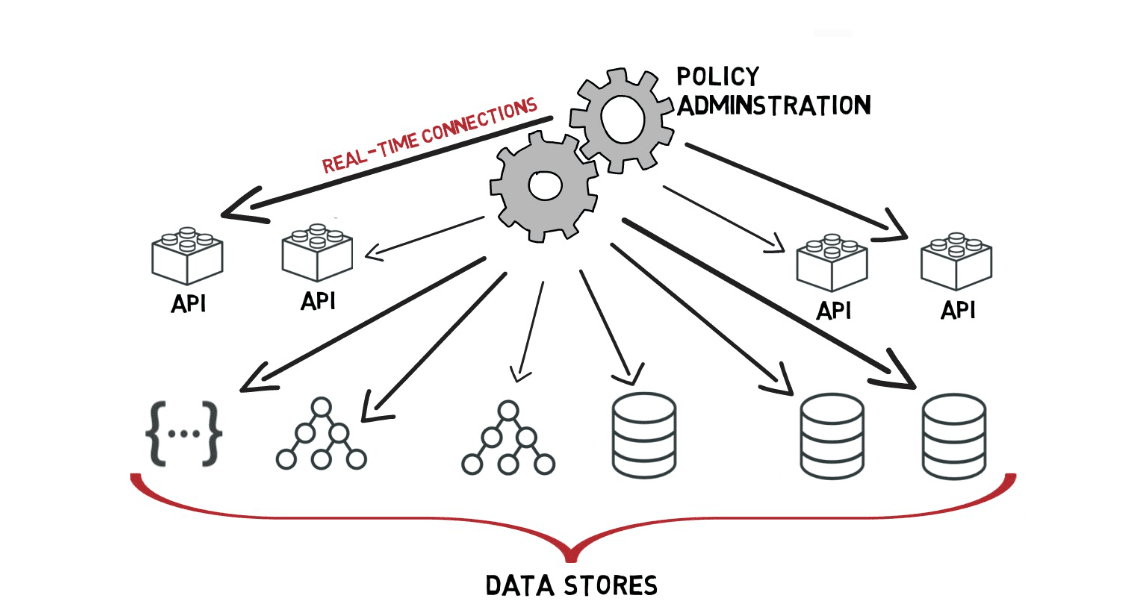

Les politiques d’autorisation dynamique peuvent se fonder sur n’importe quelle chose : n’importe quel état, attribut, jeton de demande, source de données, etc. La section Cadre de confiance de la GUI est une interface pour les administrateurs pour établir des connexions en direct avec les sources d’attributs REST, LDAP et RDBMS (par ex. les scores sur les risques, les préférences de confidentialité, l’état, les relations, etc.) au sein de votre entreprise. À chaque fois que vous avez des informations ou des données que vous souhaiteriez utiliser comme attribut de politique, vous créez un lien dans le Cadre de confiance ; c’est un bon endroit pour établir une consultation vers les systèmes de calcul de risque des tiers.

Qu’apporte l’autorisation dynamique

Au lieu de stocker des copies statiques d’attributs de données qui sont susceptibles d’avoir changé, grâce aux connexions de données en temps réel, lorsque les attributs changent, les résultats de la police changent également. Par exemple, si un utilisateur révoque un accès à ses données qu’elle avait donné à une entreprise XYZ, l’enregistrement du consentement change et le résultat de la demande de données de XYZ est différent (il est bloqué), mais il n’a pas été nécessaire de modifier la politique.

Lorsque des données et des informations sont stockées dans toute votre entreprise, il peut être difficile de réunir tous les attributs au moment de l’exécution pour qu’ils puissent être utilisés dans des politiques d’autorisation dynamique. La section Cadre de confiance de la GUI établit des connexions en temps réels à des données structurées au sein de votre entreprise afin que vous puissiez les utiliser dans une politique de contrôle ABAC et obtenir une autorisation dynamique.

Qu’est ce que l’autorisation externalisée ?

L’autorisation externalisée pour les données

L’administration de la politique doit être gérée en collaboration entre les utilisateurs commerciaux non techniques. PingDataGovernance donne de la visibilité et un moyen de contrôle grâce à un point centralisé et unique pour les données, lequel organise tout le processus de création, d’essai et de déploiement de la politique. La section Politiques de la GUI est un lieu central où les interlocuteurs peuvent déposer des attributs depuis la section Cadre de confiance au sein d’un arbre de politique décisionnelle visuel et collaboratif.

Qu’apporte l’autorisation externalisée ?

Un pouvoir très strict est synonyme de grandes responsabilités. La GUI distribue cette responsabilité en résolvant plusieurs problèmes de fusion, de gestion et de fonctionnement relatifs au contrôle strict des accès au sein d’une entreprise. Grâce à l’interface graphique et au système permettant de glisser et de déposer les informations, la création de la politique est abstraite d’un code pour le placer dans les mains des utilisateurs commerciaux, et la charge d’appliquer les contrôles d’accès n’est plus seulement entre les mains des développeurs. Cela aide à surmonter les obstacles relatifs aux données et visant à échanger avec divers interlocuteurs et à concilier les impératifs. Et il y a un point supplémentaire : les développeurs n’ont plus de politiques de codes, ce qui réduit les frictions et les longs cycles de développement.

Des contrôles d’accès stricts pour les entrepôts de données et les API

Déployé là où ça compte

Il existe deux endroits clés où les données sont impliquées dans la sécurité des données :

- les données utilisées dans une politique d’ABAC

- les données protégées

Nous avons déjà expliqué comment l’interface du Cadre de confiance vous permet de vous accrocher à des sources de données qui seront utilisées comme des attributs de politique. Mais comment faites-vous en sorte que des données soient protégées par PingDataGovernance ?

Étant donné que des données et des informations sont stockées dans toute votre entreprise, gérer leur protection sans avoir un point d’accès unique est un vrai défi. La solution réside dans la manière et le lieu pour déployer PingDataGovernance. Vous déployez PingDataGovernance devant les ressources et les données sur lesquelles vous souhaitez appliquer ces politiques de contrôle des accès.

PingDataGovernance fournit une couche de protection des API soit comme proxy soit comme bande latérale avec les API JSON ou comme couche d’API SCIM REST devant vos entrepôts de données. Donc, une fois que vous avez fait un inventaire et déterminé où se trouvent toutes les données que vous voulez protéger, vous le déployez sur les points d’accès pour tous les entrepôts de données et toutes les API.

Il est devenu courant de partager des données avec des tiers dans un écosystème numérique, ce qui signifie qu’on accède à de plus en plus de données à travers les API, mais que tous les vendeurs d’autorisations de données ne peuvent pas déployer une solution au niveau de l’API. Mettre en place des contrôles d’accès au niveau de l’API est plus proche de l’endroit et de la manière dont les données sont réellement consommées. Déployer PingDataGovernance sur vos API existantes permet aux politiques de sécurité des données d’avoir une vue d’ensemble, puisque la passerelle au niveau de l’API associe déjà plusieurs sources de données.

Cas d’utilisation supplémentaires

Nous avons beaucoup parlé de comment PingDataGovernance peut aider à sécuriser l’accès aux données des clients. Mais nous voudrions souligner qu’il ne se limite pas aux données des clients ; il peut être appliqué à n’importe quelles données relatives à un utilisateur, tel qu’un employé, un partenaire, etc. En fait, il n’est pas non plus limité aux données relatives à un utilisateur : il peut être appliqué à toute donnée structurée. Et ses fonctionnalités vont au-delà de son nom, puisqu’il y a un cas d’utilisation qui ne doit pas nécessairement être lié à des données. Il peut procurer une autorisation stricte aux contrôles des API n’ayant rien à voir avec les données, comme le fait d’initier un paiement ou de déclencher un changement du système.

Regardez cette vidéo pour découvrir ce qu’apporte PingDataGovernance

Les entreprises ont besoin de contrôles stricts d’accès aux données pour se conformer à la législation relative au respect de la vie privée du consommateur et à la protection des données, à la fois pour minimiser le risque et l’impact de l’exposition ou de la violation des données des consommateurs, et pour satisfaire les attentes des utilisateurs en termes de droits sur les données, de consentement et de préférences quant au respect de la vie privée. Pour protéger les données sensibles et personnelles, il faut des fonctionnalités d’autorisation stricte, dynamique et externalisée pouvant être déployées là où ça compte.

Regardez cette vidéo qui dure environ 3 minutes pour découvrir comment les organisations réalisent des contrôles d’accès basés sur les attributs, comment elles respectent les réglementations et comment elles appliquent une sécurité Zero Trust, la confidentialité des données et le consentement grâce à PingDataGovernance.