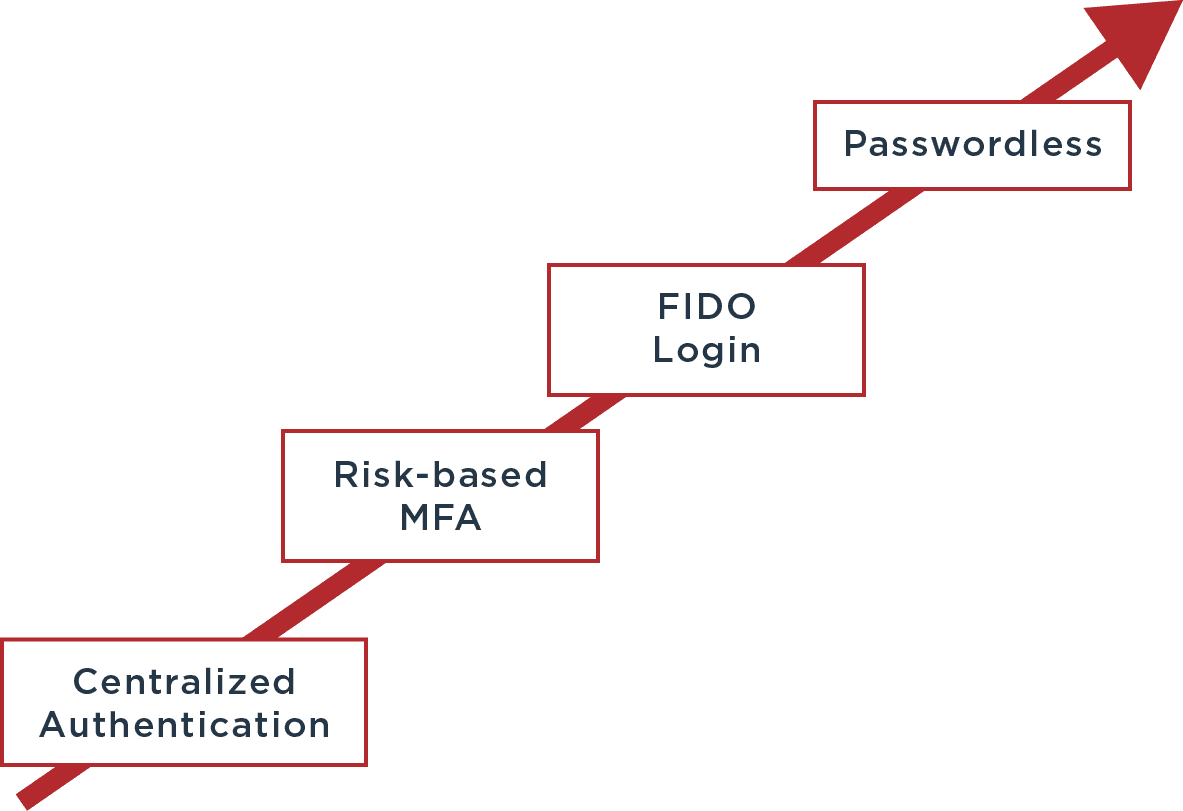

Die Journey zu einer erfolgreichen passwortlosen Authentifizierung besteht aus vier Etappen:

Starten Sie mit der Zentralisierung Ihrer Authentifizierung

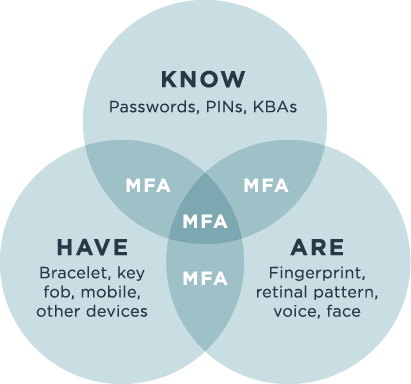

Die Zentralisierung der Authentifizierung mit Single Sign-on und adaptiver Multi-Faktor-Authentifizierung (MFA) bietet den für eine passwortlose Authentifizierung erforderlichen Rahmen. Bei der Multi-Faktor-Authentifizierung müssen Benutzer ihre Identität mit zwei oder mehr Authentifizierungsfaktoren verifizieren, während bei der Zwei-Faktor-Authentifizierung (2FA) nur zwei Faktoren benötigt werden. Passwörter werden oft als erster Authentifizierungsfaktor verwendet, aber das ist keine Voraussetzung für MFA oder 2FA. Microsoft hat festgestellt, dass die MFA „99,9 Prozent der Angriffe auf Konten vereiteln kann.“

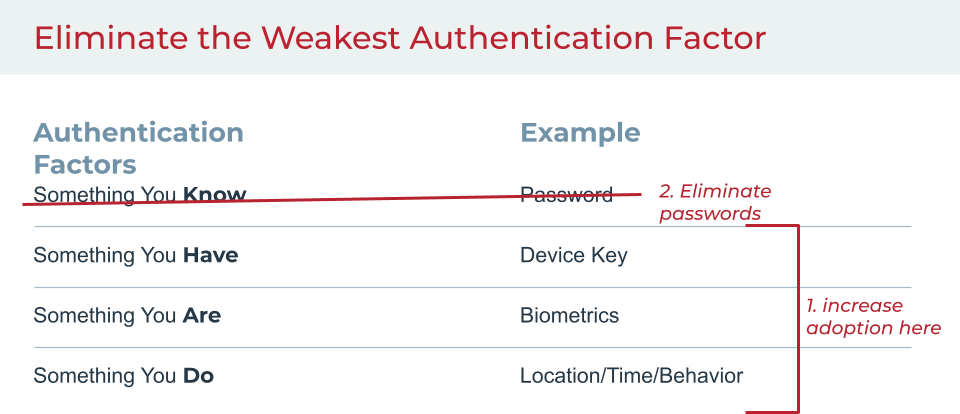

Dies sind die Authentifizierungsfaktoren:

Wissen = Etwas, das man weiß (Passwort, PIN usw.)

Besitz = Etwas, das man hat (Smartphone, Schlüsselanhänger usw.)

Genetische Merkmale = Etwas, das man ist (Fingerabdrücke, Netzhaut-Scans usw.)

Zu der Kategorie „Besitz“ können als vierter Authentifizierungsfaktor die gerätebasierten Verhaltens- und Kontextinformationen als „Etwas, das man tut“ gezählt werden. Mit diesem neuen Faktor lassen sich die Tageszeit der gewöhnlichen Anmeldung des Benutzers, der übliche Standort oder das Verhalten während der Sitzung (Tastenanschläge, Geschwindigkeit, Häufigkeit von Ausschneiden und Einfügen usw.) berücksichtigen.

Wenn wir also das Passwort beiseitelassen, bleiben noch drei stärkere Authentifizierungsfaktoren für MFA und 2FA. Das Zurückfahren der Abhängigkeit von Passwörtern steigert nicht nur die Sicherheit Ihres Netzwerks, sondern verringert auch die Anzahl der Anfragen bei Ihrem IT-Helpdesk wegen Passwortrücksetzungen.

Einführen einer risikobasierten Multi-Faktor-Authentifizierung (MFA)

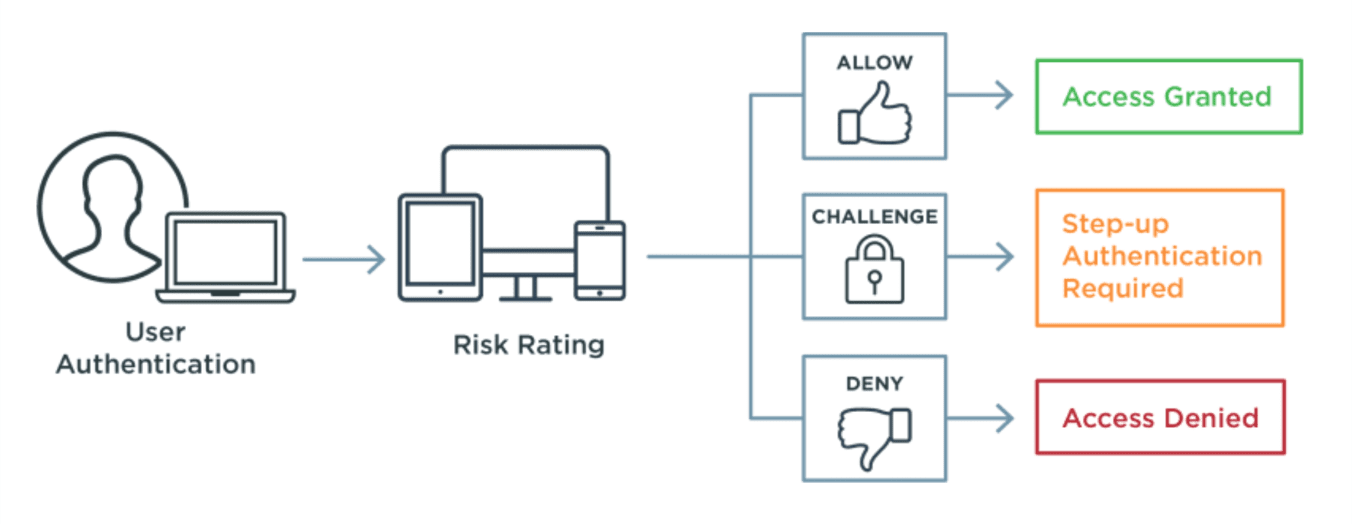

Die risikobasierte MFA (auch als adaptive MFA bezeichnet) bewertet dynamisch das Risiko einer bestimmten Interaktion auf der Grundlage einer Vielzahl von Faktoren und passt den Authentifizierungsprozess entsprechend an. Kontext und Verhalten während des Login-Versuchs werden unter die Lupe genommen und dadurch können kriminelle Akteure, die kompromittierte Zugangsdaten verwenden, aufgehalten werden, bevor sie in Ihr System eindringen. Wenn sich beispielsweise ein Benutzer von einer verdächtigen IP-Adresse aus anmeldet und Zugriff auf sensible Daten nehmen möchte, kann er zu zusätzlichen Authentifizierungsmethoden aufgefordert werden, bevor der Zugriff gewährt wird. Wird der zusätzliche Nachweis nicht erbracht, so wird der Zugriff verweigert.

Durch das Bewerten, ob angemessene Sicherheitsanforderungen für jede einzelne Transaktion erfüllt wurden, und das Hochstufen der Authentifizierung im gegenteiligen Fall, schützt eine zusätzliche Sicherheitsebene die Daten, ohne dass der Vorgang durch unnötige Reibungspunkte erschwert wird.

Auswählen des passenden alternativen Authentifizierungsmechanismus

Es gibt zahlreiche Authentifizierungsmethoden, die anstelle von Passwörtern verwendet werden können. Da wir eine Vielzahl von Authentifizierungsoptionen bereitstellen, kommen wir den Nutzern entgegen, damit sie selbst bestimmen können, wie und wo sie mit Marken arbeiten und/oder unterschiedliche Arbeitsszenarien unterstützen möchten.

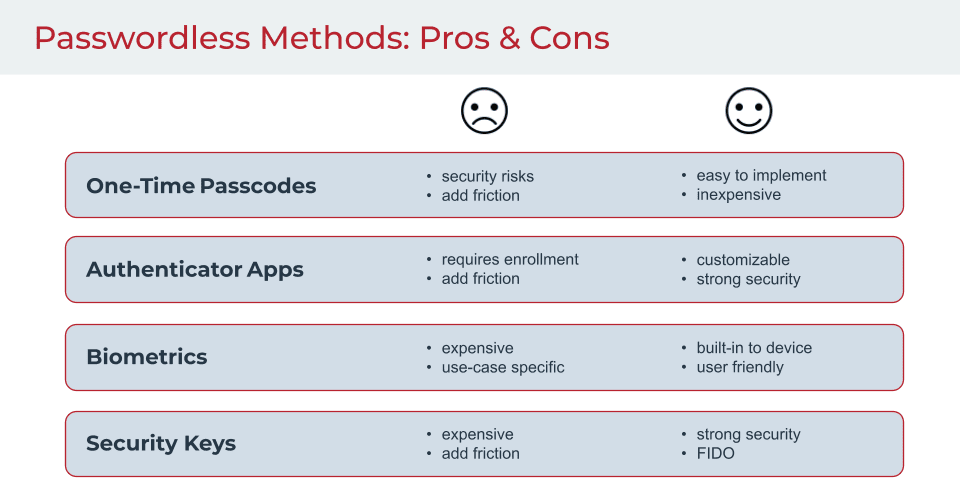

Die Vor- und Nachteile der verschiedenen Methoden werden im Folgenden aufgeführt.

Einmalpasswörter (OTPs) gehören zu der Kategorie „Besitz“, da sie an ein Smartphone gesendet oder von einem Gerät erzeugt werden, z. B. einem Schlüsselanhänger des Benutzers.

Authentifizierungs-Apps wie beispielsweise der Google Authenticator oder Microsoft Authenticator können für das Generieren eines einmaligen Passcodes für die Authentifizierung genutzt werden.

Biometrische Daten beziehen sich auf einzigartige körperliche Merkmale. Während viele Menschen mit der Gesichts- und Fingerabdruckerkennung vertraut sind, gewinnen auch andere Formen der biometrischen Authentifizierung wie Netzhaut-Scans, Stimmausdrücke sowie Signaturen mittels Gehirnwellen und Herzschlag immer mehr an Bedeutung.

Bei Sicherheitsschlüsseln handelt es sich um Hardware-Geräte, die mit einem Computer oder einem mobilen Gerät verbunden werden und dem Benutzer über eine Taste oder ein Tastenfeld sofortigen Zugriff auf Dienste ermöglichen.

Einführen der standardbasierten Authentifizierung mit FIDO und der Public-Key-Verschlüsselung

Es gibt zahlreiche Organisationen, die sich gemeinsam darum bemühen, Alternativen für Passwörter zu entwickeln. Die 2013 gegründete FIDO Alliance konzentriert sich auf die Schaffung von Authentifizierungsstandards, die dazu beitragen, die übermäßige Abhängigkeit der Welt von Passwörtern zu reduzieren.

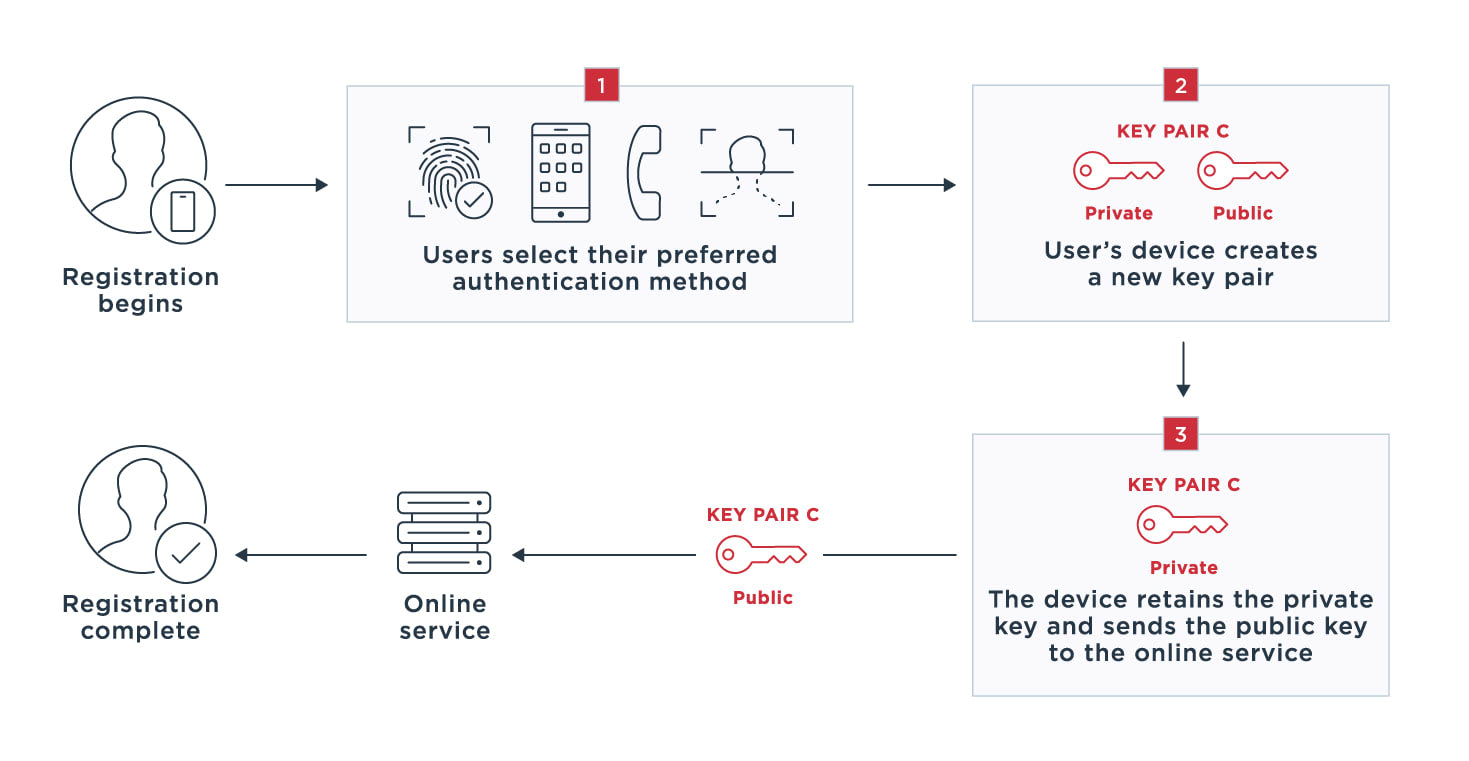

FIDO (Fast Identity Online) ist ein Set von standardisierten Authentifizierungsprotokollen, die mithilfe der asymmetrischen Kryptographie (Public Key Cryptographie Standards) die Authentisierung der Benutzer sicherstellt. Dass FIDO ein offener Standard ist, bedeutet im Grunde, dass er für eine flächendeckende Anwendung vorgesehen und öffentlich verfügbar ist. Er kann gratis übernommen, implementiert und aktualisiert werden. Dieser Standard bietet erweiterten Schutz gegen Phishing, Man-in-the-Middle und andere gängige Arten von Cyberangriffen.

Die FIDO Alliance hat drei Spezifikationen veröffentlicht, die alle auf der Public-Key-Verschlüsselung basieren:

Die gesamte Kommunikation ist verschlüsselt und die privaten Schlüssel verlassen nie die Geräte der Benutzer. Dadurch verringert sich die Wahrscheinlichkeit, sie bei der Übertragung zu offenbaren. Auch bei der Verifizierung mit biometrischen Informationen werden diese auf den Geräten der Benutzer abgelegt, was diese Methoden stärker und sicherer macht.

Bei einem FIDO-fähigen Produkt oder Dienst können Nutzer unter denen von diesem Produkt oder Dienst akzeptierten Methoden ihre bevorzugte Option (Fingerabdruck-Scan, Eingabe einer PIN usw.) auswählen und sich damit einloggen.

Sind Sie bereit für den Wechsel zur passwortlosen Authentifizierung?

Beginnen Sie bei der Kontoerstellung. Verwenden Sie bei der Kontoerstellung keine Passwörter, sondern einen Fingerabdruck-Scan oder eine andere Authentifizierungsmethode. Der Identitätsnachweis kann ebenfalls als Teil der Umstellung auf ein passwortloses System integriert werden: bei der Registrierung, bei der Wiederherstellung eines Kontos oder bei einem anderen Ereignis mit hohem Risiko, das durch ein Signal ausgelöst wird. Mit der stärkeren Gewissheit, dass die Benutzer auch wirklich diejenigen Personen sind, für die sie sich ausgeben, wird die Umstellung zur passwortlosen Authentifizierung leichter.

Benutzernamen und Passwörter werden der Vergangenheit angehören, ebenso wie die damit verbundenen Sicherheitsprobleme. Wenn wir Passwörter abschaffen, haben wir auch keinen Aufwand mehr in Bezug auf das Erstellen, Merken und Zurücksetzen. Da es bereits sicherere Authentifizierungsmethoden gibt, haben wir jederzeit die nötigen Werkzeuge zur Verfügung, um auf ein Ziel ohne Passwort zuzugreifen.

In diesem kurzen Video erfahren Sie mehr über die passwortlose Authentifizierung.