Zwei-Faktor-Authentifizierung: Was das ist und was Sie darüber wissen sollten

Cybersicherheit fühlt sich manchmal an wie ein endloses Katz- und Mausspiel, bei dem Hacker und Unternehmen um den Zugriff auf Ihre Geschäftssysteme und die von Ihnen gespeicherten sensiblen Daten ringen, darunter auch Identitätsdaten und Passwörter Ihrer Benutzer. Von Apps für das Online-Banking bis hin zu digitalisierten Schulakten: Immer mehr Unternehmen schützen Ihren Zugang, indem sie von einfachen Passwörtern Abschied nehmen und eine Zwei-Faktor-Authentifizierung für Nutzer einführen.

Im Folgenden wird die Zwei-Faktor-Authentifizierung näher erläutert, einschließlich einer genauen Betrachtung ihrer Funktionsweise und des Nutzens, den sie für Nutzer und Unternehmen gleichermaßen bietet.

Was ist die Zwei-Faktor-Authentifizierung?

Der Begriff „Zwei-Faktor-Authentifizierung“ (2FA) bezieht sich auf die zweifache Authentifizierung einer Benutzeridentität zum Zeitpunkt der Anmeldung, d. h. mit zwei einzelnen Schritten, bei denen ein Nutzer Anmeldeinformationen übermittelt. Sie kennen dies vielleicht bereits unter der Bezeichnung „Dual-Faktor-Authentifizierung“ oder als Ergänzung eines Verifizierungs-Codes. Es wird auf diese Weise eine zusätzliche Sicherheitsebene hinzugefügt, um ein Benutzerkonto vor Hackern zu schützen, die möglicherweise ein Passwort erraten oder primäre Anmeldedaten gestohlen haben.

Bei der Zwei-Faktor-Authentifizierung gibt der Nutzer in der Regel ein Passwort und anschließend einen zweiten Authentifizierungsfaktor an, (z. B. einen Fingerabdruck), oder er hat ein physisches Token, eine Karte oder einen Einmal-Passcode (OTP) über sein Smartphone. Es handelt sich um ein Verfahren, das zum Schutz sensibler Daten eingesetzt wird und sicherstellt, dass der Besitz eines Passworts nicht ausreicht, um Zugang zu erhalten.

Diese Vorgehensweise ist sowohl für die Kunden als auch für die Mitarbeiter wertvoll, da sie die Daten des Einzelnen schützt und sicherstellt, dass die Mitarbeiter auf die für Ihre Aufgaben erforderlichen Unternehmensressourcen zugreifen können. Die Verwendung einer 2FA statt einer Ein-Faktor-Authentifizierung (SFA) ist für die Authentifizierung in der heutigen Umgebung unerlässlich, da sie dem Angreifer den Zugriff deutlich erschwert, und die Häufigkeit der Kompromittierung weitaus geringer ist als bei einer reinen SFA- bzw. passwortbasierten Authentifizierung.

Was sind Authentifizierungsfaktoren?

Es gibt mehrere Authentifizierungsfaktoren, die sich in drei zentrale Kategorien einteilen lassen:

Wissen: Hierbei geht um etwas, das der Nutzer kennt, z. B. eine PIN (persönliche Identifikationsnummer), ein Passwort oder Antworten auf Sicherheitsfragen.

Besitz: Hierbei handelt es sich um Gegenstände, die der Nutzer besitzt, z. B. Sicherheits-Token, einen Ausweis oder sein Mobiltelefon, mit dem er über eine App gesendete Authentifizierungsanfragen genehmigen kann.

Biometrie: Hierbei sind Eigenschaften gemeint, die den Nutzer selbst als Individuum auszeichnen. In der Regel sind dies biometrische Eigenschaften wie beispielsweise ein Fingerabdruck, eine Gesichts- oder Stimmerkennung.

In diesem Zusammenhang sei darauf hingewiesen, dass die beiden Faktoren für eine Zwei-Faktor-Authentifizierung immer aus verschiedenen Kategorien stammen müssen, z. B. ein Wissens- und ein Besitzfaktor. Die Verwendung einzelner Faktoren aus nur einer Kategorie (d. h. zwei Passwörter oder ein Passwort und die Antwort auf eine geheime Frage) entspricht nicht der Definition der Zwei-Faktor-Authentifizierung, da beide Faktoren zur gleichen Gruppe von Authentifizierungstypen gehören. Viele Authentifizierungsverfahren basieren auf einem Wissensfaktor, wie z. B. einem Passwort. In diesem Fall kommt bei der Zwei-Faktor-Authentifizierung entweder ein Besitzfaktor oder ein biometrischer Faktor hinzu.

Ein Unternehmen kann die Kombination der Authentifizierungsfaktoren so wählen, wie es seinen Bedürfnissen am ehesten entspricht. Der Entwickler einer mobilen Anwendung könnte beispielsweise ein Passwort und einen Fingerabdruck verlangen, da die Nutzer über ihre persönlichen Smartphones auf die Anwendung zugreifen. Wenn er hingegen Anwendungen für Arbeitskräfte entwickelt, auf die über einen Computer zugegriffen wird, kann er andere Faktoren wählen.

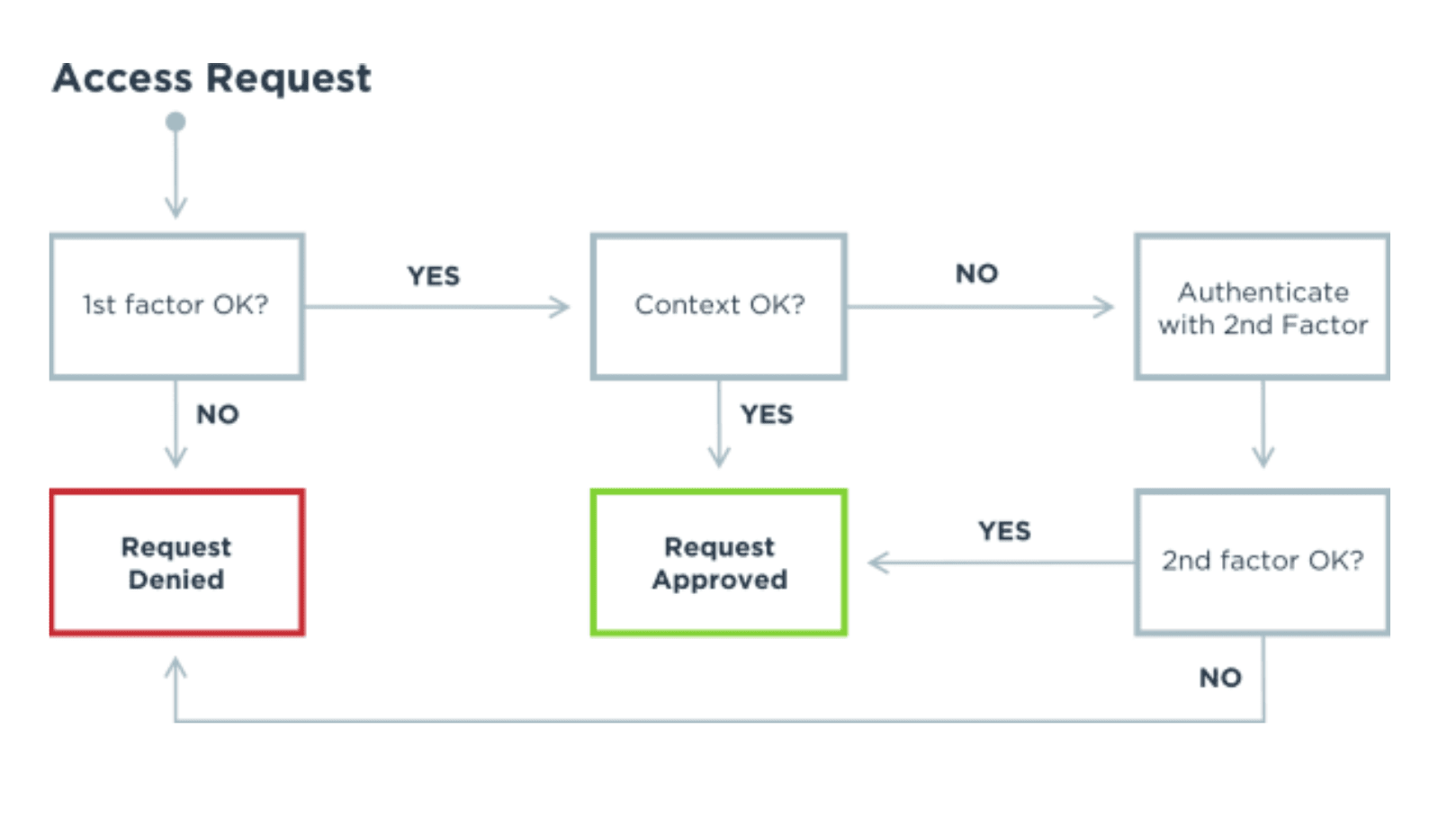

Unternehmen können ihre Authentifizierungsabläufe auch um Risiko- oder Kontextfaktoren ergänzen, um die mit jeder Authentifizierung verbundenen Risiken besser zu erfassen. Wenn das Risiko zu hoch ist, können sie das Sicherheitsniveau entsprechend hochstufen oder den Zugang einschränken. Bei diesen Faktoren handelt es sich nicht um Anmeldedaten, die der Nutzer zur Überprüfung seiner Identität angibt, sondern um kontextbezogene Informationen wie Standort, Tageszeit oder sogar typische Verhaltensmuster, die dem Authentifizierungssystem anzeigen, ob der Zugang erlaubt, gesperrt oder genauer überprüft werden sollte.

Wenn sich ein Nutzer beispielsweise vor nicht zu langer Zeit von dem gleichen Ort aus authentifiziert hat, könnte dies auf ein verhältnismäßig niedriges Risiko bei der Zugriffsanfrage hindeuten. Wenn sich das Gerät eines Nutzers hingegen in einem anderen Land befindet und er sich zu einer ungewöhnlichen Zeit anmeldet, könnte dies ein Hinweis darauf sein, dass etwas faul ist. Das System kann dann den Zugang sperren – selbst wenn das korrekte Passwort eingegeben wird.

Hierbei sei hier erwähnt, dass die 2FA eine Untergruppe der Multifaktor-Authentifizierung (MFA) darstellt, die sich auf zwei oder mehr Faktoren stützt. Wenn als zusätzliche Sicherheitsmaßnahme zwei oder mehr Faktoren benötigt werden, bietet die MFA die Option eines weiteren Authentifizierungsschrittes.

Wie funktioniert die Zwei-Faktor-Authentifizierung?

Obwohl die Faktoren je nach Anwendung variieren können, ist die Zwei-Faktor-Authentifizierung selbst ziemlich unkompliziert. Hier sehen Sie anhand eines typischen Beispiels, wie das funktioniert:

Nutzer melden sich häufig durch die Eingabe eines Benutzernamens und Passworts bei einer Softwareanwendung oder Website an.

Der Identitätsdienst überprüft die Anmeldedaten des Benutzers auf der Grundlage eines Eintrags im Identitätsverzeichnis des Unternehmens, das bei der Registrierung des Benutzers für ein Konto oder bei der Einstellung eines Mitarbeiters im Unternehmen erstellt wurde.

Sofern erforderlich, verlangt der Identitätsdienst dann einen zweiten Authentifizierungsschritt, wie beispielsweise ein Sicherheits-Token oder einen Fingerabdruck.

Der Nutzer gibt dann den geforderten Faktor an.

Nach der Eingabe beider Faktoren wird der Nutzer verifiziert und erhält Zugang zu der Anwendung.

Wie wird eine Zwei-Faktor-Authentifizierung eingerichtet?

Es gibt verschiedene Möglichkeiten, wie Unternehmen die Zwei-Faktor-Authentifizierung für Kunden, Mitarbeiter oder beide einrichten können.

Weit verbreitet ist die Einrichtung einer Zwei-Faktor-Authentifizierung, die Funktionen eines mobilen Geräts zur Hilfe nimmt wie z. B. den Fingerabdruckscanner eines Smartphones, die Kamera für die Erkennung, den Scan der Gesichtszüge oder das Mikrofon für die Stimmerkennung. Darüber hinaus kann auch das GPS in Smartphones zur Standortbestimmung genutzt werden.

Auf Smartphones lassen sich auch Authentifizierungsanwendungen von Drittanbietern wie Google Authenticator installieren. Android, iOS und Windows 10 verfügen alle über eine Bibliothek von Apps, die 2FA unterstützen. Wenn sich der Nutzer anmeldet, generiert die App einen eindeutigen Code, der für einen bestimmten Zeitraum gültig ist und den der Nutzer dann in den Anmeldebildschirm der App eingibt, um den Verifizierungsprozess abzuschließen.

Manche Unternehmen machen die Authentifizierung für ihre Kunden einfacher und sicherer, indem sie die 2FA in ihrer eigenen mobilen Anwendung aktivieren, die der Kunde wahrscheinlich gerade nutzt. So können sie Push-Benachrichtigungen an das Telefon des Nutzers senden, ohne dass dieser eine separate App herunterladen muss. Das Hinzufügen eines vertrauenswürdigen Geräts kann in wenigen einfachen Schritten erfolgen, sodass die Kunden diese Funktion schnell einsetzen können. Andernfalls können Nutzer auch Authentifizierungscodes per SMS oder Telefonanruf erhalten, wobei SMS bekanntermaßen unsicher und leicht von böswilligen Dritten abgefangen werden können.

Für die 2FA der Belegschaft nutzt ein Unternehmen in der Regel einen Cloud-basierten Dienst oder installiert eine Software, die den Einsatz der 2FA in allen Geschäftsanwendungen oder ergänzend zum single sign-on ermöglicht, um den einzigen Zugriffspunkt besser abzusichern. Diese Software nutzt oft die mobilen Geräte der Mitarbeiter, um Ihnen zur Authentifizierung Push-Benachrichtigungen oder SMS-Einmalpasswörter zu senden, kann aber auch andere Arten von Authentifizierungsfaktoren aktivieren.

Dazu gehören unter anderem auch Token, die von Mitarbeitern häufiger genutzt werden als von Kunden. Ein Authentifizierungs-Token wird in der Regel beim Eintritt in ein Unternehmen ausgehändigt und dient den Mitarbeitern zur Verifizierung ihrer Identität, wenn sie sich anmelden. Bei diesen Token kann es sich um physische Geräte handeln, wie beispielsweise um eine intelligente ID-Karte, einen Schlüsselanhänger oder einen anderen kleinen, programmierbaren Gegenstand, oder es sind virtuelle Token, die von der Software selbst generiert werden. Dabei handelt es sich um Einmal-Zugriffscodes oder PINs, die als einer der beiden Authentifizierungsfaktoren fungieren. Diese werden in der Regel für jede Anmeldesitzung einzeln generiert, und da es sich um ein einmalig verwendetes Token handelt, kann es nur schwer gehackt oder dupliziert werden.

Was wäre ein beispielhafter Fall für eine Zwei-Faktor-Authentifizierung?

Es gibt viele Beispiele für die Zwei-Faktor-Authentifizierung in der Praxis. Sie sollten aber daran denken, dass hierbei immer zwei unterschiedliche Faktoren und nicht zwei Sets von Anmeldedaten verwendet werden, die der gleichen Kategorie entstammen. Beispiel:

Bei Abhebungen am Geldautomaten nutzt der Anwender erst seine Bankkarte (Besitz- oder Eigentumsfaktor) und gibt dann seine PIN ein (Wissensfaktor).

Ein vom Nutzer festgelegtes Passwort (Wissen) in Kombination mit einem Authentifikator (Token oder Smartphone), der sich im Besitz des Nutzers befindet und einen einmaligen Code sendet.

Anmeldung per Fingerabdruck für Smartphone-Apps. Der Nutzer gibt seinen Benutzernamen und sein Passwort (Wissen) und dann seinen Fingerabdruck (biometrischer Faktor) ein.

Wo liegt der Unterschied zwischen der 2FA und einer Multifaktor-Authentifizierung (MFA)?

Im Wesentlichen verwendet die Zwei-Faktor-Authentifizierung immer nur zwei Faktoren zur Authentifizierung eines Nutzers, während die Multifaktor-Authentifizierung mit zwei oder mehr Faktoren arbeitet. MFA umfasst im weiteren Sinne auch die 2FA, auch wenn die Begriffe manchmal synonym verwendet werden.

Ist die MFA sicherer als die 2FA?

Die 2FA ist nicht notwendigerweise weniger sicher als die MFA, aber Unternehmen, die ein Höchstmaß an Sicherheit benötigen, sollten mehr als zwei Faktoren verwenden, z. B. den Besitz von Token, Wissen und biometrischen Faktoren voraussetzen, die so gut wie nicht dupliziert werden können. Sie können die Sicherheit auch erhöhen, indem sie kontextbezogene Daten wie beispielsweise den Ort erfassen. Wenn ein Nutzer versucht, sich von einem nicht autorisierten Standort aus anzumelden, wird der Zugriff verwehrt. Das Sicherheitssystem kann auch die Anmelde-ID des Nutzers, sein Token oder beides deaktivieren, bis das Problem der Zugriffsversuche von einem nicht autorisierten Standort gelöst ist.

Biometrische Faktoren gelten als am sichersten, da es unwahrscheinlich ist, dass Fingerabdrücke des Nutzers abgenommen, sein Gesicht oder seine Stimme nachgeahmt werden können, um Zugang zu erhalten. Wenn der Prozess jedoch zu umständlich wird, könnten sich die Nutzer ärgern und versuchen, ihn zu umgehen oder, im Falle der Kundenauthentifizierung, zu einer Anwendung eines Mitbewerbers wechseln.

Was ist der Unterschied zwischen Zwei-Faktor- und Zwei-Stufen-Authentifizierung?

Bei der Zwei-Faktor-Authentifizierung werden Faktoren aus zwei verschiedenen Kategorien kombiniert, um das Risiko, dass beide Faktorentypen kompromittiert werden, zu verringern. Bei der Zwei-Stufen-Authentifizierung kann es sich um zwei Schritte desselben Faktortyps handeln, z. B. die Eingabe eines Passworts und die anschließende Beantwortung einer Reihe von Sicherheitsfragen – beides gehört zur Kategorie „Wissen“.

Warum benötigen geschäftliche und unternehmerische Aktivitäten eine 2FA?

Schwache und Standardpasswörter oder solche, die durch Phishing und andere Angriffsmethoden gestohlen wurden, sind nach wie vor die Ursache für viele erfolgreiche Betrugsangriffe und Datenverletzungen. Selbst lange, digital sichere Passwörter können kompromittiert werden, indem der Benutzer das Passwort aufschreibt oder weitergibt, oder indem Hacker Zufallsgeneratoren einsetzen, Brute-Force- oder Rainbow-Table-Angriffe durchführen, um auf Benutzeranmeldungen und Passwörter zuzugreifen. Die 2FA erfordert einen zweiten Authentifizierungsfaktor aus einer anderen Kategorie, sodass selbst bei einem Passwortmissbrauch die Wahrscheinlichkeit des Zugriffs durch einen Betrüger sehr viel geringer ausfällt.

Weitere Informationen

Die Zwei-Faktor-Authentifizierung ist eine wichtige Sicherheitskomponente für alle Arten von webbasierten Anwendungen – vom Arbeitsplatz über Bankgeschäfte bis hin zum Online-Shopping. Die besten 2FA-Systeme zeichnen sich dadurch aus, dass sie bedienerfreundlich sind und gleichzeitig den Nutzer schützen. Die Einführung der branchenführenden Zwei-Faktor-Identifizierung kann für Unternehmen, Schulen, Behörden und für die einzelnen Nutzer selbst von Vorteil sein.

Weitere Informationen darüber, wie Sie Ihr Unternehmen und Ihre Endnutzer schützen können, finden Sie in unserem Whitepaper zur Multifaktor-Authentifizierung: Best Practices für den Schutz moderner digitaler Unternehmen.

FAQs

Was ist die Zwei-Faktor-Authentifizierung, und warum ist sie eine wirksame Technik für die Zugangskontrolle?Durch die Zwei-Faktor-Authentifizierung wird es unwahrscheinlich, dass ein Hacker Nutzerkonten kompromittiert, da sich die Nutzer mit zwei verschiedenen Kategorien von Anmeldeinformationen authentifizieren. Wenn einer der Faktoren kompromittiert wird, ist die Wahrscheinlichkeit gering, dass auch der zusätzliche Faktor betroffen ist. | ||

Welche Faktoren werden bei der Zwei-Faktor-Authentifizierung verwendet?Welche zwei Faktoren kombiniert werden, hängt vom Unternehmen und seinen Bedürfnissen, aber auch davon ab, wie der Nutzer auf die Unternehmensdaten zugreifen wird. Eine Smartphone-App kann beispielsweise ein Passwort und einen an das Telefon gesendeten Einmal-Passcode oder aber die Anmeldedaten eines Nutzers und dann dessen Fingerabdruck oder Gesichtserkennung verwenden. Bei Nutzern, die sich an ihrem Arbeitsplatz mit zwei Faktoren identifizieren, kann die Anmeldung mit einem physischen Token erfolgen, z. B. mit einem Ausweis und einem Passwort. | ||

Brauchen wir die 2FA?Aufgrund der zunehmenden Komplexität von Hackerangriffen und der erhöhten Anfälligkeit der Authentifizierung mit Passwörtern als einzigem Faktor, entscheiden sich immer mehr Unternehmen aller Art für eine 2FA. Sie wappnet nicht nur sensible Unternehmensdaten gegen Kompromittierung, sondern gibt auch den Nutzern die Gewissheit, dass ihre persönlichen Daten bei der Verwendung einer Anwendung oder Software geschützt sind. |