FIDO: Die wichtigsten Infos über „Fast Identity Online“

Passwörter sind generell eine Herausforderung an das Gedächtnis, werden nicht selten mehrfach verwendet und zwangsläufig oft geändert. Laut der FIDO Alliance haben Menschen heutzutage nicht selten mehr als 90 Online-Konten und brechen ein Drittel ihrer Online-Einkäufe ab, weil sie sich nicht an ihre Passwörter erinnern. Das Zurücksetzen von Passwörtern ist teuer: Die Arbeitskosten für den Helpdesk belaufen sich pro Vorgang auf durchschnittlich 70 US-Dollar.

Die FIDO-Protokolle wurden entwickelt, um dem Passwort-Chaos Einhalt zu gebieten und die Benutzerfreundlichkeit zu verbessern. Lesen Sie weiter, um zu erfahren, was FIDO ist, wie die FIDO Alliance arbeitet und wie Sie Ihren Endkunden entgegenkommen können, indem Sie Ihre Produkte FIDO-fähig gestalten.

Was ist FIDO?

FIDO (Fast Identity Online) ist eine Kombination von offenen, standardisierten Authentifizierungsprotokollen, die letztendlich der Abschaffung von Passwörtern dienen, die oft ineffektiv und sicherheitstechnisch überholt sind.

Nach einer anfänglichen Registrierung und dem Auswählen der gewünschten Authentifizierungsmethode können sich Benutzer bei einem FIDO-kompatiblen Produkt oder Dienst einfach mit einem Fingerabdruck anmelden, in ein Mikrofon sprechen, in eine Kamera schauen oder eine PIN eingeben – je nachdem, welche Technologie auf ihrem Computer oder Smartphone verfügbar ist und welche Verfahrensweise das Produkt oder der Dienst akzeptiert. Ein großer Teil des Authentifizierungsprozesses läuft im Hintergrund ab, ohne dass der Benutzer dies bemerkt.

Diese Protokolle wurden nicht zuletzt zum Schutz der Privatsphäre der Benutzer entwickelt.

FIDO-Protokolle verwenden Standardverfahren der Public-Key-Kryptographie zur sicheren Authentifizierung von Benutzern. Die gesamte Kommunikation ist verschlüsselt und die privaten Schlüssel verlassen nie die Geräte der Benutzer. Dies verringert die Wahrscheinlichkeit, dass sie bei der Übertragung offenbart wird. Auch bei der Authentifizierung mit biometrischen Informationen werden die Schlüssel auf den Geräten der Benutzer gespeichert, was diese Methode noch stärker und sicherer macht.

Was ist die FIDO Alliance?

Die 2013 gegründete FIDO Alliance ist ein offener Industrieverband, der sich auf die Schaffung von Authentifizierungsstandards konzentriert, die dazu beitragen „die übermäßige Abhängigkeit der Welt von Passwörtern zu reduzieren“.

Der Gedanke, biometrische Daten anstelle von Passwörtern zur Authentifizierung von Benutzern zu verwenden, kam erstmals bei einem Treffen zwischen PayPal und Validity Sensors im Jahr 2009 zur Sprache. Bei dieser Gelegenheit wurde auch die Idee geboren, einen Industriestandard zu erschaffen, der mit Hilfe von Public-Key-Kryptographie und lokalen Authentifizierungsmethoden eine passwortlose Anmeldung ermöglicht.

Heute zählt die FIDO Alliance Hunderte von Unternehmen aus einer Vielzahl von Branchen zu ihren Mitgliedern. Gemeinsam arbeiten sie an der Entwicklung technischer Spezifikationen für die Definition einer offenen Reihe von Protokollen für eine starke, passwortlose Authentifizierung. Zu diesen Unternehmen gehören unter anderem Amazon, Apple, Google, Microsoft, Visa und natürlich auch Ping.

Die FIDO Alliance entwickelt technische Spezifikationen, die offene Standards für unterschiedliche Authentifizierungsmechanismen festlegen, die alle miteinander kompatibel sind. Sie verfügt auch über Zertifizierungsprogramme, mit denen Unternehmen die Interoperabilität zertifizierter Produkte überprüfen können – eine Voraussetzung für eine weltweite Verbreitung.

Die Tatsache, dass FIDO ein offener Standard ist, ist auch im Hinblick auf eine flächendeckende Anwendung wichtig, denn er ist öffentlich verfügbar und kann gratis übernommen, implementiert und aktualisiert werden. Da die offenen Standards von einer Stiftung von Interessenvertretern verwaltet werden, die auf die Qualität und Interoperabilität der Standards achten, sind sie in der Entwicklergemeinschaft weithin akzeptiert.

Welche Arten von Protokollen gibt es?

Die FIDO Alliance hat drei Spezifikationen veröffentlicht, die alle auf Public-Key-Kryptographie basieren:

- Universal Authentication Framework (UAF)

- Universal Second Factor (U2F)

- FIDO2

Universal Authentication Framework (UAF)

Mithilfe des FIDO UAF-Protokolls können Anbieter von Online-Diensten ihren Benutzern passwortlose Anmeldeerfahrungen bieten. Es sind auch Szenarien mit Multifaktor-Anmeldungen möglich, falls zusätzliche Sicherheitsmaßnahmen erforderlich werden.

Um das UAF-Protokoll zu nutzen, müssen Benutzer über ein persönliches Gerät wie einen Computer oder ein Smartphone verfügen und dieses bei einem Online-Dienst registrieren. Im Rahmen der Registrierung werden die Benutzer zur Auswahl der Methode für ihre zukünftige Authentifizierung beim Dienst aufgefordert.

Die Dienste-Anbieter ermitteln daraufhin die geeigneten Authentifizierungsmechanismen und erstellen eine Liste der verfügbaren Optionen, zu denen Gesichts- oder Stimmerkennung, das Einlesen von Fingerabdrücken oder die Eingabe einer PIN gehören können. Wenn eine Multifaktor-Anmeldung erforderlich wird, können sich Benutzer mit mehr als einer dieser Optionen authentifizieren.

Nach der Registrierung geben die Benutzer bei der Anmeldung nicht mehr ihre Passwörter ein, sondern verwenden die von ihnen gewählten Methoden, um sich zu authentifizieren.

Wie genau funktioniert das?

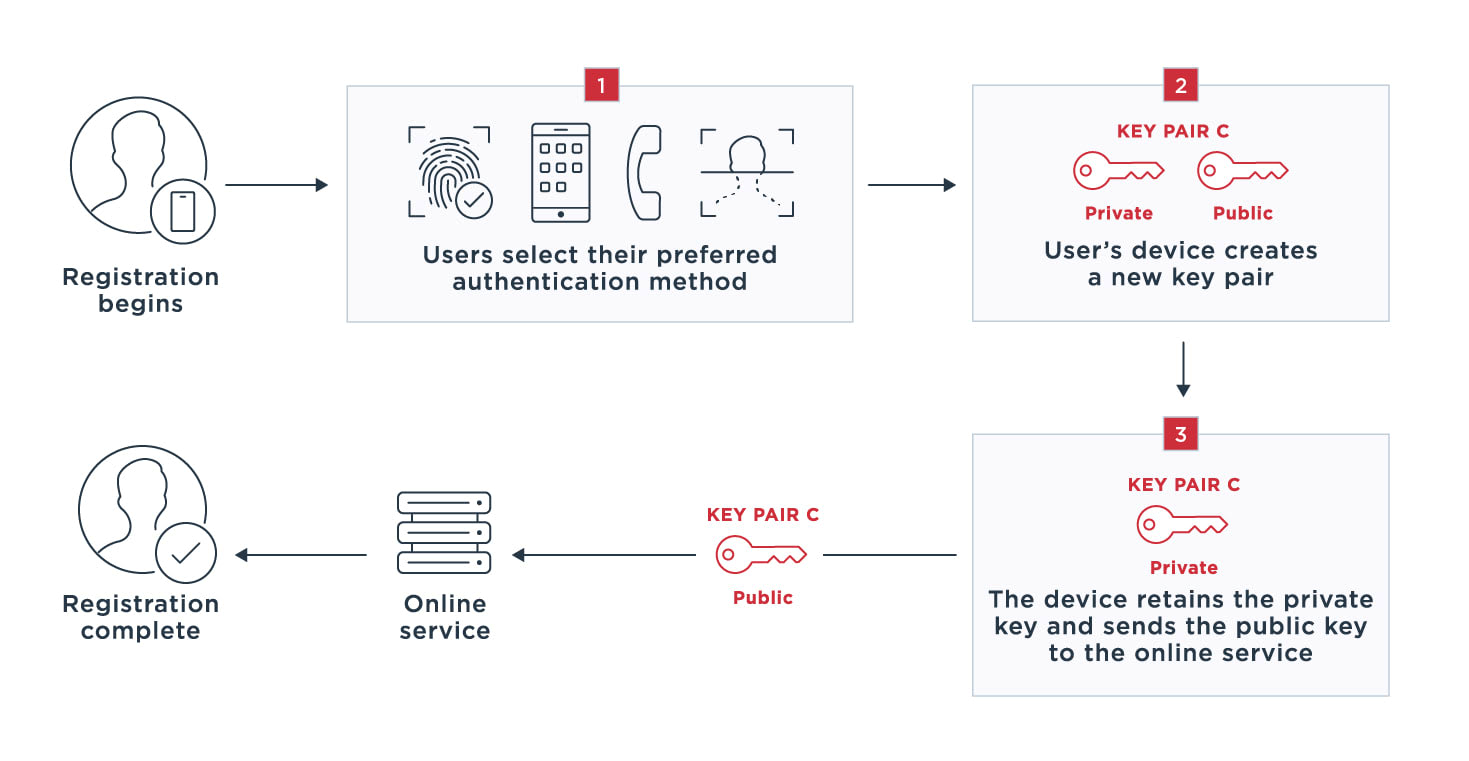

Zunächst betrachten wir den Registrierungsprozess. Wenn ein Benutzer sich zum ersten Mal bei einem Online-Dienst anmelden möchte, wird er zur Registrierung aufgefordert.

- Im Zuge dessen wählt der Benutzer die Authentifizierungsmethode, die er für die Anmeldung verwenden möchte. Es können nur Methoden ausgewählt werden, die der Akzeptanz-Richtlinie des Dienstes entsprechen.

- Das Gerät des Benutzers, das heißt ein Desktop-Computer oder Mobilgerät, erstellt ein für das Gerät, den Online-Dienst und das Benutzerkonto spezifisches Schlüsselpaar.

- Das Benutzergerät behält den privaten Schlüssel und sendet den öffentlichen Schlüssel an den mit dem Benutzerkonto verknüpften Online-Dienst. Dadurch wird die Registrierung abgeschlossen.

Wichtig ist, zu beachten, dass die Kommunikation während dieses gesamten Ablaufs verschlüsselt bleibt. Da weder private Schlüssel noch biometrische Daten vom Benutzergerät übermittelt werden, ist die Wahrscheinlichkeit für eine Datenschutzverletzung minimal.

Nach der Registrierung erhält der Benutzer über die von ihm gewählte Authentifizierungsmethode umgehend Zugriff auf die Anwendung.

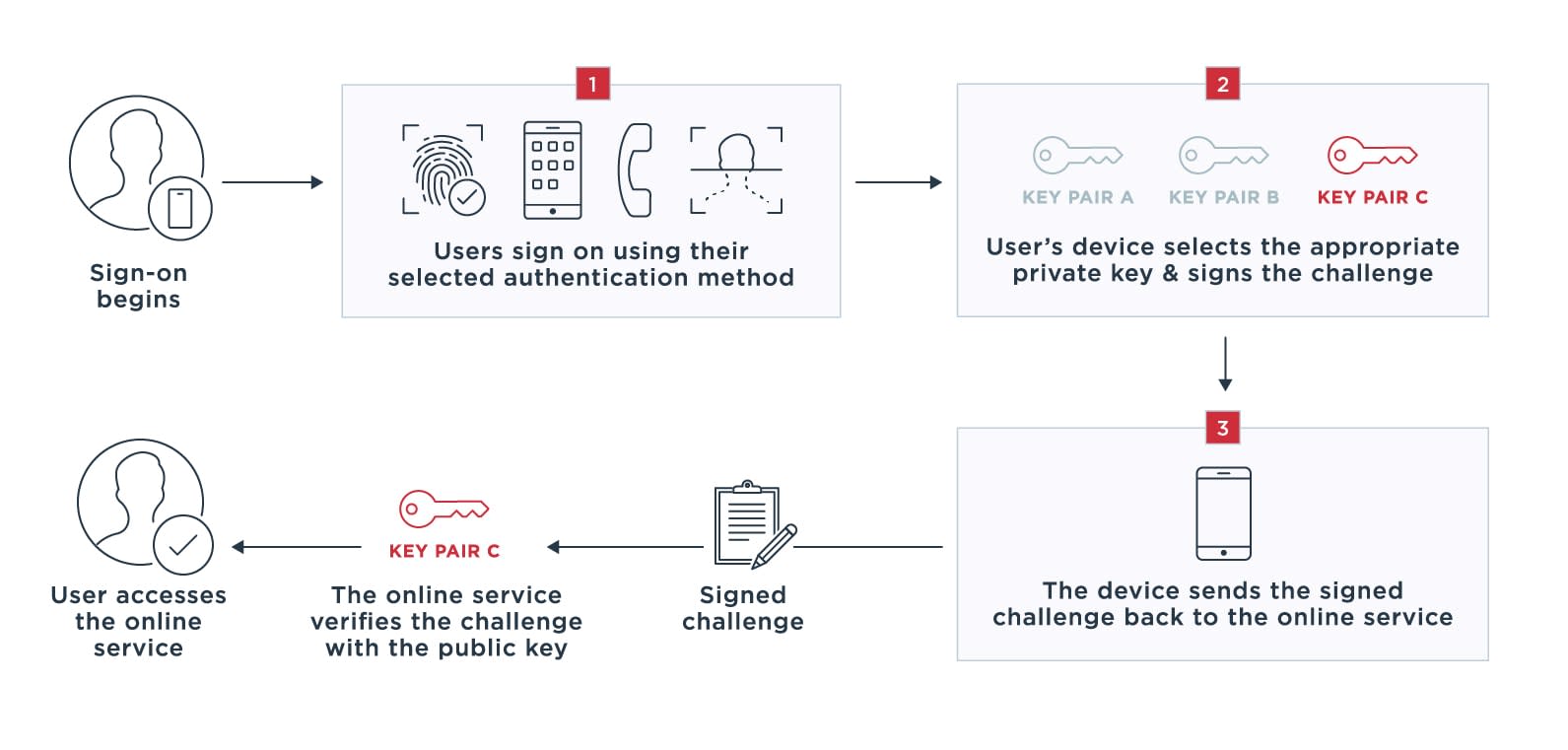

- Der Benutzer meldet sich beim Online-Dienst mit der Methode an, die er zur Verifizierung seiner Identität ausgewählt hat.

- Das Gerät wählt anhand der Kontokennung den passenden privaten Schlüssel aus, signiert die Aufforderung des Online-Dienstes und beweist auf diese Weise seinen Besitz des privaten Schlüssels.

- Das Gerät sendet die signierte Challenge zurück an den Online-Dienst. Dort wird sie mit dem öffentlichen Schlüssel verifiziert und der Benutzer erhält Zugriff auf den Online-Dienst.

Universal Second Factor (U2F)

Das FIDO U2F-Protokoll ergänzt die herkömmliche passwortbasierte Sicherheit, anstatt sie vollständig zu ersetzen. Mit U2F müssen die Benutzer zwei Nachweise erbringen, um ihre Identitäten zu verifizieren:

- Etwas, das sie kennen, wie ihren Benutzernamen und ihr Passwort

- Etwas, das sie haben, wie einen registrierten Schlüsselanhänger (Key Fob) oder ein USB-Gerät. Diese Sicherheitsgeräte werden als U2F-Authentifizierungs-Token oder Sicherheitsschlüssel bezeichnet und können die Authentifizierung über USB, NFC (Nahfeldkommunikation) oder Bluetooth abschließen.

Der Computerbrowser kommuniziert direkt mit dem aktivierten Sicherheitsgerät und gibt so den Zugriff auf den Online-Dienst frei.

Wie funktioniert das?

Wenn ein Benutzer sich zum ersten Mal bei einem Online-Dienst anmelden möchte, wird er zur Registrierung und zur Eingabe eines Benutzernamens und Passworts aufgefordert.

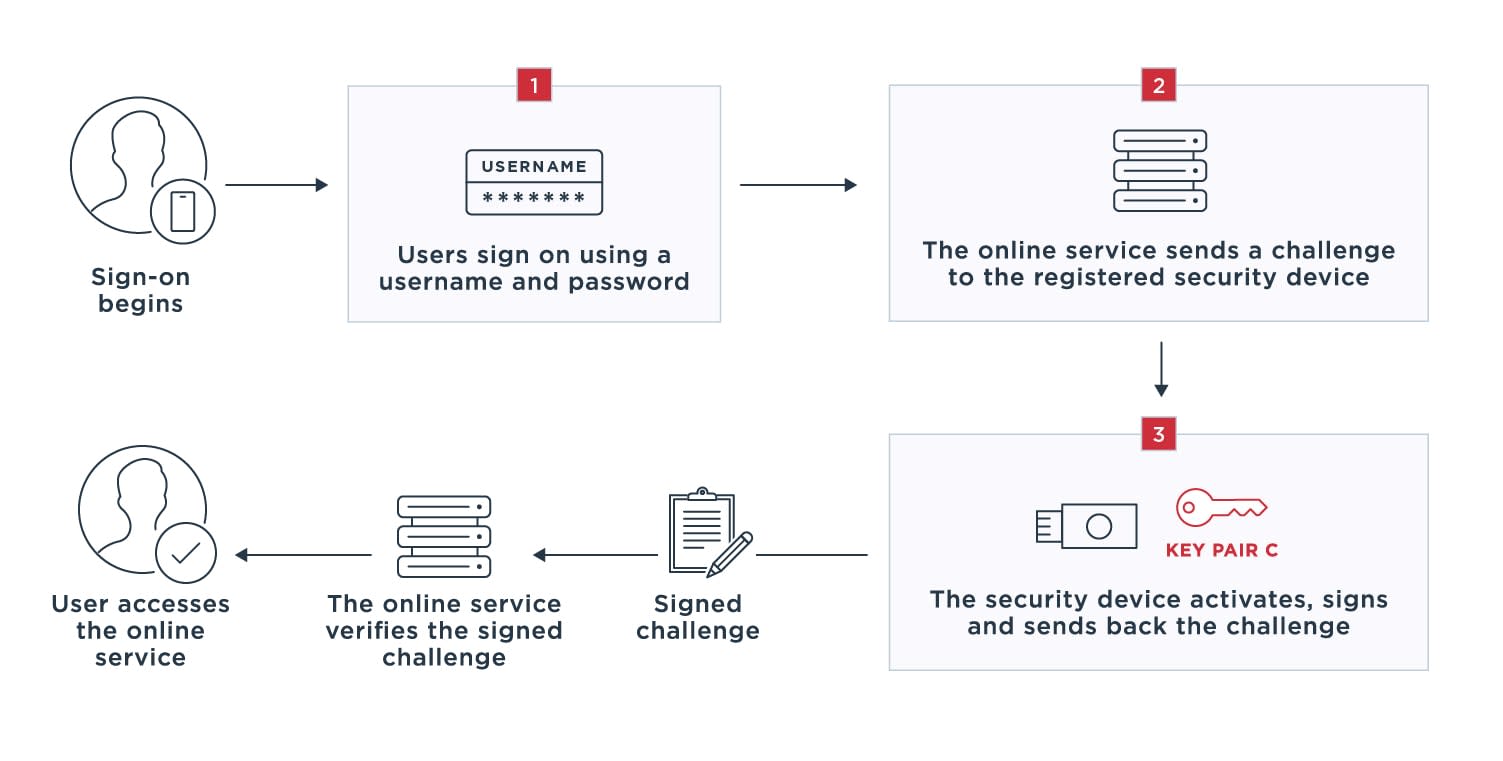

Bei jedem späteren Anmeldeversuch eines Benutzers an einem Online-Dienst über seinen Browser:

- Gibt der Benutzer seinen bei diesem Online-Dienst bekannten Benutzernamen und das zugehörige Passwort ein.

- Sendet der Dienst eine zu lösende Aufgabe an das registrierte Sicherheitsgerät.

- Das Sicherheitsgerät aktiviert sich, bestätigt den Erhalt der Aufgabe, signiert diese und beweist auf diese Weise, dass es im Besitz des privaten Schlüssels ist. Dann übermittelt es die signierte Aufgabe an den Online-Dienst.

Der Benutzer erhält dann Zugriff auf den Online-Dienst. Wie auch beim UAF-Protokoll bleibt die Kommunikation während des gesamten Prozesses verschlüsselt, und das Gerät gibt die privaten Schlüssel der Benutzer in keinem Fall weiter.

FIDO2

FIDO2 ist der Name der neuesten Kombination von Spezifikationen der FIDO Alliance, die in gemeinsamer Anstrengung zwischen der FIDO Alliance und dem World Wide Web Consortium (W3C) erstellt wurde.

FIDO2 basiert auf zwei offenen Standards: dem FIDO Client To Authenticator-Protokoll (CTAP) und dem W3C-Standard WebAuthn. Die beiden greifen ineinander, um den Benutzern die passwortlose Authentifizierung beziehungsweise die Multifaktor-Authentifizierung zu ermöglichen, sofern zusätzlicher Schutz erforderlich ist. Bei diesen Anmeldeerfahrungen können eingebettete Authentifikatoren, wie beispielsweise Biometrie, PINs oder auch Roaming-Authentifikatoren wie Key Fobs oder USB-Geräte zum Einsatz kommen.

FIDO2 beinhaltet die folgenden Spezifikationen:

- WebAuthn: Dieser Standard definiert eine Standard-Web-API, die in Plattformen und Browsern eingebaut wird, um die FIDO-Authentifizierung zu unterstützen. Er bietet eine Schnittstelle zum Erstellen und Verwalten von Public Key Credentials und kann sowohl mit CTAP1- als auch mit CTAP2-Authentifikatoren kommunizieren.

- CTAP1: Dies ist die neue Bezeichnung für das FIDO U2F-Protokoll. Das Protokoll ermöglicht den Benutzern die Authentifizierung mit zwei Faktoren. Sie müssen dazu Sicherheitsgeräte an ihre Computer anschließen oder ihre Geräte in der Nähe eines NFC-Lesegeräts antippen, um Zugriff auf einen Online-Dienst zu erhalten.

- CTAP2: Ermöglicht die Verwendung des Authentifikators als ersten und auch zweiten Faktor der Authentifizierung bzw. eine Zwei- und Mehrfaktor-Authentifizierung, wenn zusätzlicher Schutz erforderlich ist.

Wie funktioniert das?

Wie auch bei UAF und U2F werden Benutzer bei der ersten Anmeldung bei einem Online-Dienst dazu aufgefordert, sich zu registrieren und einen Benutzernamen und Passwort anzugeben. Bei der Registrierung wird ein neues Schlüsselpaar generiert, das aus einem privaten und einem öffentlichen Schlüssel besteht. Der private Schlüssel ist auf dem Gerät gespeichert und mit der ID und der Domäne des Online-Dienstes verknüpft, während der öffentliche Schlüssel in der Schlüsseldatenbank des Online-Dienstes auf einem Server hinterlegt ist.

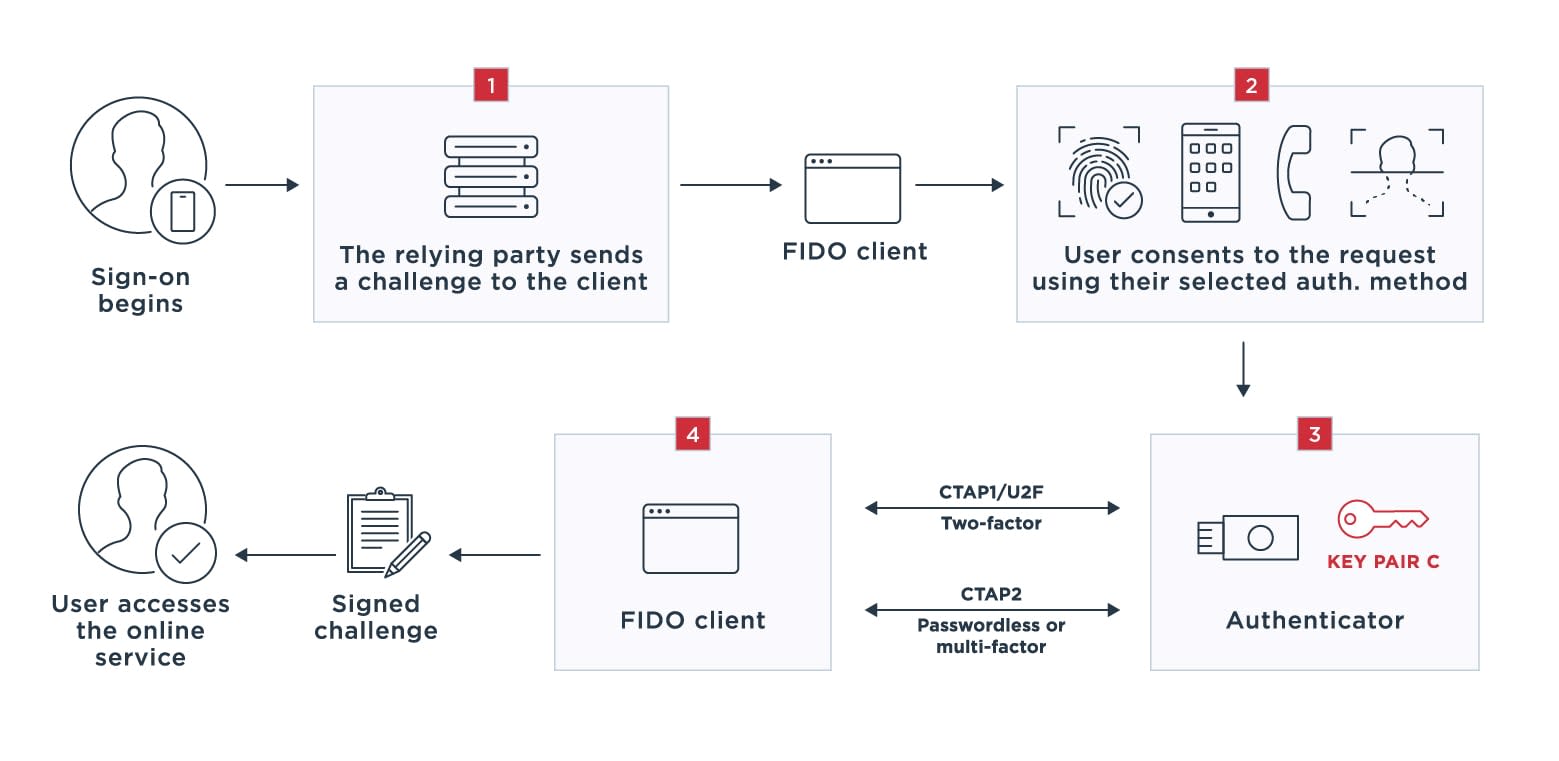

Anschließend wird der Online-Dienst oder die Relying Party bei jedem Versuch des Benutzers auf einen Online-Dienst zuzugreifen, APIs verwenden, um die Anmeldeinformationen des Benutzers mit dem Authentifikatoren zu überprüfen.

- Sobald der Benutzer versucht, sich bei einer Anwendung anzumelden, sendet die Relying Party, auch als FIDO-Server bezeichnet, dem FIDO-Client mit WebAuthn eine Aufgabe und fordert ihn auf, die Daten mit dem privaten Schlüssel zu signieren. Der FIDO-Client kann ein Browser, eine Desktop-Anwendung, eine Mobilanwendung oder eine Plattform sein.

- Der Benutzer bestätigt die Challenge durch Verwendung der Authentifizierungsmethode, die er während des Registrierungsprozesses ausgewählt hat. Die Domäne der Relying Partei wird mit der Domäne verglichen, die dieser Relying Party zum Zeitpunkt der Registrierung zugeordnet war. Sollten diese beiden Domänen nicht übereinstimmen, kann die Authentifizierung nicht fortgesetzt werden und es wird eine Fehlermeldung angezeigt. Diese Zuordnung und Laufzeitprüfung verleiht FIDO seine starke Phishing-Resistenz.

- Der Client erhält den privaten Schlüssel vom Authentifikator. Der Authentifikator kann zum Computer oder Smartphones des Benutzers gehören oder eine externe Hardware-Komponente sein.

- Der Client signiert die Aufgabe und beweist auf diesem Weg, dass das Gerät im Besitz des privaten Schlüssels ist. Damit erhält der Benutzer Zugriff auf den Online-Dienst.

Wie auch bei anderen FIDO-Protokollen bleibt die Kommunikation während des gesamten Prozesses verschlüsselt und das Gerät gibt die privaten Schlüssel der Benutzer nicht preis.

Starten Sie Ihre Reise zur passwortlosen Authentifizierung mit Ping

Die FIDO-Protokolle wurden entwickelt, um das Passwort-Chaos zu beenden, um mehr Benutzerfreundlichkeit zu schaffen und die Privatsphäre zu schützen. Die gesamte Kommunikation ist verschlüsselt, private Schlüssel werden nicht übermittelt, ebenso wenig wie biometrische Informationen, die zur Authentifizierung verwendet werden. Dies verringert die Wahrscheinlichkeit eines Abfangens dieser Informationen und erhöht zudem die Sicherheit dieser Abläufe.

Was spräche also dagegen, sich diese Prozesse zur Unterstützung von Online-Diensten zunutze zu machen? Die FIDO-Aktivierung Ihrer Produkte und Dienstleistungen ist einfacher denn je. PingZero unterstützt FIDO-Protokolle und vereinfacht das Anpassen der Anmeldeerfahrungen Ihrer Benutzer an Ihre und deren Bedürfnisse.

Weitere Informationen finden Sie hier:

- PingZero: Passwortlose Anmeldung für Mitarbeiter und Kunden

- FIDO Alliance - Offene Authentifizierungsstandards, die sicherer sind als Passwörter

- Was ist FIDO? - FIDO Alliance

- Überblick über die FIDO Alliance

- Web-Authentifizierung: Eine API für den Zugriff auf Public Key Credentials der Stufe 1

- World Wide Web Consortium (W3C)

- Web-Authentifizierung: Eine API für den Zugriff auf Public Key Credentials der Stufe 2

Häufige Fragen zu FIDO

Was ist FIDO (Fast Identity Online)?

FIDO (Fast Identity Online) ist eine Kombination von offenen, standardisierten Authentifizierungsprotokollen, die Passwörter endgültig aus der Welt schaffen sollen.

Nach einer anfänglichen Registrierung und dem Auswählen der gewünschten Authentifizierungsmethode können sich Benutzer bei einem FIDO-kompatiblen Produkt oder Dienst einfach mit einem Fingerabdruck anmelden, in ein Mikrofon sprechen, in eine Kamera schauen oder eine PIN eingeben – je nachdem, welche Technologie auf ihrem Computer oder Smartphone verfügbar ist und welche Verfahrensweise das Produkt oder der Dienst akzeptiert.

FIDO-Protokolle verwenden Standardverfahren der Public-Key-Kryptographie zur Authentifizierung von Benutzern. Dies bedeutet, dass die gesamte Kommunikation verschlüsselt ist und private Schlüssel sowie biometrische Informationen, die zur Authentifizierung verwendet werden, nicht weitergegeben werden.

Was sind die Vorteile von FIDO?

Die FIDO-Authentifizierung bietet Ihnen folgende Möglichkeiten:

- Vereinfachen Sie Kundenanmeldungen, indem Sie es den Benutzern ermöglichen, einfach mit dem Finger zu wischen oder in eine Kamera zu blicken, um auf eine Anwendung zuzugreifen.

- Minimieren Sie häufige Cybersicherheitsbedrohungen durch den Einsatz von Technologien der Public-Key-Kryptographie. Diese verschlüsseln die Kommunikation während des gesamten Authentifizierungsprozesses und speichern private Schlüssel und biometrische Informationen auf den Geräten der Benutzer.

- Halten Sie gesetzliche Bestimmungen ein, indem Sie Protokolle verwenden, die für eine flächendeckende Nutzung vorgesehen sind. Zu diesem Zweck sind sie öffentlich verfügbar und können gratis übernommen, implementiert und aktualisiert werden. Diese Standards werden zudem von einer Stiftung von Interessenvertretern verwaltet, die für die konsistente Qualität und Interoperabilität der Standards sorgen.

- Geld sparen durch das Verringern von Passwortrücksetzungen, Device Provisioning und Kundensupport.

Was ist die FIDO Alliance?

Die FIDO Alliance ist ein offener Industrieverband, der sich mit der Schaffung von Authentifizierungsstandards befasst, die dazu beitragen, „die weltweite übermäßige Abhängigkeit von Passwörtern“ zu reduzieren.

Zu ihr gehören mehr als 250 führende Unternehmen, einschließlich die global führenden Anbieter, Relying Parties, Dienste-Anbieter sowie Anbieter von Plattformen und Browsern wie Google, Mozilla und Microsoft.

Die Arbeit der Organisation zielt auf die Entwicklung technischer Spezifikationen, die offene Standards für eine Vielzahl von Authentifizierungsmechanismen definieren, die alle zusammenarbeiten. Sie verfügt auch über Zertifizierungsprogramme, mit denen Unternehmen die Interoperabilität zertifizierter Produkte überprüfen können – eine Voraussetzung für eine weltweite Verbreitung.

Die Tatsache, dass FIDO ein offener Standard ist, hat auch im Hinblick auf eine flächendeckende Anwendung Bedeutung, denn er ist öffentlich verfügbar und kann gratis übernommen, implementiert und aktualisiert werden. Da die offenen Standards von einer Stiftung von Interessenvertretern verwaltet werden, die auf die Qualität und Interoperabilität der Standards achten, sind sie in der Entwicklergemeinschaft weithin akzeptiert.

Was ist UAF?

Mithilfe des FIDO UAF-Protokolls können Anbieter von Online-Diensten ihren Benutzern passwortlose Anmeldeerfahrungen bieten. Es sind auch Szenarien mit Multifaktor-Anmeldungen möglich, falls zusätzliche Sicherheit erforderlich ist.

Um das UAF-Protokoll zu nutzen, müssen Benutzer über ein persönliches Gerät wie einen Computer oder ein Smartphone verfügen und dieses bei einem Online-Dienst registrieren. Im Rahmen der Registrierung werden die Benutzer zur Auswahl der Methode für ihre zukünftige Authentifizierung beim Dienst aufgefordert.

Die Dienste-Anbieter ermitteln daraufhin die geeigneten Authentifizierungsmechanismen und erstellen eine Liste der verfügbaren Optionen, zu denen Gesichts- oder Stimmerkennung, das Einlesen von Fingerabdrücken oder die Eingabe einer PIN gehören können. Wenn eine Multifaktor-Anmeldung erforderlich wird, können sich Benutzer mit einer Kombination dieser Optionen authentifizieren.

Nach der Registrierung geben die Benutzer bei der Anmeldung nicht mehr ihre Passwörter ein, sondern verwenden die von ihnen gewählten Methoden, um sich zu authentifizieren.

Was ist U2F?

Das FIDO U2F-Protokoll ergänzt die herkömmliche passwortbasierte Sicherheit, anstatt sie vollständig zu ersetzen. Mit U2F müssen die Benutzer zwei Nachweise erbringen, um ihre Identitäten zu verifizieren:

- Etwas, das sie kennen, wie ihren Benutzernamen und ihr Passwort

- Etwas, das sie haben, wie einen registrierten Schlüsselanhänger (Key Fob) oder ein USB-Gerät. Diese Sicherheitsgeräte werden als U2F-Authentifizierungs-Token oder Sicherheitsschlüssel bezeichnet und können die Authentifizierung über USB, NFC (Nahfeldkommunikation) oder Bluetooth abschließen.

Der Computerbrowser kommuniziert direkt mit dem aktivierten Sicherheitsgerät und gibt so den Zugriff auf den Online-Dienst frei.

Was ist FIDO2?

FIDO2 ist der Name der neuesten Kombination von Spezifikationen der FIDO Alliance, die in gemeinsamer Anstrengung zwischen der FIDO Alliance und dem World Wide Web Consortium (W3C) erstellt wurde.

FIDO2 basiert auf zwei offenen Standards: dem FIDO Client To Authenticator-Protokoll (CTAP) und dem W3C-Standard WebAuthn. Die beiden greifen ineinander, um den Benutzern die passwortlose Authentifizierung beziehungsweise die Multifaktor-Authentifizierung zu ermöglichen, sofern zusätzlicher Schutz erforderlich ist. Bei diesen Anmeldeerfahrungen können eingebettete Authentifikatoren, wie beispielsweise Biometrie, PINs oder auch Roaming-Authentifikatoren wie Key Fobs oder USB-Geräte zum Einsatz kommen.

FIDO2 beinhaltet die folgenden Spezifikationen:

- WebAuthn: Dieser Standard definiert eine Standard-Web-API, die in Plattformen und Browsern eingebaut wird, um die FIDO-Authentifizierung zu unterstützen. Er bietet eine Schnittstelle zum Erstellen und Verwalten von Public Key Credentials und kann sowohl mit CTAP1- als auch mit CTAP2-Authentifikatoren kommunizieren.

- CTAP1: Die neue Bezeichnung für das FIDO U2F-Protokoll. Das Protokoll ermöglicht den Benutzern die Authentifizierung mit zwei Faktoren. Sie müssen dazu Sicherheitsgeräte an ihre Computer anschließen oder ihre Geräte in der Nähe eines NFC-Lesegeräts antippen, um Zugriff auf einen Online-Dienst zu erhalten.

- CTAP2: Ermöglicht die Verwendung des Authentifikators als ersten und auch zweiten Faktor der Authentifizierung bzw. eine Zwei- und Mehrfaktor-Authentifizierung, wenn zusätzlicher Schutz erforderlich ist.

Was ist ein FIDO-Schlüssel?

Ein FIDO-Schlüssel ist ein tragbares Hardwaregerät mit Sicherheitsschlüssel, das zusätzlich zu einem Benutzernamen und einem Passwort in einem Zwei-Faktor-Authentifizierungsszenario verwendet wird. Bei FIDO-Schlüsseln kann es sich um Geräte ähnlich wie USB-Sticks handeln, die an einen Computer angeschlossen werden, oder um Anhänger, die Sie mit einem Lesegerät scannen.

Was ist ein CrucialTec FIDO-Client?

Ein FIDO-Client kann ein Browser, eine Desktop-Anwendung, eine mobile Anwendung oder eine Plattform sein, die als Vermittler zwischen FIDO-Authentifikatoren und der mobilen Anwendung der Relying Party in einem FIDO2-Authentifizierungsprozess agiert. CrucialTec ist der weltweit größte Hersteller von mobilen Eingabegeräten des Typs optisches Trackpad (OTP).