Unser ultimativer Leitfaden für die Authentifizierung: Arten, Mechanismen, Formen, Protokolle und mehr

Die Gewährleistung der Sicherheit bei internetbasierten Transaktionen ist heutzutage wichtiger als je zuvor. Wir wissen, dass die jüngsten Ransomware-Angriffe durch den Einsatz erweiterter Sicherheitsmaßnahmen hätten verhindert werden können. Bei dem Ransomware-Angriff auf Colonial Pipeline im Jahr 2021 war die Ursache beispielsweise ein kompromittiertes Passwort. Außerdem wissen wir aus einer Untersuchung von Microsoft, „dass Ihr Konto mit 99,9% geringerer Wahrscheinlichkeit kompromittiert wird, wenn Sie MFA [Multifaktor-Authentifizierung] verwenden.“ Daher ist es von Bedeutung, welche Art von Schutz wir für unsere Mitarbeiter- und Kundenanmeldungen verwenden.

Die Gründe für die Einführung einer besseren Authentifizierung gehen über die Geschäftswelt hinaus. Angesichts der jüngsten Ereignisse setzt sich nun auch die Regierung der Vereinigten Staaten dafür ein. In diesem Artikel über Ransomware sehen wir, dass der Präsident und die Mitglieder des Kongresses eine neue Gesetzgebung zur Formalisierung einer Berichterstattungsstruktur für Cybersicherheit und zur Verbesserung der Reaktionsfähigkeit bei Cyberangriffen unterstützen.

Wir bieten diesen Schutz durch den Einsatz stärkerer Methoden zur Authentifizierung von Benutzern, bevor Zugriff auf autorisierte Ressourcen und Systeme gewährt wird. Ich werde Sie mit den Grundlagen der Authentifizierung vertraut machen, was sie ist, welche Arten der Authentifizierung es gibt und wie sie in einem Unternehmen eingesetzt werden kann.

Was ist eine Authentifizierung?

Beginnen wir mit der Definition von Authentifizierung, die im Wörterbuch als „der Prozess oder Aktion zur Verifizierung der Identität eines Benutzers oder Prozesses“ beschrieben wird. Im Rahmen der Cybersicherheit, wie sie im Site Security Handbook beschrieben wird, können wir sie betrachten als „... die Funktion der Festlegung von Zugriffsrechten/Privilegien auf Ressourcen, die mit der allgemeinen Informationssicherheit und der Computersicherheit und insbesondere mit der Zugriffskontrolle in Verbindung steht.“ Im Wesentlichen ist die Authentifizierung der Prozess, bei dem überprüft wird, ob ein Online-Benutzer derjenige ist, der er vorgibt zu sein.

Authentifizierung vs. Autorisierung

Unsere Freunde von Gartner, erklären: „Autorisierung ist definiert als ein Prozess, der sicherstellt, dass korrekt authentifizierte Benutzer nur auf die Ressourcen zugreifen können, für die sie vom Eigentümer eine Genehmigung erhalten haben.“ Im Grunde ist die Authentifizierung das IT-/Cybersecurity-Äquivalent zur Erlaubnis, etwas zu tun, sobald wir wissen, wer Sie sind. Das bedeutet, dass die Authentifizierung die Voraussetzung für die Erteilung einer Autorisierung ist. Nehmen wir ein Beispiel aus unserem Alltag: Flugreisen. Ich muss meine Identität durch Vorlage eines amtlichen Ausweises und einer Bordkarte nachweisen, bevor ich in das Flugzeug einsteigen darf.

Das Entscheidende dabei ist, dass es sich um zwei getrennte und eigenständige Vorgänge aus Sicht der Sicherheit/Identität handelt. Und das ist auch gut so. Dadurch, dass es sich um zwei getrennte Objekte bzw. Konzepte handelt, können wir beide unabhängig voneinander ändern und müssen nicht alles neu erstellen. Wenn ich beispielsweise mein Passwort oder auch meinen Benutzernamen ändere, hat das nicht unbedingt Auswirkungen auf meine Autorisierungen, solange es noch eine Möglichkeit gibt, eine gemeinsame Verbindung zwischen den beiden Objekten herzustellen. Das erfolgt in der Regel durch eine interne Kennung, mit der die beiden Objekte dauerhaft verbunden werden.

Das gleiche Konzept gilt für unsere Autorisierungen. Ich kann meine Autorisierung(en) beliebig der authentifizierten Identität zuweisen und sie je nach Bedarf, Gesetzen, Vorschriften und Anwendungsfällen von meinen Backend-Systemen aus ändern; da wir diese definierte Verbindung zurück zu den Autorisierungsidentitäten haben, müssen wir nicht alles von Grund auf neu aufbauen.

Arten der Authentifizierung

Dies führt uns zu einer Diskussion über die Arten der Authentifizierung, die wir einsetzen können. Grundsätzlich gibt es drei wesentliche Arten bzw. Faktoren der Authentifizierung:

Etwas, was man weiß. Dabei handelt es sich in der Regel um Passwörter und PINs, wahrscheinlich die schwächste Form der Authentifizierung, die es gibt. Wie bereits in Bezug auf Colonial Pipeline erwähnt, kann die Kenntnis eines Passworts ohne weiteren Schutz schwerwiegende Folgen haben.

Etwas, was man hat. Dabei kann es sich um eine Art Token handeln, das über die Transaktion oder eine Anwendung generiert wird (z.B. PingID, Google Authenticator). Es könnte auch von einem Hard Token stammen, wie einem USB-basierten Gerät oder einem separaten Codegenerator (z.B. YubiKey oder RSA).

Etwas, was man ist. Dabei handelt es sich um eine biometrische Komponente, wie einen Fingerabdruck, eine Gesichtserkennung oder einen Netzhaut-Scan. Biometrische Verfahren erfordern eine Hardware, was die Akzeptanz beeinträchtigen kann, wenn die Scanner nicht leicht mitzuführen, zugänglich oder erschwinglich sind.

Die Verwendung einer einzigen Form der Authentifizierung bietet eine gewisse Sicherheit. Die Anforderung von zwei Authentifizierungsfaktoren (2FA) ist die Norm und gilt als sicherer. Die Multifaktor-Authentifizierung (MFA), bei der zwei oder mehr Faktoren verlangt werden, ist am sichersten.

Was sind die gängigsten Formen der Authentifizierung?

Wie authentifizieren wir einen Benutzer überhaupt? Was können wir tatsächlich tun, um bei der Authentifizierung nachzuweisen, dass wir die sind, die wir vorgeben zu sein?

Passwörter sind vermutlich die älteste und bekannteste Form der Authentifizierung. Als erster Faktor sind sie nicht schlecht, vorausgesetzt, wir verwenden vernünftige Regeln für ihre Erstellung und Verwaltung. Passwörter können jedoch ziemlich leicht kompromittiert werden und sollten durch stärkere Formen als Teil eines Authentifizierungs- und Autorisierungsprozesses unterstützt werden. Das ist das bekannteste Beispiel für „etwas, was man weiß“.

Hard Token sind kleine Hardwaregeräte, die Benutzer bei sich tragen, um den Zugriff auf einen Netzwerkdienst zu autorisieren. RSA-Anhänger und YubiKey-USB-Dongles sind Beispiele für Hard Token. Das Token enthält einen Algorithmus (einen Timer oder einen Zähler) und einen Seed-Datensatz, mit dessen Hilfe eine Pseudozufallszahl erstellt wird. Die Token verlangen die Übertragung dieses Codes entweder durch Eingabe einer Zahl auf einem Bildschirm oder direkt über die USB-Verbindung (einige neuere Modelle verlangen zudem ein zusätzliches biometrisches Verfahren). Das ist ein hervorragendes Beispiel für „etwas, was man hat“.

Soft Token bieten die gleichen Dienste wie Hard Token, sind aber software- und nicht hardwarebasiert. Diese Anwendungen laufen in der Regel auf einem Smartphone und erzeugen ein Einmalpasswort (OTP) für die Anmeldung. Dadurch ergeben sich einige interessante Arten von Integrationen, darunter die mobilen Authentifikatoren von Ping, Google und Microsoft. Sie schließen die Lücke zwischen „etwas, was man hat“ und „etwas, was man weiß“.

Die Biometrie bringt das Konzept von „etwas, was man ist“ in die Authentifizierung ein. Biometrische Formen der Identifizierung sind im Alltag weitverbreitet, wie die Gesichts- und Fingerabdruckerkennung auf unseren Laptops und Smartphones. Andere, tiefer gehende Formen der biometrischen Authentifizierung, wie Netzhaut-Scans, Stimmabdrücke, Gehirnwellen- und Herzsignaturen, gewinnen ebenfalls an Bedeutung.

Die Geräteauthentifizierung ist mit Soft Token verwandt, manche würden sogar von Biometrie sprechen. Anstatt die einzigartigen Merkmale des eigenen Körpers zu verwenden, erfassen wir die einzigartigen Merkmale eines Computers (und die Art und Weise, wie er verwendet wird), um die Authentifizierung nachzuweisen. Eindeutige Identifikatoren des Geräts, mit dem man sich anmeldet, sowie beobachtbare und aufzeichenbare Verhaltensweisen wie Tippgeschwindigkeit und -frequenz können zur Authentifizierung herangezogen werden.

Die kontextbezogene Authentifizierung ist wahrscheinlich die interessanteste Form der Authentifizierung, da sie über die herkömmlichen Formen der Authentifizierung hinausgeht und sich darauf konzentriert, wie die Anfrage übermittelt wird. Bei der kontextbezogenen Authentifizierung werden Signale wie geografischer Standort, IP-Adresse und Tageszeit erfasst, um festzustellen, ob der Benutzer berechtigt ist. Wir können uns zusätzliche Metadaten ansehen, z.B. woher die Anfrage kommt und ob die IP-Adresse „riskant“ ist (z.B. ein Café, Internet im Flugzeug oder anonyme Netzwerke). Nachdem die Daten auf Auffälligkeiten untersucht wurden, können zusätzliche Authentifizierungsmethoden erforderlich sein. Das führt uns zu...

Wie viele Authentifizierungsfaktoren benötigen Sie

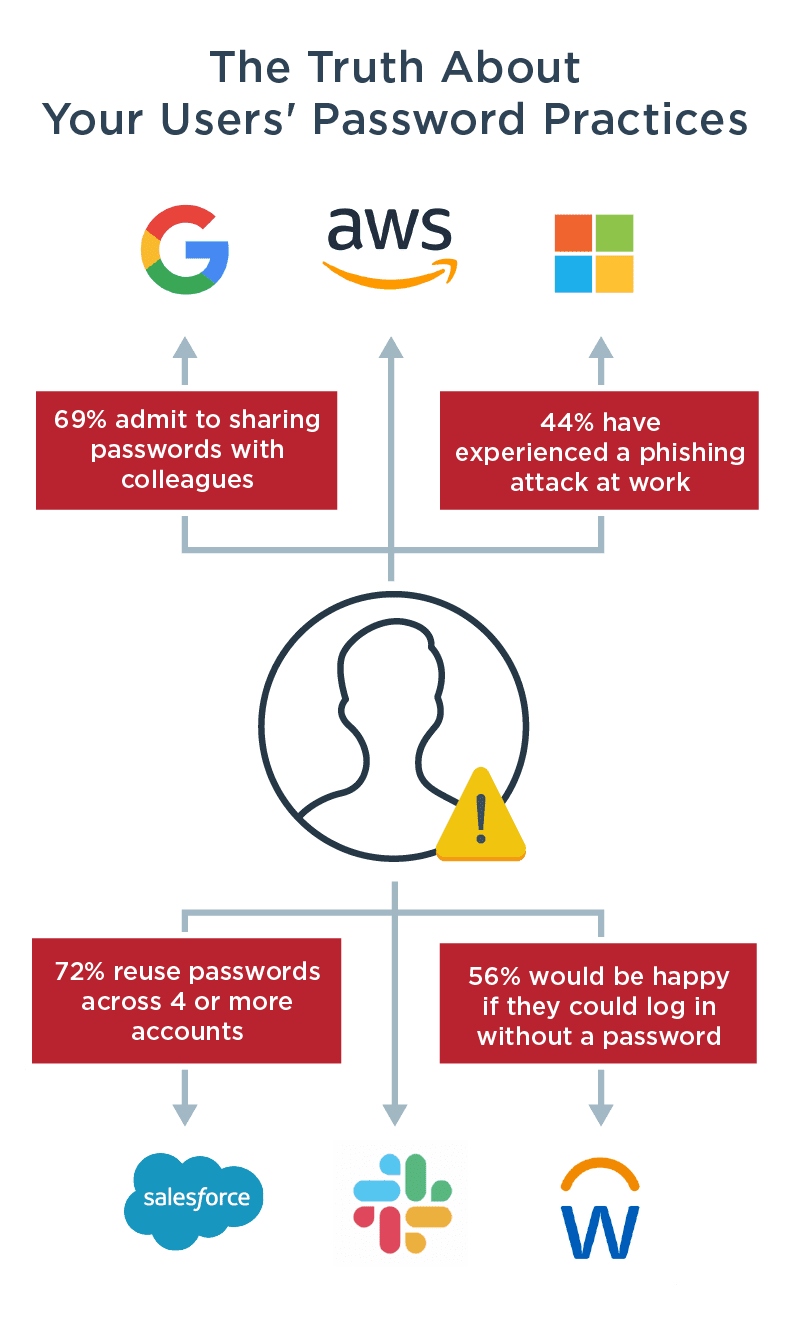

Die Verwendung von Autorisierungsfaktoren während des Anmeldeprozesses wird manchmal als „Reibung“ bezeichnet, die sich direkt auf die allgemeine Benutzererfahrung auswirkt. Sicherheitsarchitekten und -administratoren müssen bei fast jedem Aspekt ihrer Arbeit ein Gleichgewicht zwischen Reibung und Sicherheit finden. Eine gängige Methode zur Verringerung der Reibung besteht darin, die Passwortkomponente zu entfernen oder zu minimieren, da sie die größte Reibung verursacht und die geringste Sicherheit bietet (z.B. verwenden Benutzer in der Regel wiederholte oder schwache Passwörter). Es gibt Fälle, in denen ein einfaches Passwort oder eine einzige Form der Authentifizierung ausreicht. Aber in manchen Situationen brauchen wir mehr. Je mehr Authentifizierungsfaktoren wir verwenden, desto stärker ist der Schutz. Wenn wir alle drei Faktoren verwenden, erreichen wir einen Standard, der als „starke Authentifizierung“ bezeichnet wird.

Gängige Protokolle zur Benutzerauthentifizierung

Es ist gut und richtig zu verstehen, wie die Authentifizierung abläuft, aber wie funktioniert die Authentifizierung eigentlich genau? Dazu werden Protokolle verwendet. Nachfolgend sind einige der gängigsten Protokolle und deren Anwendung beschrieben.

Security Assertion Markup Language (SAML) ist der Urvater der Authentifizierungsprotokolle und immer noch der Standard hinter webbasiertem Single Sign-on (SSO). Die Grundlage dieser Form der Authentifizierung ist die Behauptung, die zwischen dem Benutzer, der in der Regel als Prinzipal bei einem Identitätsanbieter bezeichnet wird, und einem Dienstanbieter erzeugt wird und die Verbindung zu einer Anwendung oder einem Dienst ermöglicht. Das Interessante an SAML ist, dass es auf der Seite des Identitätsanbieters keine Authentifizierungsmethode vorgibt. Es kann ein Passwort, MFA oder sogar eine Anmeldung über einen externen Dienst wie Google, Facebook oder LinkedIn sein.

OpenID Connect (OIDC), derzeit in der Version 2.0, ist ideal für Verbindungen zwischen modernen Anwendungen im Web und verschiedenen Arten von Anwendungen, die RESTful APIs verwenden. Da Single Page Applications (SPAs) immer beliebter werden, gewinnt OIDC immer mehr an Bedeutung.

Fast Identity Online (FIDO) ist eine der neueren Technologien, die in den Bereich der Authentifizierung vordringen. Die FIDO Alliance hat sich zum Ziel gesetzt, die „Art der Authentifizierung durch offene Standards zu verändern, die sicherer sind als Passwörter und SMS-OTPs, die für Verbraucher einfacher zu verwenden und für Dienstanbieter einfacher zu implementieren und zu verwalten sind.“ Das ist im Allgemeinen der Standard, den wir bei der Arbeit mit betriebssystembasierter Authentifizierung wie Windows Hello und Apple Face/Touch ID sehen. FIDO ierfreut sich in größeren Unternehmen zunehmender Beliebtheit und Interesse, kann aber hochmoderne Kameras und Lesegeräte erfordern, für deren Wartung und Nutzung eine Infrastruktur erforderlich ist. Das kann unter Umständen ein kleines Hindernis für die Akzeptanz von Anwendungsfällen sein.

Wie läuft der Authentifizierungsprozess ab?

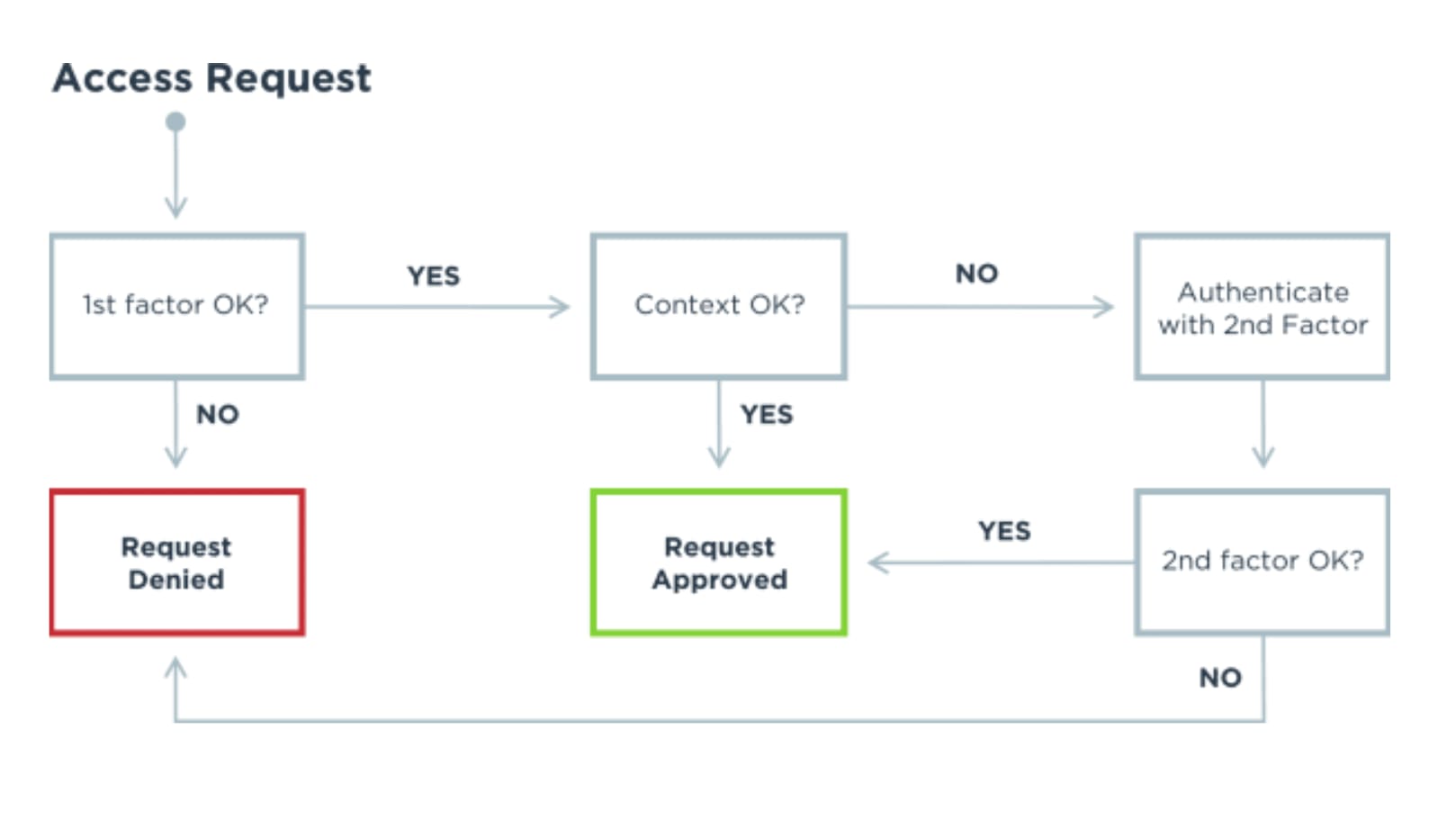

Hier sehen Sie einen gängigen Authentifizierungsablauf, der die Überprüfung von Anmeldedaten und Kontext sowie eine mögliche Anforderung eines zweiten Authentifizierungsfaktors umfasst, wenn der Kontext als zu riskant oder sensibel eingestuft wird.

Sicherheit und Komfort im Einklang

Durch die Einführung und Verwendung mehrerer Authentifizierungsformen wird sichergestellt, dass die Verbindungen beim Eintritt in unsere Anwendungsbereiche ordnungsgemäß überprüft werden. Es ist besonders wichtig, dass wir alle exponierten Endpunkte und Anwendungen überprüfen, um sicherzustellen, dass nicht nur die Anmeldung, sondern auch die zugrundeliegenden Anwendungen angemessen geschützt sind. Es liegt auf der Hand, dass eine zusätzliche Authentifizierung beim Zugriff auf Ressourcen, die privilegierte oder private Informationen enthalten, sinnvoll ist, um sensible Daten zu schützen, auch wenn ein Benutzer bereits authentifiziert ist.

Das bedeutet jedoch nicht, dass die allgemeine Sicherheitslage und -positionierung übertrieben sein muss. Ich kenne sicherheitsorientierte Unternehmen, die nur alle 30 Tage eine Anmeldung mit Benutzernamen und Kennwort verlangen, aber die Benutzer dazu auffordern, sich täglich über eine externe Authentifizierungs-App oder biometrisch zu authentifizieren. Das ist ein guter Kompromiss zwischen den Parametern „etwas, was man weiß“ und „etwas, was man hat/ist“. Die tägliche Routine ist flexibel, sodass diese Reibung recht gering ist. Dieses Modell lässt auch viel Spielraum für das Hinzufügen einer zusätzlichen Authentifizierung für sichere Anwendungen, wie oben beschrieben, und für andere Möglichkeiten der Risikominderung.

Fazit

Wenn Unternehmen Authentifizierungsfaktoren und -protokolle auf eine gut durchdachte Art und Weise einsetzen, können die Benutzer immer noch ausgezeichnete Erfahrungen erleben, während Sicherheitsadministratoren und -auditoren wissen, dass die Vorgänge sicher ausgeführt werden. Wie wir gesehen haben, gibt es eine Reihe von Möglichkeiten, diese Dienste in jedem Unternehmen bereitzustellen.

Wir bei Ping sehen einen großen Wert in der Einrichtung einer Authentifizierungsinstanz – ein zentralisiertes und vertrauenswürdiges Authentifizierungssystem, das es Ihnen ermöglicht, den Zugriff auf Ressourcen über all Ihre Domänen, Apps und Plattformen hinweg zu sichern und zu kontrollieren, von öffentlichen und privaten Clouds bis hin zu älteren standortbasierten Umgebungen. Weitere Informationen finden Sie in den Whitepapers Authentifizierungsinstanz für Mitarbeiter und Authentifizierungsinstanz für Kunden.