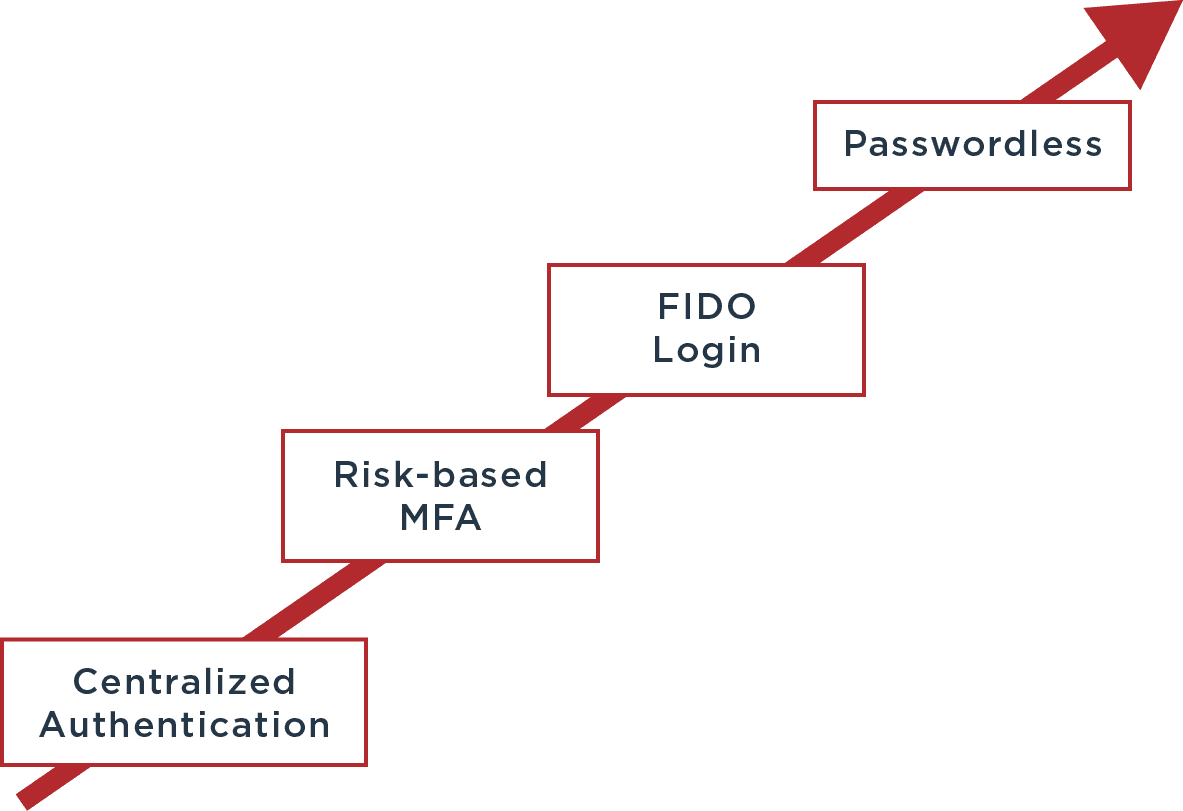

Le parcours vers l’authentification passwordless inclut quatre étapes :

Commencez par centraliser votre authentification

Centraliser l’authentification avec le single sign-on et l’authentification multifacteur (MFA) adaptative fournit la structure nécessaire à l’authentification passwordless. Avec l’authentification multifacteur, les utilisateurs doivent vérifier leurs identités en utilisant deux facteurs d’authentification ou plus, tandis que l’Zauthentification à double facteur (2FA) requiert seulement deux facteurs. Les mots de passe sont souvent utilisés comme premier facteur d’authentification, mais cela n’est pas une exigence pour la MFA ou la 2FA. Microsoft a constaté que la MFA « empêche 99,9 pour-cent des attaques ciblant vos comptes ».

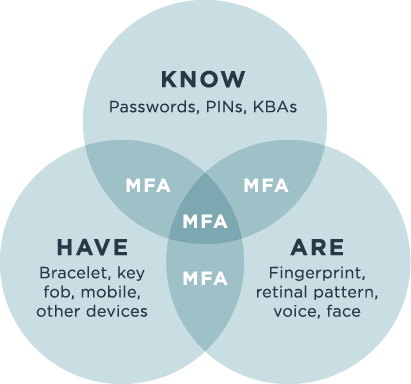

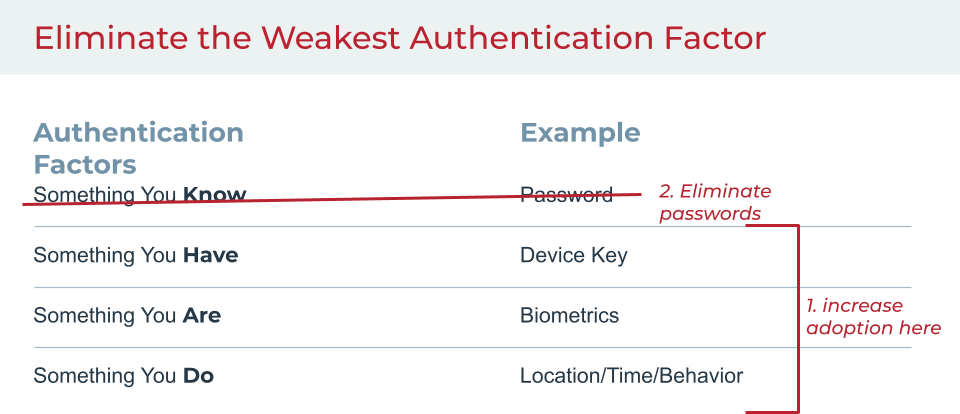

Les facteurs d’authentification incluent :

Savoir = Quelque chose que vous savez (mot de passe, PIN, etc.)

Possession = Quelque chose que vous avez (smartphone, carte à puce, etc.)

Héritage = Quelque chose que vous êtes (empreintes digitales, scan de la rétine, etc.)

Une sous-catégorie du facteur de possession peut être considérée comme un quatrième facteur d’authentification en incorporant les informations comportementales et contextuelles comme « Quelque chose que vous faîtes ». Ce nouveau facteur peut regarder l’heure à laquelle un utilisateur se connecte typiquement, le lieu habituel ou son comportement pendant les sessions (utilisation du clavier, vitesse, fréquence des copier-coller, etc.).

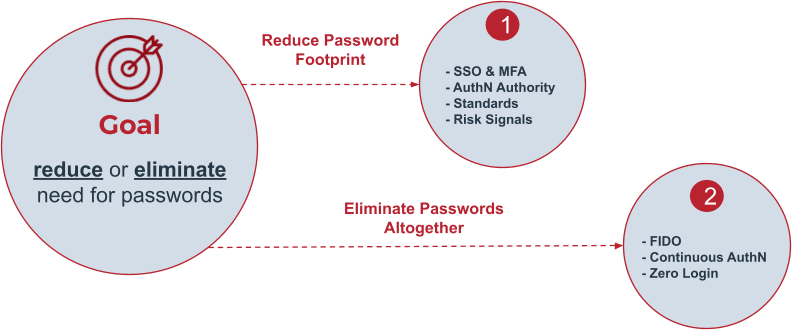

Alors que nous nous écartons des mots de passe, trois facteurs d’authentification plus forts demeurent pour la MFA ou la 2FA. Minimiser votre dépendance aux mots de passe peut seulement renforcer la sécurité de votre réseau, tout en réduisant vos contacts avec le centre d’assistance informatique pour réinitialiser votre mot de passe.

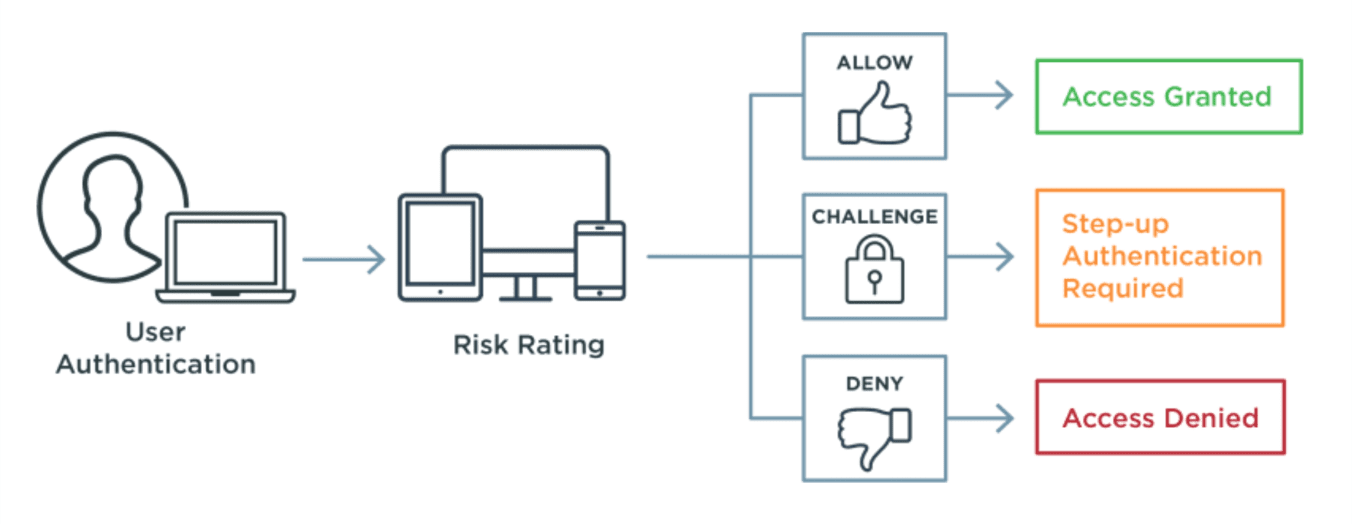

Adoptez l’authentification multifacteur (MFA) basée sur le niveau de risque

La MFA basée sur le niveau de risque, également appelée MFA adaptative, évalue de manière dynamique le risque d’une interaction donnée en s’appuyant sur divers facteurs et ajuste en conséquence le processus d’authentification. En examinant le contexte et le comportement de la tentative de connexion, les acteurs malveillants utilisant des identifiants compromis peuvent être interrompus avant d’entrer dans votre système. Par exemple, si un utilisateur se connecte depuis une adresse IP douteuse et tente d’accéder à des informations sensibles, des méthodes d’authentification supplémentaire peuvent être demandées avant que l’accès soit accordé. Si aucune preuve supplémentaire d’identité n’est apportée, l’accès sera refusé.

En déterminant si les exigences de sécurité adéquates ont été respectées pour chaque transaction et en augmentant l’authentification lorsqu’elles ne l’ont pas été, vous ajoutez une couche de sécurité supplémentaire pour protéger les données sans introduire de friction inutile dans le processus.

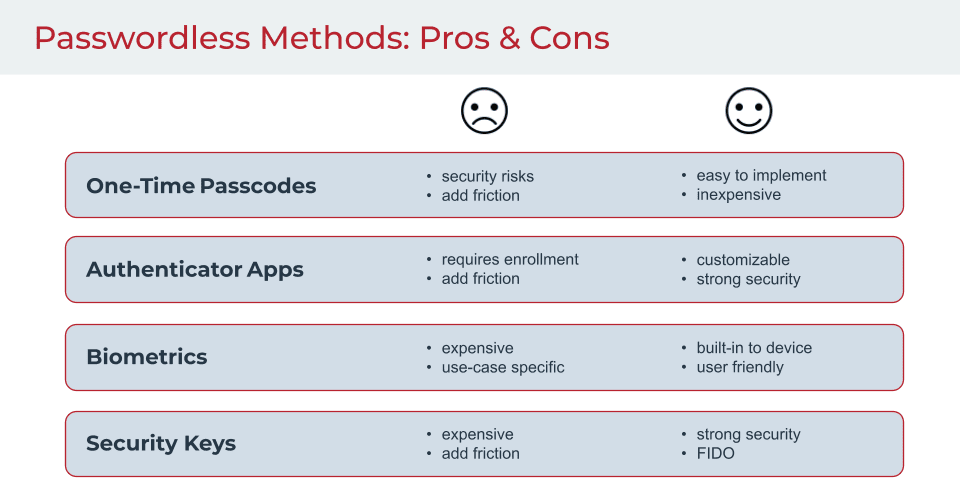

Choisissez le bon mécanisme d’authentification alternative

Plusieurs méthodes d’authentification peuvent être utilisées à la place des mots de passe. En proposant plusieurs options d’authentification, nous pouvons satisfaire les utilisateurs sur la manière et l’endroit qu’ils préfèrent pour travailler avec les marques et/ou prendre en charge divers scénarios de collaborateurs.

Ci-dessous figure la liste des avantages et des inconvénients de ces méthodes.

Les mots de passe à usage unique (OTP) tombent dans la catégorie des choses que vous possédez, puisque les OTP sont envoyés sur un smartphone ou générés par un terminal, tel qu’une carte à puce, que possède l’utilisateur.

Les applis d’authentication, telles que Google authenticator ou Microsoft authenticator, peuvent être utilisées pour générer un code à usage unique pour s’authentifier.

La biométrie envoie à des traits physiques uniques. Si de nombreuses personnes connaissent bien la reconnaissance faciale ou celle des empreintes digitales, d’autres formes d’authentification biométrique, comme le scan de la rétine, l’empreinte vocale, l’authentification par ondes cérébrales ou rythme cardiaque, prennent également une importance grandissante.

Bei Les clés de sécurité sont des appareils physiques insérés dans un ordinateur ou un terminal mobile pour donner à l’utilisateur un accès instantané aux services en utilisant une touche ou un keypad.

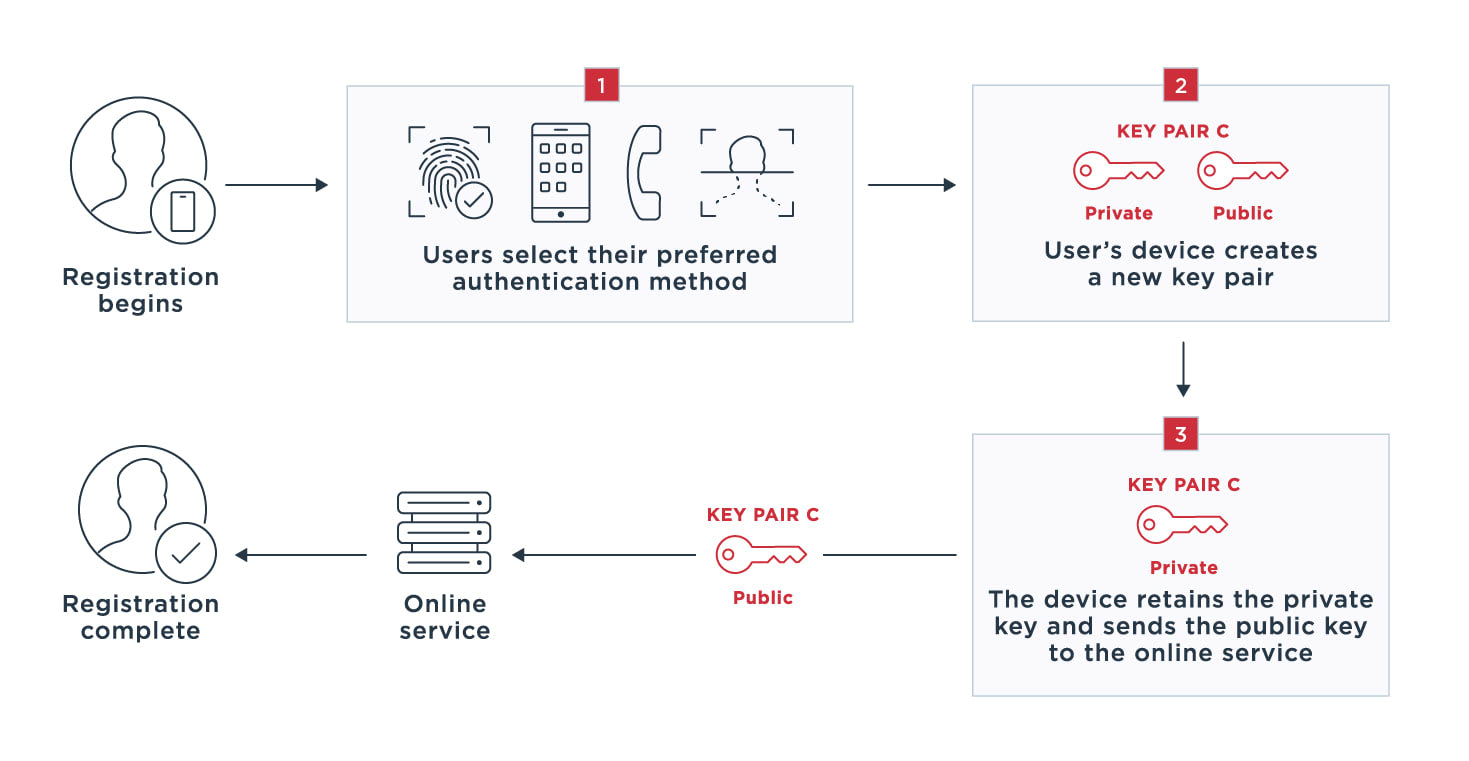

Adoptez l’authentification reposant sur des standards avec FIDO et cryptographie asymétrique

Plusieurs organisations ont uni leur forces pour développer des alternatives aux mots de passe. Fondée en 2013, la FIDO Alliance kcrée des standards d’authentification pour aider à réduire la dépendance aux mots de passe dans le monde.

FIDO (Fast Identity Online) est un ensemble de protocoles d’authentification ouverts et standardisés utilisant des techniques de cryptographie asymétrique pour sécuriser l’authentification de l’utilisateur. Le fait que FIDO soit un standard ouvert signifie qu’il est pensé pour être généralisé, mis à disposition de tous et que son adoption, sa mise en œuvre et sa mise à jour sont gratuites. Ce standard offre une protection avancée contre le phishing, l’attaque de l’homme du milieu et autres attaques courantes.

FIDO Alliance a publié trois ensembles de spécifications, tous basés sur la cryptographie asymétrique :

Toutes les communications sont chiffrées et les clés privées ne quittent jamais les terminaux des utilisateurs, ce qui réduit l’éventualité d’un piratage durant la transmission. Si des informations biométriques sont utilisées lors de la vérification, elles sont également stockées sur les terminaux des utilisateurs, ce qui rend ces processus d’authentification plus solides et plus sécurisés.

Les utilisateurs peuvent se connecter à un produit ou un service FIDO en utilisant leur méthode d’authentification préférée (scan de l’empreinte digitale, saisie d’un code PIN, etc.) parmi les méthodes acceptées par le produit ou le service.

Vous êtes prêt à passer au Passwordless

Commencez par le processus de création du compte. Plutôt que d’utiliser des mots de passe lors de la création du compte, utilisez le scan d’une empreinte digitale ou une autre méthode d’authentification. La preuve de l’identité peut également faire partie de votre parcours vers le passwordless, lors de l’enregistrement, de la récupération d’un compte ou lors d’un autre événement à haut risque déclenché par un signal. Avoir une plus grande assurance que vos utilisateurs sont bien ceux qu’ils prétendent être facilite la transition vers le passwordless.

Les noms d’utilisateur et les mots de passe appartiendront bientôt aux passé, de même que les problèmes de sécurité qui leur sont associés. Éliminer les mots de passe permet aussi d’éliminer les frictions associées à la création, à la mémorisation et à la réinitialisation des mots de passe. Dans la mesure ou des méthodes d’authentification plus sûres existent déjà, les outils sont actuellement disponibles pour atteindre votre objectif passwordless.

Pour en savoir plus sur le passwordless, regardez cette courte vidéo.