FIDO : Tout ce que Vous Devez Savoir sur Fast Identity Online

Les mots de passe sont difficiles à mémoriser, souvent réutilisés et doivent être changés fréquemment. De nos jours, les consommateurs possèdent plus de 90 comptes en ligne et abandonnent un tiers de leurs achats en ligne car ils ne peuvent se souvenir de leur mot de passe, d’après la FIDO Alliance. Et réinitialiser des mots de passe coûte cher, avec des coûts de traitement en help desk de 70$ en moyenne pour chaque mot de passe réinitialisé.

Les protocoles FIDO ont été conçus pour mettre fin au chaos engendré par les mots de passe et améliorer l’expérience utilisateur. Découvrez ce qu’est FIDO, comment la FIDO Alliance fonctionne et pourquoi le support par vos produits des protocoles FIDO vous aidera à mieux servir vos utilisateurs finaux.

FIDO, qu’est ce que c’est ?

FIDO (Fast Identity Online, ou identification rapide en ligne) est un ensemble de protocoles d’authentification ouverts et standardisés qui visent à terme à éliminer les mots de passe, souvent inefficaces et obsolètes d’un point de vue de la sécurité.

Après avoir achevé la procédure d’inscription initiale et sélectionné la méthode avec laquelle ils souhaitent être authentifiés, les utilisateurs peuvent se connecter à un produit ou service compatible FIDO simplement en fournissant une empreinte digitale, en parlant dans un micro, en regardant une webcam ou en saisissant un code PIN, en fonction de la technologie disponible sur leur ordinateur ou leur smartphone, et des méthodes acceptées par le produit ou service. L’essentiel du processus d’authentification s’effectue en arrière plan et les utilisateurs ne s’en rendent même pas compte.

Ces protocoles ont aussi été conçus pour protéger la vie privée des utilisateurs.

Les protocoles FIDO emploient des techniques standard de cryptographie à clés publiques afin de sécuriser l’authentification des utilisateurs. Toutes les communications sont chiffrées et les clés privées ne quittent jamais les terminaux des utilisateurs, ce qui réduit l’éventualité d’un piratage durant la transmission. Et si une information biométrique est utilisée pour l’authentification, elle est également stockée sur les terminaux des utilisateurs, ce qui renforce et sécurise d’autant plus ces processus.

Qu’est-ce que la FIDO Alliance ?

Fondée en 2013, la FIDO Alliance est une association industrielle ouverte destinée à créer des normes d’authentification qui « aident à réduire la dépendance excessive aux mots de passe ».

L’idée de se servir de données biométriques au lieu de mots de passe comme moyen d’identification a, à l’origine, fait l’objet d’une réunion entre Paypal et Validity Sensors en 2009. Cette réunion a façonné l’idée de créer une norme à l’échelle industrielle à l’aide d’une cryptographie à clés publiques et de méthodes d’authentifications locales, avec pour objectif de pouvoir se connecter sans mot de passe.

Aujourd’hui, des centaines de sociétés sont membres de la FIDO Alliance, dans divers secteurs, et collaborent à l’élaboration de spécifications techniques définissant un ensemble de protocoles ouverts qui permettent une authentification fiable et sans mot de passe. Parmi ces sociétés : Amazon, Apple, Google, Microsoft, Visa et bien sûr Ping.

La FIDO Alliance développe des spécifications techniques qui définissent des standards ouverts pour divers mécanismes d’authentification fonctionnant ensemble. Elle dispose également de programmes de certification qui permettent aux entreprises de vérifier l’interopérabilité des produits certifiés, une étape cruciale dans l’adoption de ces normes à l’échelle internationale.

Le fait que le FIDO soit un standard ouvert revêt une grande importance ; comme il est pensé pour être généralisé, il est mis à disposition de tous et son adoption, sa mise en œuvre et sa mise à jour sont gratuites. De surcroît, les standards ouverts étant gérés par une fondation d’actionnaires garantissant qu’ils conservent leur qualité et leur interopérabilité, ils sont largement acceptés par la communauté des développeurs.

Quels sont les types de protocoles disponibles ?

La FIDO Alliance a publié trois ensembles de spécifications, tous basés sur la cryptographie à clés publiques:

- Universal Authentication Framework (UAF)

- Universal Second Factor (U2F)

- FIDO2

Universal Authentication Framework (UAF)

Le protocole FIDO UAF permet aux prestataires de services en ligne de proposer à leurs utilisateurs de se connecter sans devoir saisir de mot de passe. En cas de mesures de sécurité supplémentaires requises, une authentification multifacteur est aussi possible.

Pour utiliser l’UAF, les utilisateurs doivent disposer d’un appareil privé, tel qu’un ordinateur ou un smartphone, et l’inscrire auprès d’un service en ligne. Pendant l’inscription, il leur est demandé de choisir la méthode qu’ils préfèrent pour s’authentifier auprès de ce service à l’avenir.

Les prestataires de service déterminent les types de mécanismes d’authentification qu’ils jugent appropriés et fournissent la liste des options disponibles : par exemple la reconnaissance vocale ou faciale, la lecture d’empreintes digitales ou la saisie d’un code PIN. En cas de besoin d’une authentification multifacteur, les utilisateurs peuvent s’identifier en passant par plusieurs de ces options.

Une fois inscrits, les utilisateurs n’ont plus besoin de saisir leur mot de passe pour se connecter ; ils se servent des méthodes qu’ils ont choisies pour s’identifier.

Mais comment ça marche, exactement ?

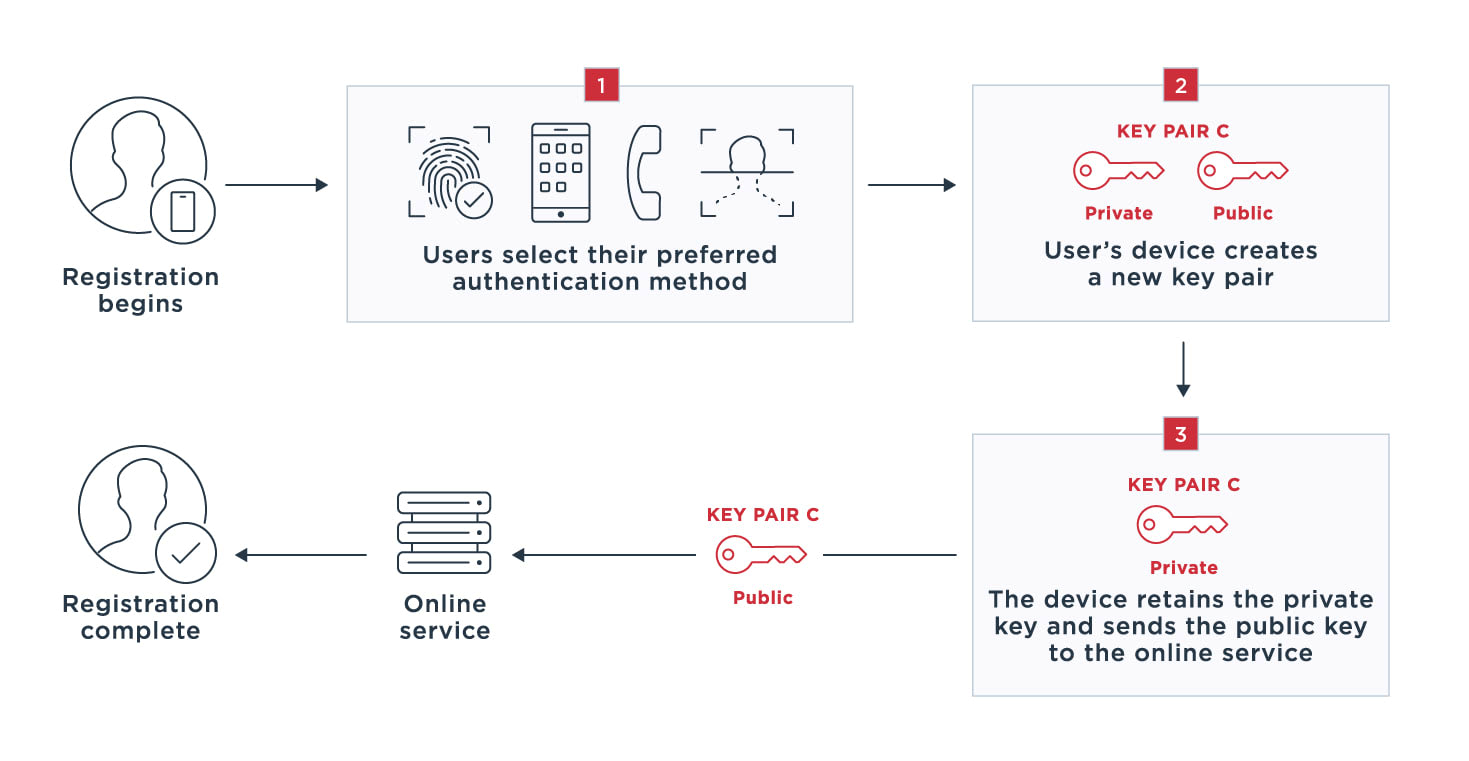

Commençons par évoquer l’inscription. Lorsqu’un utilisateur tente d’accéder à un service en ligne pour la première fois, il lui est demandé de s’inscrire.

- Lors de ce processus, l’utilisateur sélectionne la méthode d’authentification qu’il désire employer pour se connecter. Seules les méthodes autorisées par le service en question sont proposé

- L’appareil de l’utilisateur, qui peut être un smartphone ou un ordinateur personnel, crée une nouvelle paire de clés unique à cet appareil, à ce service en ligne et à ce compte utilisateur.

- L’appareil conserve la clé privée et envoie la clé publique au service en ligne associé au compte de l’utilisateur, ce qui complète la procédure d’inscription.

Notez que la communication est chiffrée de bout en bout, et que les clés privées et les données biométriques ne quittent jamais l’appareil de l’utilisateur afin de minimiser la probabilité d’une faille de sécurité.

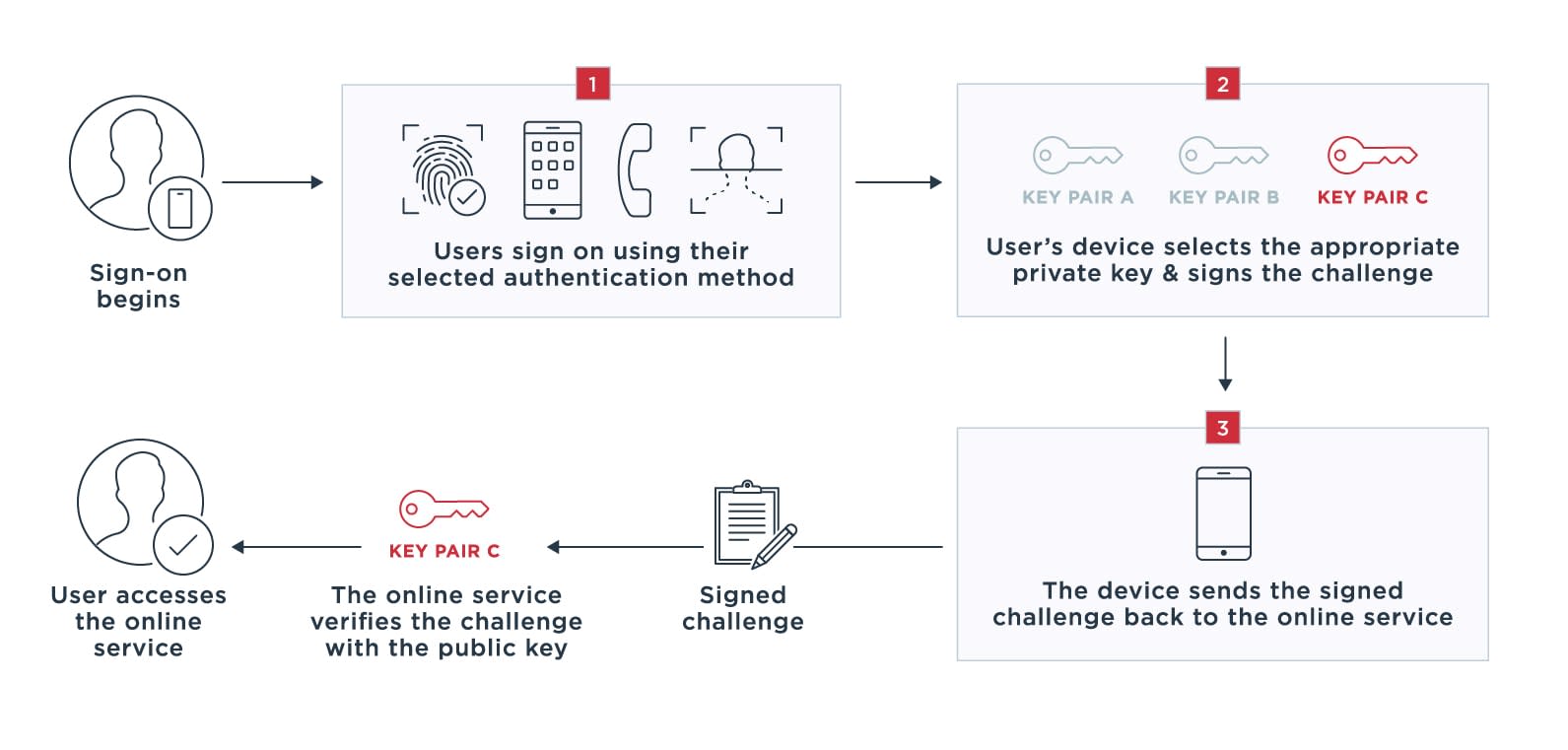

Après l’inscription, l’utilisateur peut rapidement accéder à l’application en suivant la méthode d’authentification choisie auparavant.

- L’utilisateur se connecte au service en ligne à l’aide de la méthode de vérification d’identité qu’il a choisie.

- L’appareil se sert de l’identifiant du compte pour sélectionner la clé privée pertinente et signe la requête du service en ligne de manière à prouver que l’appareil possède bien la clé privée.

- L’appareil renvoie la requête signée au service en ligne, qui la vérifie grâce à la clé publique, puis l’accès est accordé à l’utilisateur.

Universal Second Factor (U2F)

Le protocole FIDO U2F agit en complément d’une sécurité traditionnelle reposant sur les mots de passe, au lieu de la remplacer totalement. Avec l’U2F, les utilisateurs doivent fournir deux preuves de leur identité :

- Une information qu’ils connaissent, comme leurs nom et mot de passe

- Un objet qu’ils possèdent, comme une clé électronique ou un dispositif USB. Ces appareils de sécurité sont appelés des jetons d’authentification ou des clés de sécurité U2F, ils peuvent accomplir l’authentification en se reposant sur les technologies USB, NFC ou Bluetooth.

Lorsque la clé de sécurité est activée, le navigateur Internet communique directement avec l’appareil de sécurité et octroie l’accès au service en ligne.

Comme cela fonctionne ?

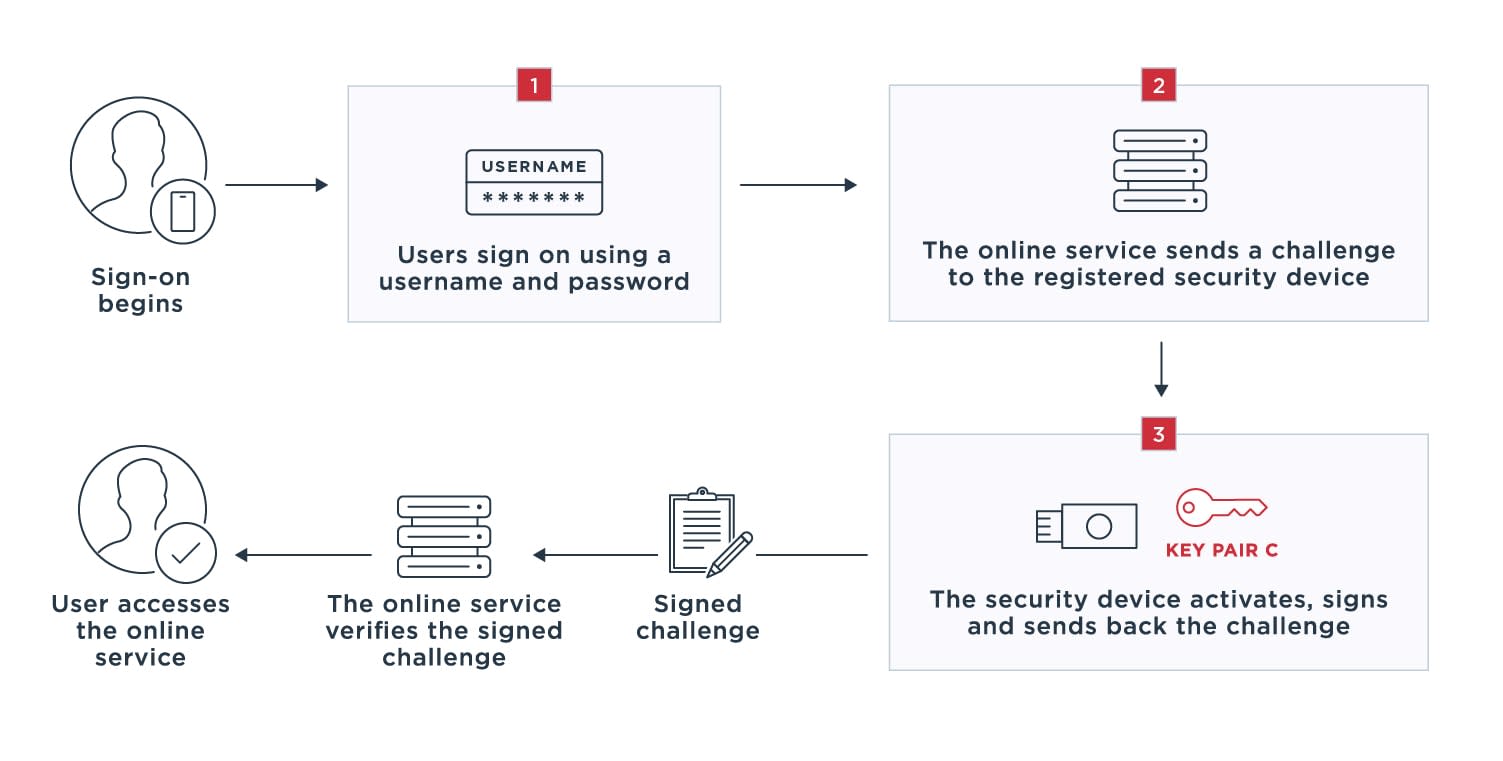

Lorsqu’un utilisateur tente d’accéder à un service en ligne pour la première fois, il lui est demandé de s’inscrire en fournissant un identifiant et un mot de passe.

Chaque fois que cet utilisateur tente ensuite d’accéder au service en ligne via son navigateur :

L’utilisateur saisit son identifiant et son mot de passe reconnus par le service en ligne en question.

Le service envoie une requête à l’appareil de sécurité inscrit.

L’appareil de sécurité s’active, reconnaît avoir reçu la requête, la signe afin de prouver qu’il possède bien la clé privée puis renvoie la requête signée au service en ligne.

L’utilisateur obtient l’accès au service en ligne. Comme pour le protocole UAF, les communications sont chiffrées du début à la fin du processus et la clé privée ne quitte jamais l’appareil de l’utilisateur.

FIDO2

FIDO2 est le nom du dernier ensemble de spécifications de la FIDO Alliance. Il a été créé en collaboration avec le World Wide Web Consortium (W3C).

Le FIDO2 comporte deux standards ouverts : le protocole FIDO CTAP (Client To Authenticator Protocol, ou protocole client-authentificateur) et le standard W3C WebAuthn. Les deux fonctionnent de concert dans l’optique d’éviter aux utilisateurs de devoir s’identifier à l’aide d’un mot de passe, sauf si une protection supplémentaire s’avère nécessaire, auquel cas une authentification double facteur ou multifacteur sera requise. Cela peut entraîner l’utilisation d’authentificateurs intégrés tels que les données biométriques ou les codes Pin, ou d’authentificateurs itinérants comme les clés électroniques ou les dispositifs USB.

Dans FIDO2, on retrouve :

WebAuthn, qui est une API web standard intégrée aux plateformes et aux navigateurs afin de prendre en charge l’authentification FIDO. Elle fournit une interface de création et de gestion des identifiants de clés publiques et est capable de communiquer avec les authentificateurs CTAP1 et CTAP2.

CTAP1, qui est le nouveau nom du protocole FIDO U2F. Il fournit aux utilisateurs une authentification double facteur, exigeant de connecter des appareils de sécurité à leur ordinateur ou d’approcher leur appareil d’un lecteur NFC lorsqu’ils veulent accéder à un service en ligne.

CTAP2, qui permet à l’authentificateur d’être utilisé à la fois comme le premier et le deuxième facteur d’authentification et laisse les utilisateurs se connecter sans mot de passe, sauf si une protection supplémentaire s’avère nécessaire, auquel cas une authentification double facteur ou multifacteur sera requise.

Comme cela fonctionne ?

Tout comme les protocoles UAF et U2F, lorsqu’un utilisateur tente d’accéder à un service en ligne pour la première fois, il lui est demandé de s’inscrire en fournissant un identifiant et un mot de passe. Pendant l’inscription, deux nouvelles clés sont générées : l’une publique et l’autre privée. La clé privée est conservée sur l’appareil de l’utilisateur et associée à l’identifiant et au domaine du service en ligne, tandis que la clé publique est conservée dans la base de données des clés sur un serveur du service en ligne.

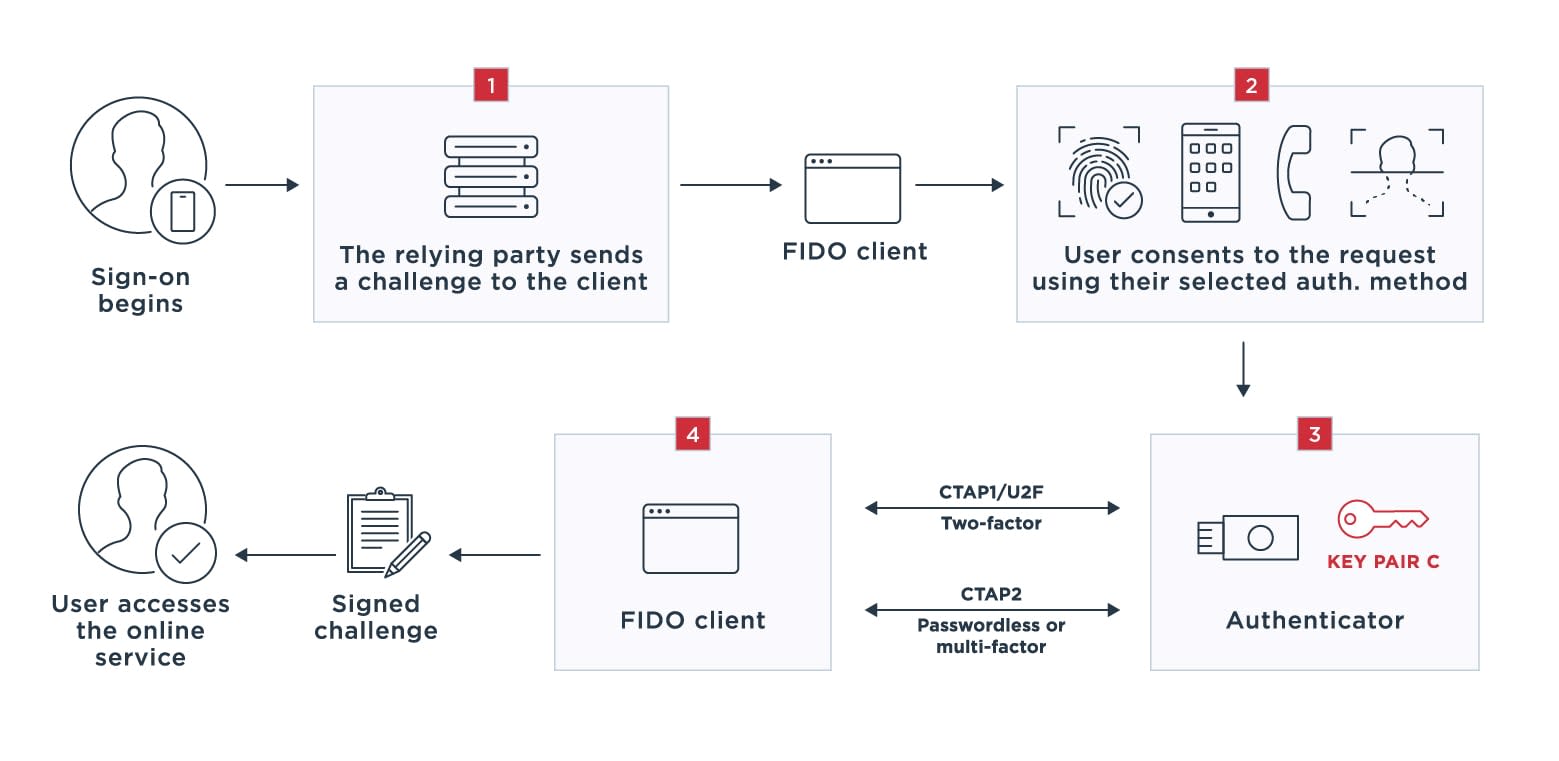

Chaque fois que l’utilisateur tente ensuite d’accéder à ce service en ligne, le service ou la partie utilisatrice se sert des API pour vérifier ses identifiants avec l’authentificateur.

- Lorsque l’utilisateur essaie de se connecter à une application, la partie utilisatrice, aussi appelée serveur FIDO2, envoie au client FIDO une requête via WebAuthn pour lui demander de signer les données à l’aide de la clé privée. Le client FIDO peut être un navigateur, une application de bureau, une application mobile ou une plateforme.

- L’utilisateur accepte la requête en utilisant la méthode d’authentification qu’il a choisie lors de son inscription. Le domaine de la partie utilisatrice est confronté au domaine associé à cette partie utilisatrice lors de l’inscription. Si les deux domaines ne correspondent pas, l’authentification sera refusée et un message d’erreur s’affichera. Cette association et ce contrôle de durée d’exécution confèrent à la FIDO sa forte résistance au hameçonnage.

- Le client obtient la clé privée auprès de l’authentificateur. L’authentificateur peut faire partie de l’ordinateur ou du smartphone de l’utilisateur, ou bien être un dispositif matériel externe.

- Le client signe la requête de manière à prouver que son appareil est bien en possession de la clé privée, puis l’accès au service en ligne est autorisé à l’utilisateur.

Et comme pour les autres protocoles FIDO, les communications sont chiffrées de bout en bout et la clé privée ne quitte jamais l’appareil de l’utilisateur.

Commencez à faire disparaître l’authentification par mot de passe avec Ping

Les protocoles FIDO ont été conçus pour mettre un terme au chaos engendré par les mots de passe, améliorer l’expérience des utilisateurs et protéger leur vie privée. Toutes les communications sont chiffrées et les clés privées (comme les données biométriques le cas échéant) restent toujours sur les appareils des utilisateurs, cela permet de réduire les chances qu’elles soient interceptées et de sécuriser davantage ces processus.

Alors, pourquoi refuser de faire prendre en charge ces protocoles par vos services en ligne ? Ouvrir vos produits et services à la FIDO n’a jamais été aussi aisé. PingZero est compatible avec les protocoles FIDO et facilite la personnalisation des expériences de connexion de vos utilisateurs, pour répondre à vos besoins comme aux leurs.

Si vous souhaitez en savoir plus, consultez les liens suivants :

- PingZero : Pas de mots de passe pour les employés ni pour les clients

- FIDO Alliance : Des standards d’authentification ouverts plus sûrs que les mots de passe

- FIDO, qu’est ce que c’est ? – FIDO Alliance

- Présentation de la FIDO Alliance

- Authentification web : une API pour accéder aux identifiants de clés publiques – Niveau 1

- World Wide Web Consortium (W3C)

- Authentification web : une API pour accéder aux identifiants de clés publiques – Niveau 2

FAQ portant sur la FIDO

Qu’est-ce que la FIDO (Fast Identity Online, ou identification rapide en ligne) ?

La FIDO est un ensemble de protocoles d’authentification ouverts et normalisés qui ont pour but de mettre fin à l’utilisation des mots de passe.

Après avoir complété leur inscription et sélectionné la méthode d’authentification qu’ils préfèrent, les utilisateurs peuvent s’identifier à un produit ou service compatible FIDO en fournissant une empreinte digitale, en parlant dans un micro, en regardant une caméra ou en saisissant un code PIN, selon la technologie à disposition sur leur ordinateur ou leur smartphone ainsi que les méthodes acceptées par le produit ou service.

Les protocoles FIDO emploient des techniques de cryptographie à clés publiques standard afin d’authentifier les utilisateurs, ce qui signifie que toutes les communications sont chiffrées et que les clés privées et les données biométriques qui servent à les authentifier restent toujours sur leurs appareils.

Quels sont les avantages de la FIDO ?

Grâce à l’authentification FIDO, vous pouvez :

- Simplifier la connexion de l’utilisateur en lui permettant d’accéder à une application juste en regardant une caméra ou d’un mouvement de doigt.

- Réduire les risques de cybermenaces courantes en utilisant la cryptographie à clés publiques pour chiffrer les communications du processus d’authentification et stocker les clés privées et les données biométriques sur l’appareil de l’utilisateur.

- Vous conformer aux réglementations en employant des protocoles qui sont prévus pour un usage généralisé : ils sont disponibles à tous et leur adoption, leur mise en œuvre et leur mise à jour sont gratuites. Ces standards sont en outre gérés par une fondation d’actionnaires qui garantissent le maintien de leur interopérabilité et de leur qualité.

- Économiser de l’argent en réduisant le nombre de réinitialisations de mots de passe, l’approvisionnement en appareils et le service clients.

Qu’est-ce que la FIDO Alliance ?

La FIDO Alliance est une association industrielle ouverte destinée à créer des normes d’authentification qui « aident à réduire la dépendance excessive aux mots de passe ».

La FIDO Alliance est composée de plus de 250 organisations éminentes, dont les fournisseurs, les parties utilisatrices, les prestataires de service, les plateformes et les navigateurs les plus connus au monde tels que Google, Firefox et Microsoft.

Cette alliance tente de remplir son objectif en développant des spécifications techniques qui définissent des standards ouverts pour plusieurs mécanismes d’authentification qui fonctionnent de concert. Elle dispose également de programmes de certification qui permettent aux entreprises de vérifier l’interopérabilité des produits certifiés, une étape cruciale dans l’adoption de ces normes à l’échelle internationale.

Le fait que le FIDO soit un standard ouvert revêt une grande importance ; comme il est pensé pour être généralisé, il est mis à disposition de tous et son adoption, sa mise en œuvre et sa mise à jour sont gratuites. De surcroît, les standards ouverts étant gérés par une fondation d’actionnaires garantissant qu’ils conservent leur qualité et leur interopérabilité, ils sont largement acceptés par la communauté des développeurs.

Qu’est-ce que l’UAF ?

Le protocole FIDO UAF permet aux prestataires de services en ligne de proposer à leurs utilisateurs de se connecter sans devoir saisir de mot de passe. En cas de mesures de sécurité supplémentaires requises, une authentification multifacteur est aussi possible.

Pour utiliser l’UAF, les utilisateurs doivent disposer d’un appareil privé, tel qu’un ordinateur ou un smartphone, et l’inscrire auprès d’un service en ligne. Pendant l’inscription, il leur est demandé de choisir la méthode qu’ils préfèrent pour s’authentifier auprès de ce service à l’avenir.

Les prestataires de service déterminent les types de mécanismes d’authentification qu’ils jugent appropriés et fournissent la liste des options disponibles : par exemple la reconnaissance vocale ou faciale, la lecture d’empreintes digitales ou la saisie d’un code PIN. En cas de besoin d’une authentification multifacteur, les utilisateurs peuvent s’identifier en passant par plusieurs de ces options.

Une fois inscrits, les utilisateurs n’ont plus besoin de saisir leur mot de passe pour se connecter ; ils se servent des méthodes qu’ils ont choisies pour s’identifier.

Qu’est-ce que l’U2F ?

Le protocole FIDO U2F agit en complément d’une sécurité traditionnelle reposant sur les mots de passe, au lieu de la remplacer totalement. Avec l’U2F, les utilisateurs doivent fournir deux preuves de leur identité :

- Une information qu’ils connaissent, comme leurs nom et mot de passe

- Un objet qu’ils possèdent, comme une clé électronique ou un dispositif USB. Ces appareils de sécurité sont appelés des jetons d’authentification ou des clés de sécurité U2F, ils peuvent accomplir l’authentification en se reposant sur les technologies USB, NFC ou Bluetooth.

Lorsque la clé de sécurité est activée, le navigateur Internet communique directement avec l’appareil de sécurité et octroie l’accès au service en ligne.

Qu’est-ce que le FIDO2 ?

FIDO2 est le nom du dernier ensemble de spécifications de la FIDO Alliance. Il a été créé en collaboration avec le World Wide Web Consortium (W3C).

Le FIDO2 comporte deux standards ouverts : le protocole FIDO CTAP (Client To Authenticator Protocol, ou protocole client-authentificateur) et le standard W3C WebAuthn. Les deux fonctionnent de concert dans l’optique d’éviter aux utilisateurs de devoir s’identifier à l’aide d’un mot de passe, sauf si une protection supplémentaire s’avère nécessaire, auquel cas une authentification double facteur ou multifacteur sera requise. Cela peut entraîner l’utilisation d’authentificateurs intégrés tels que les données biométriques ou les codes Pin, ou d’authentificateurs itinérants comme les clés électroniques ou les dispositifs USB.

Dans FIDO2, on retrouve :

- WebAuthn, qui est une API web standard intégrée aux plateformes et aux navigateurs afin de prendre en charge l’authentification FIDO. Elle fournit une interface de création et de gestion des identifiants de clés publiques et est capable de communiquer avec les authentificateurs CTAP1 et CTAP2.

- CTAP1, qui est le nouveau nom du protocole FIDO U2F. Il fournit aux utilisateurs une authentification double facteur, exigeant de connecter des appareils de sécurité à leur ordinateur ou d’approcher leur appareil d’un lecteur NFC lorsqu’ils veulent accéder à un service en ligne.

- CTAP2, qui permet à l’authentificateur d’être utilisé à la fois comme le premier et le deuxième facteur d’authentification et laisse les utilisateurs se connecter sans mot de passe, sauf si une protection supplémentaire s’avère nécessaire, auquel cas une authentification double facteur ou multifacteur sera requise.

Qu’est-ce qu’une clé FIDO ?

Une clé FIDO est une clé matérielle de sécurité portable qui est utilisée en complément d’un identifiant et d’un mot de passe lors d’une authentification double facteur. Les clés FIDO peuvent ressembler à des clés USB destinées à être branchées sur un ordinateur, ou à des clés électroniques faites pour être passées sur un lecteur.

Qu’est-ce qu’un client FIDO CrucialTec ?

Un client FIDO peut être un navigateur, une application de bureau, une application mobile ou une plateforme servant d’intermédiaire entre les authentificateurs FIDO et l’application mobile partie utilisatrice lors d’une authentification FIDO2. CrucialTec est le plus grand des fabricants de pavés tactiles optiques (OTP) pour appareils mobiles au monde.