Le guide complet sur le mot de

passe à usage unique (OTP)

passe à usage unique (OTP)

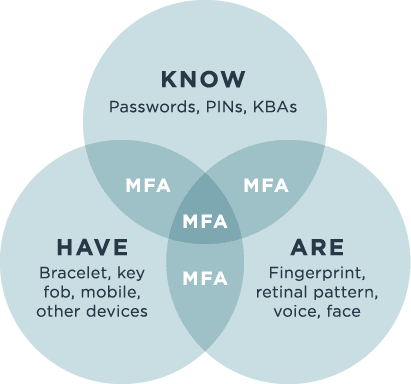

Les organisations qui n’ont ni le temps ni les ressources pour éradiquer complètement les noms d’utilisateur et les mots de passe savent que les identifiants compromis peuvent être utilisés pour réaliser des attaques frauduleuses et des failles de données. Parvenir à une authentification multifacteur (MFA) en complétant un nom d’utilisateur et un mot de passe avec un autre facteur d’authentification, peut être réalisé avec un mot de passe à usage unique (OTP). Selon Microsoft, l’authentification multifacteur peut « empêcher 99,9 % des attaques ciblant vos comptes ».

Qu’est ce qu’un mot de passe à usage unique (OTP) et comment fonctionne-t-il ?

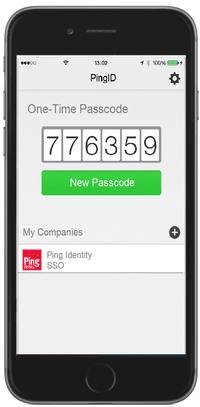

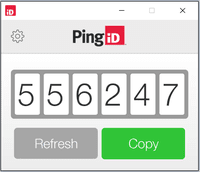

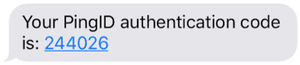

L’acronyme OTP signifie « one-time password » et « one-time passcode », à savoir mot et code à usage unique, cette séquence de caractères étant générée automatiquement et validant une seule session de connexion ou une seule transaction. L’OTP peut correspondre à des lettres et/ou des nombres envoyés par SMS, email ou sous la forme d’un message vocal, dans le cadre du processus d’authentification multifacteur. Les OTP peuvent également être envoyés sous la forme de notifications en push vers les applis mobiles personnalisées des entreprises ou une appli d’authentification tierce, comme Google Authenticator, peut également être utilisée.

Un algorithme est utilisé pour créer un nouveau code aléatoire chaque fois qu’un mot de passe est requis. Voici quelques exemples de la manière dont un utilisateur peut recevoir l’OTP.

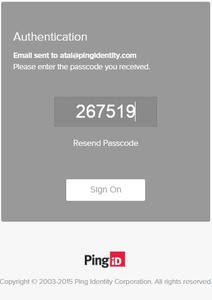

Une fois que l’OTP a été généré, l’utilisateur copie le code ou il est automatiquement transmis à une fenêtre d’authentification ou autre forme qui vérifie le code avec le serveur d’authentification pour s’assurer qu’ils correspondent.

L’auteur reçoit ensuite un message « Authentifié » pour pouvoir accéder à son compte et aux ressources associées si l’OTP est le facteur d’authentification final requis.

Après l’utilisation de l’OTP ou si le délai d’utilisation a expiré, le code n’est plus valable et ne peut pas être réutilisé.

Les mots de passe à usage unique et à durée limitée (TOTP)

Les mots de passe à usage unique et à durée limitée (TOTP) utilisent la durée comme facteur de déplacement et les mots de passe expirent typiquement au bout de 30 à 240 secondes. Le mot de passe temporaire est généré par un algorithme qui utilise l’heure actuelle de la journée comme l’un de ses facteurs.

Les entreprises doivent s’assurer que les utilisateurs peuvent recevoir leurs mots de passe avant l’expiration du délai, afin que les TOTP puissent être soumis à une utilisation limitée dans les zones sans bande passante à haut débit ou connexion Internet fiable.

Mot de passe à usage unique basé sur HMAC (HOTP)

HMAC est l’acronyme de hash-based message authentication code. Mot de passe à usage unique basé sur HMAC (HOTP) repose sur les événements et utilise un compteur et nom la durée comme facteur de déplacement, avec des valeurs et du hachage (hash) de graines (seeds) pour générer des mots de passe. Les HOTP ont été introduits et utilisés avant les TOTP.

L’algorithme HOTP est basé sur une valeur de compteur croissante (hash) et une clé symétrique statique (seed) connue uniquement par le jeton et le service de validation. Étant donné que les HOTP utilisent un compteur au lieu de la durée, ils sont disponibles pendant plus longtemps. L’HOTP est valide jusqu’à ce qu’un autre soit activement demandé et validé par le serveur d’authentification.

À quelle fin les mots de passe à usage unique sont-ils utilisés ?

L’authentification multifaceur (MFA) requiert que les utilisateurs numériques fournissent au moins deux preuves d’identité de catégories différentes : quelque chose qu’ils connaissent, quelque chose qu’ils ont ou quelque chose qu’ils sont. Les mots de passe à usage uniques appartiennent à la catégorie de « quelque chose qu’ils ont », puisque les OTP sont envoyés à un smartphone ou autre terminal que l’utilisateur possède. Les OTP peuvent également être générés avec un porte-clé ou autre jeton physique en possession de l’utilisateur.

La MFA empêche les acteurs malveillants d’utiliser des identifiants compromis, car ils ne sont pas en mesure de fournir un deuxième ou un troisième facteur d’authentification. Etant donné que l’OTP est envoyé sur le terminal de l’utilisateur, tant que l’utilisateur reste en possession de ses terminaux, le hacker ne recevra pas l’OTP et l’authentification échouera.

Les OTP peuvent être utilisés pour une variété d’applications et de services. Pour découvrir comment un mot de passe à usage unique est utilisé pour vérifier l’identité d’un utilisateur, regardez cette courte vidéo sur le flux de paiement.

Que dois-je faire pour utiliser un mot de passe à usage unique ?

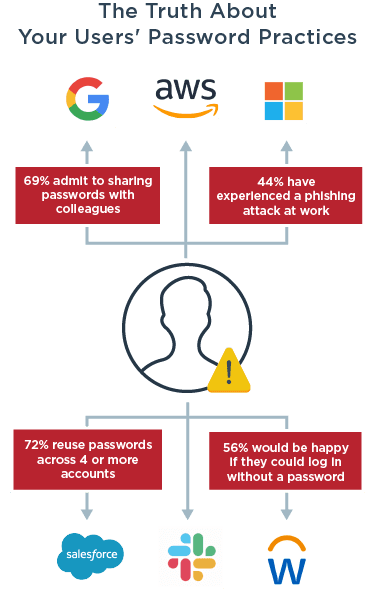

Un mot de passe à usage unique renforce la sécurité du compte d’un utilisateur. Les utilisateurs partagent ou réutilisent souvent leurs mots de passe, ce qui les rend moins sûrs. Leurs mots de passe peuvent aussi être compromis et vendus sur le dark web. Une couche supplémentaire de sécurité, telle qu’un OTP, est nécessaire pour garder les acteurs malveillants loin de votre réseau.

Typiquement utilisé comme second facteur d’authentification, un OTP envoyé vers le terminal d’un utilisateur sert de méthode de vérification supplémentaire. La MFA est particulièrement importante pour les transactions de valeur élevée et pour accéder à des données sensibles, ainsi que pour les emplacements hautement risqués, tels que les aéroports et les réseaux inconnus.

Lorsque l’OTP a été généré et envoyé vers le terminal mobile de l’utilisateur ou généré par un jeton physique en possession de l’utilisateur, le code est copié vers la fenêtre d’authentification ou autre forme qui vérifie le code avec le serveur d’authentification. L’utilisateur est alors autorisé à accéder à son compte.

Quels sont les avantages des mots de passe à usage unique ?

Un mot de passe à usage unique expire rapidement et ne peut pas être réutilisé, ce qui le rend plus sûr que les mots de passe traditionnels, que les utilisateurs pourraient réutiliser pour de multiples applications. Les avantages incluent :

Empêche les identifiants compromis d’être utilisés avec succèsÉtant donné qu’un OTP est une forme de facteur d’authentification nécessaire pour la MFA, un hacker utilisant des identifiants compromis ne pourra pas accéder à vos ressources sans celui-ci. | ||

Les OTP générés de manière aléatoire sont difficiles à devinerLes hackers auront du mal à deviner les OTP, même s'ils ont des outils de cracking automatique des mots de passe. Les contraintes supplémentaires des TOTP et des HOTP rendent le cracking du code encore plus difficile. | ||

Réduit la fatigue liée aux mots de passeLes utilisateurs ont souvent du mal à se souvenir des mots de passe ou utilisent les mêmes mots de passe pour de multiples applications. Les OTP sont générés automatiquement pour un usage unique et il n’est pas nécessaire que l’utilisateur crée ou se souvienne du mot de passe. | ||

Limite la friction pour les utilisateursLes notifications en push envoyées par SMS, email ou message vocal, permettent aux utilisateurs de vérifier plus rapidement et plus facilement leur identité. | ||

Réduit le temps que le personnel informatique passe à réinitialiser des mots de passeDans la mesure où les OTP sont des mots de passe à usage unique, les services d’assistance ne devront pas s’inquiéter des utilisateurs qui les oublient ou qui doivent réinitialiser des OTP perdus ou volés. | ||

Une intégration et une mise en œuvre facilesLes OTP peuvent être intégrés avec le MFA ou des applis d’authentification des OTP tierces peuvent être utilisées. Il est facile de faire évoluer les OTP pour qu’ils répondent à vos besoins, y compris pour les grands événements et les promotions. |

Les OTP sont juste un type d’authentification pouvant être utilisé pour vérifier l’identité d’un utilisateur. Pour en savoir plus sur les autres types d’authentification, lisez notre Guide complet sur l’authentification.