La fraude par usurpation de

compte (ATO), c’est quoi ?

compte (ATO), c’est quoi ?

La fraude par usurpation de compte, également appelée fraude ATO, est une forme de vol d’identité où des fraudeurs utilisent vos identifiants compromis pour se connecter à une application ou un service en ligne en se faisant passer pour vous. Imaginez que vous essayez de retirer de l’argent dans un distributeur, mais que le code PIN de votre carte ne fonctionne plus. Lorsque vous essayez de vous connecter à votre compte en utilisant l’application de la banque, vous découvrez que votre mot de passe a été modifié. Vous devez alors prouver votre identité à la banque, puis vous découvrez que votre compte en banque a été complètement vidé par un fraudeur.

Les services financiers, le commerce en ligne, les réseaux sociaux, le streaming vidéo et le divertissement font partie des secteurs les plus ciblés par les fraudes par usurpation de compte. La fraude ATO utilise des comptes existants, légitimes et leurs informations de cartes de crédit stockées (ou volées), leurs points de fidélité et autres données. Un fraudeur accède au compte, fait des achats et peut utiliser ou revendre la marchandise, demander à être remboursé ou rétrofacturer un commerçant.

Selon l’étude Riskified 2021, les ATO sont en hausse, avec 43 % des marchands aux États-Unis déclarant que les fraudes par ATO ont représenté plus de 10 % de leurs rétrofacturations. Les pertes sont allées au-delà des frais directs en incluant une perte de la valeur vie client (CLV), les coûts associés avec le fonctionnement du service client, et les dommages sur le long terme causés à la réputation de la marque.

Les outils de credential stuffing, les outils de cracking des mots de passe, le phishing et les attaques liées à l’ingénierie sociale, associés aux informations personnelles (PII) disponibles sur le Dark Web, rendent courantes les attaques par usurpation de compte. En 2020, une étude de la Digital Shadows Photon Research Team a révélé que 15 milliards d’identifiants volés étaient disponibles sur le Dark Web, notamment des combinaisons de noms d’utilisateur et de mots de passe pour des comptes bancaires en ligne, des comptes de réseaux sociaux et des services de streaming musical.

D’ici 2024, les fraudes lors des paiements en ligne coûteront 25 milliards de dollars aux sites de commerce en ligne.

Fraude lors des paiements en ligne : Emerging Threats, Segment Analysis & Market Forecasts 2020-2024, Juniper Research

Statistiques sur les fraudes par usurpation de compte

Selon une enquête de Security.org et des données de l’entreprise de cybersécurité Deduce, 22 % des adultes aux États-Unis ont été victimes d’une usurpation de compte, ce qui représente plus de 24 millions de foyers. Toujours d’après cette enquête, 60 % des victimes d’usurpation de compte utilisaient pour de multiples comptes le même mot de passe que celui du compte compromis. En outre, un tiers des tentatives de connexion à des services financiers et à des entreprises de technologie financière étaient soupçonnées d’être des tentatives d’usurpation de compte.

En raison de la pandémie, de plus en plus de personnes ont fait des achats en ligne, entraînant une hausse significative des tentatives d’ATO. Selon une enquête de Sift, les tentatives de connexion frauduleuses ont augmenté de 282 %. Les marchands spécialisés dans la vente de biens physiques ont connu une hausse de tentatives d’ATO de 378 %. Les fraudes par ATO affectent également l’image des marques, avec 28 % des personnes interrogées déclarant qu’elles arrêteraient totalement d’utiliser un site ou un service de e-commerce si leur compte sur ce site était piraté.

https://www.pymnts.com/news/retail/2020/ecommerce-fraud-costs-prevention/

La fraude par ATO ne se limite pas aux comptes personnels. Selon le FBI, le BED (business email compromise) a représenté l’une des formes de fraude les plus coûteuses en 2020, représentant une perte de 1,8 milliards de dollars. Avec cette forme d’usurpation de compte, le fraudeur accède à la messagerie électronique d’une entreprise et réalise des transferts de fonds non autorisés.

Comment se produit une usurpation de compte ?

Une usurpation de compte se déroule en plusieurs étapes :

Le fraudeur accède aux comptes des victimes, typiquement en utilisant les identifiants compromis.

Il commence par faire de petites modifications, non monétaires, du compte, par exemple :

Modifier les informations personnelles (PII)

Demander une nouvelle carte

Ajouter un utilisateur autorisé

Modifier le mot de passe

Ces activités sont fréquentes, donc il est plus difficile de détecter qu’elles sont frauduleuses.

Une fois qu’une ou plusieurs modifications ont été réalisées avec succès, le fraudeur peut continuer librement avec des transactions financières ou autres. Les comptes des victimes peuvent inclure des informations de paiement enregistrées, des PII supplémentaires ou des points de fidélité qui constituent des informations utiles pour effectuer des virements de fonds, effectuer des achats importants, contracter des emprunts au nom des victimes et usurper davantage de comptes. Plus le fraudeur réussira à réunir d’informations, plus il est en mesure d’accéder aux comptes et services de la victime.

Ping Identity bringt PingOne DaVinci auf den Markt: Ein No-Code-Service für die Orchestrierung von Identitäten zur Bereitstellung nahtloser digitaler Identitätserfahrungen

DaVinci ermöglicht Unternehmen das visuelle Integrieren von Identitätsdiensten nach dem einfachen Drag-and-Drop-Prinzip

MÜNCHEN – 1. Februar 2022 – — Ping Identity (NYSE: PING), die Intelligente Identity-Lösung für Unternehmen, hat heute die Markteinführung von PingOne DaVinci bekanntgegeben, einem neuen No-Code-Service für die Orchestrierung von Identitäten, mit dem Unternehmen bessere Benutzererfahrungen nach dem einfachen Drag-and-Drop-Prinzip gestalten können.

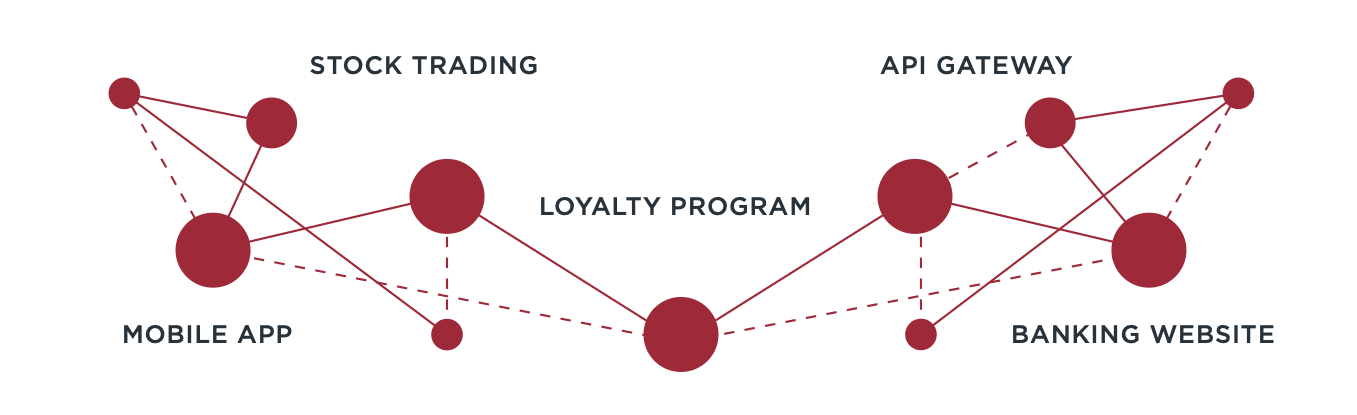

DaVinci optimiert als Basis der PingOne Cloud-Plattform das Einbinden und Bereitstellen von Identitätsdiensten durch eine No-Code-Erfahrung, damit das Gestalten digitaler User Journeys über mehrere Anwendungen und Ökosysteme hinweg erleichtert wird. Da DaVinci anbieterunabhängig ist, können Unternehmen die Identitätsdienste einer Vielzahl von Anbietern integrieren und orchestrieren. Enthalten ist außerdem eine Bibliothek mit mehr als 100 Out-of-the-box-Konnektoren für eine Reihe von Identitäts-, IT- und Automatisierungsdiensten.

Die Identitätsorchestrierung ermöglicht Unternehmen das Entwickeln dynamischer User Journeys für jeden beliebigen Anwendungsfall innerhalb einer einheitlichen Identitätsstruktur. Mit einem einzigen Design-Canvas können Sie völlig problemlos User Journeys erstellen, die den gesamten Identitätslebenszyklus umspannen, einschließlich Registrierung, Verifizierung der Identität, Authentifizierung, Autorisierung, Risikobewertung, Betrugserkennung, privilegiertem Zugriff, Governance und mehr. Mit DaVinci wird das Gestalten, Testen und Optimieren von Endbenutzer-Erfahrungen einfacher als je zuvor.

„Sicherheit und Vertrauen in unsere digitalen Dienste sind zwar nach wie vor wichtige Faktoren, aber die Markentreue wird heutzutage von den Anbietern mit den besten Kundenerfahrungen bestimmt. Das Schaffen reibungsloser Endnutzer-Erlebnisse in einem Bruchteil der Zeit entwickelt sich gerade zum neuen Alleinstellungsmerkmal in einem hart umkämpften Markt. Bisher war dies ein teures, kompliziertes und zeitaufwendiges Unterfangen, wenn mehrere Anwendungen, APIs und Plattformen berücksichtigt werden mussten“, sagt Andre Durand, CEO und Gründer von Ping Identity. „Die No-Code-Identitätsorchestrierung von DaVinci ermöglicht es Unternehmen, diese Ziele mit unglaublicher Geschwindigkeit, Sicherheit und Effizienz zu erreichen.“

DaVinci basiert auf der Übernahme von Singular Key. Weitere Informationen über DaVinci finden Sie auf unserer Website.

Neue Pakete mit Cloud-Lösungen

Neben der heutigen Markteinführung von DaVinci hat das Unternehmen auch eine Reihe von neuen Cloud-Lösungs-Paketen für das Identitäts- und Zugriffsmanagement (IAM) für Mitarbeiter und Kunden herausgebracht.

PingOne for Customers und PingOne for Workforce sind für Unternehmen konzipiert, die ihre Cloud-Initiativen mit identitätsbasierter Sicherheit stärken möchten. Die Pakete liegen in mehreren Variationen vor, deren Leistungsumfang abgestuft ist: Es gibt Essential-, Plus- und Premium-Pakete, die den Unternehmen die Einführung und Orchestrierung von Cloud-Identität erleichtern, indem die am häufigsten benötigten Kernfunktionen zusammengefasst wurden. Die Preise der Pakete finden Sie hier.

Über Ping Identity

Ping Identity bietet intelligente Identitätslösungen für die Unternehmensklasse. Mit uns können Unternehmen identitätsbasierte Sicherheit auf der Grundlage des Zero-Trust-Modells erreichen und Kunden eine personalisierte, optimierte Benutzererfahrung gewährleisten. Über die PingOne Cloud-Plattform können Kunden, Mitarbeiter und Partner sicher auf Cloud-, Mobil-, SaaS- und standortbasierte Anwendungen in der gesamten Infrastruktur eines hybriden Unternehmens zugreifen. Mehr als die Hälfte der Fortune-100-Unternehmen verlassen sich auf unsere Expertise im Identity-Bereich und setzen auf unsere offenen Standards und unsere Partnerschaften mit Firmen wie Microsoft und Amazon. Wir liefern flexible Identitätslösungen mit Multifaktor-Authentifizierung, Single-Sign-On, Zugriffsmanagement, intelligenter API-Sicherheit und Verzeichnis- und Data-Governance-Funktionen, die digitale Geschäftsinitiativen ankurbeln, die Kundenzufriedenheit steigern und das ganze Unternehmen rundum absichern. Weitere Informationen finden Sie auf www.pingidentity.com.

###

Ping Identity – Kontakt

Ping Identity Media Relations

Kristin Miller

+1 720 728 1033

Kafka Kommunikation GmbH & Co.KG

Susanne Sothmann / Mona Bastian / Nikolaj Czerwonka / Markus Reck / Noel Lach

Auf der Eierwiese 1

82031 Grünwald bei München

Tel: 089-74747058-0

E-Mail: pingidentity@kafka-kommunikation.de

Web: https://kafka-kommunikation.de

Folgen Sie uns auf Twitter: @PingIdentity

Schließen Sie sich uns auf LinkedIn an: Ping Identity

Abonnieren Sie unseren YouTube-Kanal: PingIdentityTV

Folgen Sie uns auf Facebook: PingIdentityPage

Méthodes de fraude par usurpation de compte

Un acteur malveillant peut avoir recours à de nombreuses méthodes pour obtenir les identifiants nécessaires pour usurper un compte, en plus des failles de données ou leur achat sur le Dark Web. Les méthodes de fraude par usurpation de compte incluent :

Phishing et ingénierie sociale

Les schémas de phishing, souvent réalisés par email ou SMS, sont conçus pour que les victimes donnent aux fraudeurs des informations sur leur compte. L’ingénierie sociale pousse le phishing un cran plus loin, en piégeant les victimes en se faisant passer pour des organisations légitimes, comme des agences gouvernementales ou des banques, la famille ou les amis des victimes. Nous avons tous reçus des emails ou des SMS de « banques » indiquant que notre compte est bloqué et que nous devons fournir des informations de connexion pour le récupérer. Ou des « amis » qui nous demandent de cliquer sur un lien, qui installera un spyware ou autre malware sur notre ordinateur ou appareil mobile. Les victimes qui, sans le savoir, se font avoir par ce type de fraudes donnent aux acteurs malveillants un accès facile à leurs comptes.

Arnaques au téléphone

Les personnes âgées sont souvent victimes d’attaques au téléphone, car leur numéro de téléphone figure sur des listes, ils sont propriétaires, ont des économies ainsi qu’une bonne capacité de crédit. Les personnes âgées souffrant de démence ou ayant d’autres difficultés sont davantage exposées aux fraudeurs. Les arnaqueurs prétendent faire partie de l’assistance technique ayant besoin d’accéder à l’ordinateur de la victime ou être un petit-fils ayant besoin d’informations bancaires pour effectuer un virement urgent. Le FBI estime que les fraudes aux personnes âgées entrainent une perte de 3 milliards de dollars par an.

Wi-Fi non sécurisé

Le Wi-Fi personnel doit être sécurisé, ce qui peut nécessiter de modifier les réglages par défaut. Cela est également vrai pour les réglages de sécurité des appareils de l’Internet des Objets (IdO) qui utilisent le Wi-Fi comme la sonnerie de la porte, le thermostat et les applis de la porte du garage, qui peuvent être piratés et donner accès à un réseau. Les réseaux Wi-Fi publics ne devraient jamais être utilisés pour quelque chose d’important, en particulier quand cela implique de se connecter à des comptes. Un acteur malveillant peut mettre en place une attaque par l’homme du milieu en créant un faux point d’accès sans fil dans un lieu public, comme un coffee shop, et l’utiliser pour intercepter votre activité Internet.

Credential Stuffing / Cassage de mot de passe / Attaque par force brute

Le credential stuffing utilise les bots pour tester des combinaisons d’identifiants compromis sur plusieurs sites web ou Applis en vue d’accéder à des comptes. Les outils de cracking des mots de passe automatisent l’utilisation de noms d’utilisateurs ayant fuité ou ayant été volés avec des dictionnaires de mots de passe courants, parfois complétés par des dictionnaires personnalisés, pour accéder aux comptes. Les attaques par force brute constituent une technique de cracking populaire qui implique d’essayer plusieurs variations de symboles ou de mots jusqu’à trouver le bon mot de passe.

Exemples de fraudes par usurpation de compte

Des exemples de fraude par usurpation de compte existent dans de nombreux secteurs. Étant donné qu’il faut plusieurs mois pour détecter ces attaques, les acteurs malveillants demeurent actifs. Lorsque l’objectif est de gagner de l’argent, les comptes ciblés peuvent inclure les banques, les cartes bancaires, les sites de e-commerce et toute entreprise dans laquelle les identifiants des employés peuvent conduire à un paiement. Un acteur malveillant qui usurpe un compte bancaire ou le compte d’une carte bancaire peut faire des virements vers ses propres comptes ou réaliser des achats sur des sites de e-commerce, y compris des cartes cadeau. Les achats peuvent ensuite être vendus, ce qui les rend difficiles à tracer.

En plus des gains financiers, d’autres raisons d’usurper d’un compte incluent : collecter des données sur la famille, des amis et des collègues pour des attaques supplémentaires, collecter des informations de santé ou autres informations sensibles pour extorquer de l’argent ; et/ou affecter la réputation en utilisant les comptes des réseaux sociaux. L’usurpation d’un compte sur les réseaux sociaux peut être rapidement détectée si l’utilisateur est célèbre et si les publications frauduleuses sont évidentes. Par exemple, en 2016, le compte Twitter de Katy Perry qui comptait 89 millions de followers, a été usurpé, utilisé pour insulter d’autres chanteurs et inciter les followers de K. Perry à suivre un autre compte.

Les cybercriminels ont de l’imagination. Par exemple, un fraudeur peut usurper le compte Airbnb d’une victime ou un autre compte de service de réservations. La réservation semble légitime à Airbnb et à l’entreprise ayant émis la carte de crédit, dont la fraude n’est pas détectée. La victime ne se rend compte de la fraude qu’en voyant son relevé de compte, mais elle est rejetée de son compte Airbnb. Le fraudeur peut continuer à réserver des voyages pendant que la victime tente de récupérer son compte et de retirer les frais.

Empêcher les fraudes par usurpation de compte

Protéger les données contre les cybercriminels doit être le fruit d’un effort commun réalisé par les individus, les entreprises et les organismes d’application de la loi. Le coût des fraudes par ATO pourrait augmenter de manière exponentielle si celles-ci ne sont pas contrôlées. Pour les entreprises qui n’arrivent pas à stopper les comptes compromis, les pertes vont au-delà des coûts directs liés à chaque compte individuel. Les clients tiennent souvent les entreprises pour responsable du succès des fraudeurs et les ATO de personnes connues font les gros titres. Les effets des fraudes par ATO continuent pendant des années, en raison des pertes de revenus des clients et du fait que la réputation des marques est endommagée.

Regardez cette courte vidéo pour en savoir plus sur les difficultés liées aux fraudes par usurpation de compte et les façons de réduire ces dangers.

Protection des données

En tant qu’individu, vous pouvez faire quelques petites choses pour réduire le risque de fraude par ATO. Tenez-vous informé des menaces et tenez vos identifiants à l’abri des attaques par phishing, des arnaques par téléphone et autres cyberattaques. Utilisez des mots de passe uniques et complexes à chaque fois et ne les partagez avec personne. Assurez-vous que votre Wi-Fi et vos appareils d’IdO soient sécurisés, et évitez d’utiliser un Wi-Fi public pour accéder à vos comptes professionnels et personnels.

Protocoles de sécurité

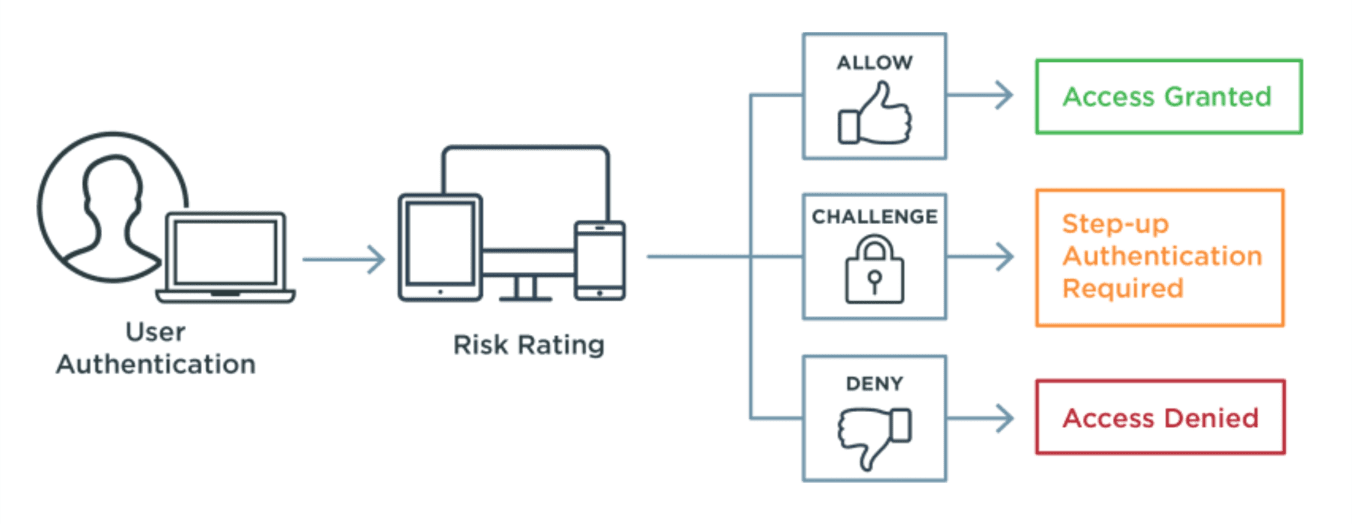

Les entreprises doivent être productives dans les efforts qu’elles font pour réduire les usurpations de comptes, tout en veillant à ne pas frustrer ni surcharger les utilisateurs légitimes avec des étapes de vérification interminables. Une approche générale consistant à associer des solutions de gestion des identités et des accès (IAM) et des outils de détection des fraudes peut stopper les acteurs malveillants avant qu’ils puissent accéder aux comptes des utilisateurs.

L’authentification à double facteur (2FA) et l’authentification multifacteur (MFA) fournissent aux entreprises une couche de sécurité supplémentaire pour empêcher les cybercriminels d’utiliser des identifiants compromis pour accéder à des comptes et les individus devraient ajouter des options à leurs comptes lorsqu’elles sont disponibles. La MFA et la 2FA demandent aux utilisateurs de fournir des formes d’authentification supplémentaires pour prouver leur identité, que les fraudeurs n’ont pas, et refuser ainsi à ces derniers l’accès aux comptes.

La vérification de l’identité, également appelée preuve de l’identité, est un autre outil de sécurité utilisé pour garantir que l’identité numérique d’un utilisateur est liée à son identité dans la vraie vie. Les entreprises peuvent choisir de déployer une étape de vérification de l’identité pour les transactions à haut risque ou de sommes élevées afin de réduire encore plus les risques de fraudes.

Pour les entreprises, la menace que des fraudeurs usurpent les comptes d’utilisateurs légitimes est amplifiée par le fait que des personnes internes et des utilisateurs vérifiés puissent être des acteurs malveillants. Un système de gestion des identités et des accès (IAM) avec des outils de détection des fraudes intégrés peuvent aider les entreprises à automatiser la réduction des fraudes en temps réel lors d’une session afin d’empêcher les acteurs malveillants de mener à bien leurs activités frauduleuses.

Outils de détection des fraudes

Les outils modernes de détection des fraudes en ligne utilisent l’intelligence artificielle (IA) pour examiner des centaines de points de données uniques à l’utilisateur générés par des interactions entre un humain et un appareil, les attributs d’appareil et les activités de compte afin de distinguer les clients légitimes des fraudeurs. L’analyse basée sur le comportement et le contexte identifie les comportements automatisés (bot) et des fraudeurs car ils ne suivent pas les mêmes schémas que l’activité d’un utilisateur légitime. Les outils de détection des fraudes peuvent être activés au début d’une sessions, ce qui leur permet de reconnaître une activité non naturelle lors de la session et d’arrêter les fraudes avant de réaliser les transactions.

Pour en savoir plus sur les fraudes en ligne, veuillez lire Tout ce que vous devez savoir sur les fraudes en ligne.