Was ist Identitäts- und Accessmanagement (IAM)?

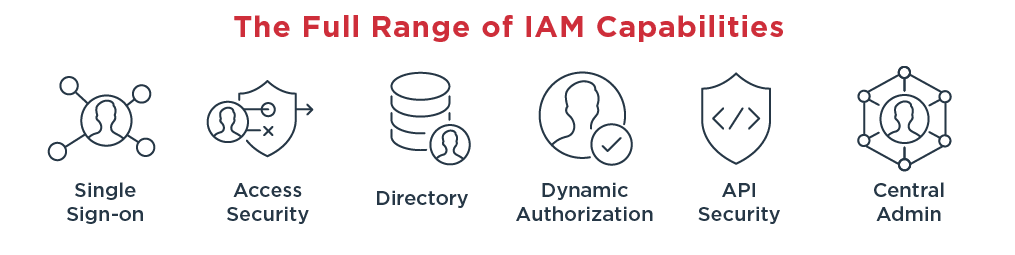

Das Identity- und Access-Management (IAM) ist ein Sicherheitsgerüst, das Unternehmen dabei hilft, einen Netzwerkbenutzer zu identifizieren und seine Zuständigkeiten und Zugriffsrechte sowie die Szenarien zu kontrollieren, unter denen die Privilegien erteilt oder verweigert werden. Als IAM werden in der Regel auch Funktionen der Autorisierung und Authentifizierung bezeichnet wie beispielsweise:

Single sign-on (SSO) Damit erhalten die Benutzer die Option des Zugriffs auf mehrere Dienste und Ressourcen mit nur einer einzigen Anmeldung und einem einzigen Satz an Zugangsdaten

Multi-Faktor-Authentifizierung (MFA) Sie fordert Benutzer auf, zwei oder mehr Faktoren als Identitätsnachweis anzugeben, damit Sie größere Gewissheit über die Identität eines Benutzers erhalten

Zugriffsmanagement: So sorgen Sie dafür, dass ausschließlich die richtigen Personen Zugang zu den für sie vorgesehenen Ressourcen erhalten

Diese Funktionen sind grundlegend wichtig, um die Sicherheit in einer Welt zu gewährleisten, in der Netzwerkperimeter nicht mehr zuverlässig oder relevant sind. Viele Unternehmen erachten jedoch die folgenden Funktionen für die Identitätssicherheit als ebenso wichtig:

- Verzeichnis

- Identitätsprüfung

- Erfassung von Einwilligungen und Datenschutzmanagement

- Risikomanagement

- Personal Identity

- API-Sicherheit

- Selfservice-Funktionen für Nutzer und Entwicklers

Diese ausgeklügelten Funktionen bieten zusätzlichen Schutz vor den zukünftigen Bedrohungen, unterstützen Sie bei der Einhaltung einer wachsenden Zahl an Vorschriften und bieten den Benutzern die Erfahrungen, die sie sich wünschen.

Wozu dient IAM und warum ist es wichtig?

Ihre Benutzer sind nicht mehr auf Mitarbeiter beschränkt, die durch eine Firewall geschützt sind. Da das Arbeiten im Home Office immer beliebter wird, müssen Sie den Nutzern verschiedener Arbeitsgruppen den Zugriff auf Ressourcen von jedem Ort und jedem Gerät aus ermöglichen, um sicherzustellen, dass die Produktivität nicht leidet.

Ihre Kunden interagieren auch mit Ihnen über eine wachsende Anzahl von digitalen Kanälen. Das Verhalten der Kunden hat sich geändert, daher müssen Sie den Zugriff auf diese Benutzer bereitstellen oder Sie riskieren, Ihren Wettbewerbsvorteil einzubüßen.

Angesichts der Veränderungen bei der Arbeitsweise und dem Treffen von Kaufentscheidungen sind die traditionellen Sicherheitskonzepte an ihre Grenzen gestoßen. Allerdings haben sich nicht nur die Sicherheitsanforderungen geändert.

Ihre User – seien es Mitarbeiter oder Kunden – haben sich an einen gewissen Komfort gewöhnt. Infolgedessen erwarten sie einen schnellen und einfachen Zugang auf Ressourcen, Dienstleistungen und Waren, wann und wo immer sie ihn benötigen. Während Ihre Mitarbeiter vielleicht eher dazu tendieren, sich mit den Gegebenheiten abzufinden, können und werden Ihre Kunden alle ihre Möglichkeiten ausloten.

In unserer heutigen grenzenlos digitalen Welt ist das traditionelle Konzept der Perimeter-Sicherheit nicht länger vertretbar, noch ist es zweckdienlich. Das IAM verschiebt die Grenze in Richtung des Users und rückt die Identität in den Mittelpunkt der Sicherheitsstrategie. Sie können sich vergewissern, dass die Benutzer auch wirklich die sind, für die sie sich ausgeben, bevor Sie ihnen Zugriff auf sensible Ressourcen oder Daten gewähren. Dieser Prozess darf allerdings nicht zu aufwändig werden. Das richtige Gleichgewicht zwischen Sicherheit und Benutzererlebnis zu finden, ist von entscheidender Bedeutung, und Identity- und Access-Management (IAM) hilft Ihnen dabei.

Das Customer-Identity- und Access-Management (CIAM): IAM für Kundenanwendungsfälle

Es ist nahezu undenkbar – und vielleicht sogar unverantwortlich – über IAM zu sprechen, ohne dabei Customer-IAM (CIAM) zu erwähnen. Viele Unternehmen sind zwar der Meinung, IAM erfülle die Anforderungen an einen sicheren Mitarbeiterzugang, häufig stellt es aber nicht die für Kundenanwendungen erforderlichen Funktionen bereit.

Mit CIAM erhalten Sie Funktionen, die es Ihnen ermöglichen, außergewöhnliche Kundenerlebnisse zu schaffen, darunter:

Die Vereinheitlichung der Kundenprofile, damit Sie Ihren Kunden konsistente Erlebnisse auf mehreren Kanälen und personalisierte Interaktionen bieten können

Leistungsstarke Sicherheitsfunktionen, die bis auf die Datenebene reichen. Auf diese Weise können Sie Ihre wertvollen Kundendaten schützen und das Risiko einer Datenschutzverletzung eindämmen

Leistung und Skalierbarkeit, damit Sie auch bei Spitzenauslastung direkten und reibungslosen Zugang bieten und Neukunden gewinnen können

Datenschutz und Compliance mit gesetzlichen Vorschriften, damit Sie es Ihren Kunden überlassen können, wie und an wen ihre Daten weitergegeben werden, und um gesetzliche Bestimmungen einzuhalten, wie beispielsweise die Datenschutzgrundverordnung (DSGVO)

Was ist ein Identitäts- und Accessmanagement für die Cloud (Cloud IAM)?

Die digitale Transformation stellte Unternehmen vor die Aufgabe, ihre Infrastrukturen in die Cloud zu migrieren, um die IT-Abläufe zu optimieren und die Kosten zu senken. In der Cloud werden IAM-Lösungen als SaaS-Service bereitgestellt, ein in der Private Cloud des Anbieters verwalteter Dienst, der als Software in der unternehmenseigenen Private oder Public Cloud läuft. Die **Cloud IAM ermöglicht Ihren Nutzern die Authentifizierung, ganz gleich, wo sie sich befinden und gewährleistet sicheren Zugriff auf Ressourcen über SaaS, Cloud, On-Premises und APIs, während Sie Ihre Geschwindigkeit, Agilität und auch Effizienz steigern können.

Welches sind die wichtigsten Vorteile einer Cloud-IAM?

Die Cloud-IAM optimiert Ihre Migration in die Cloud, andere Optionen dagegen bieten für die Bereitstellung in der Cloud weitere Ebenen der Anpassung und Verwaltungszuständigkeit. Zu den wichtigsten Vorteilen gehören:

Erfüllen der Cloud-First-Mandate der Geschäftsführung durch das Verlagern der Identitätsinfrastruktur in die Cloud.

Kostensenkung für die Instandhaltung der Infrastruktur und den Support, insbesondere bei Verwendung eines SaaS- oder verwalteten Cloud-Dienstes.

Möglichkeit schnellerer Renditen durch die Bereitstellung von Identitätsfunktionen.

Steigern der IAM-Flexibilität und Skalierbarkeit.

Mehr Bequemlichkeit durch leichtere und häufigere Aktualisierungen, insbesondere, wenn der Dienst vom Anbieter in der Cloud verwaltet wird.

Weniger Abhängigkeit von teuren, unternehmensinternen Identitätsfachkräften, wenn der Identitätsanbieter die Verwaltung der IAM-Dienstes übernimmt.

Wie unterscheiden sich IAM und Cloud-IAM?

In der Vergangenheit war IAM-Software am Standort eine effektive Methode, um Identitäts- und Zugriffsrichtlinien zu verwalten. Da die Unternehmen die Dienste über den Standort hinaus ausdehnen mussten, um die Anforderungen für die Fernarbeit zu erfüllen und die Mitarbeiter zunehmend mobile Geräte für ihre Arbeitsaufgaben und in der Freizeit nutzten, ist das Identitäts- und Zugriffsmanagement immer komplexer geworden. Das Verlagern der IAM-Lösungen in die Cloud ist eine logische Konsequenz für Unternehmen mit den Cloud-First-Mandaten. Identity als SaaS-Dienst (auch bezeichnet als IDaaS) ist weit verbreitet, aber es gibt auch noch weitere Optionen des Handlings von Identität in der Cloud, wie beispielsweise die Bereitstellung von Cloud-fähiger Software in Ihrer eigenen Public oder Private Cloud mit der Unterstützung von DevOps-Tools wie Docker und Kubernetes.

Dieses Video zeigt Ihnen, wie Sie schneller in den Genuss der Vorteile von Identität in der Cloud kommen.

Was ist der Unterschied zwischen Access-Management und Identity-Management?

Bei der Betrachtung von IAM-Lösungen ist es oft schwierig, zwischen Identity-Management und Access-Management zu unterscheiden, und in der Tat werden nicht selten beide Begriffe verwendet, um den gesamten Aufgabenbereich des IAM zu umreißen. Beides greift ineinander und wird benötigt, um sicherzustellen, dass die richtigen Personen zur richtigen Zeit und aus den richtigen Gründen Zugang zu den richtigen Dingen erhalten.

Genau genommen sind die Aufgaben aber nicht identisch. Das Identity-Management bezieht sich auf den Vorgang der Benutzerauthentifizierung, wohingegen Access-Management die Autorisierung von Benutzern regelt. Im Einzelnen kombiniert das Identity-Management digitale Attribute und Einträge in einer Datenbank, um für jeden Benutzer eine eindeutige Identität zu erstellen, die bei der Authentifizierung als verlässliche Datenquelle abgerufen werden kann. Das Access-Management legt fest, wer zu einem bestimmten Zeitpunkt auf eine Ressource oder eine Datenbank zugreifen darf. Es verwaltet die Zugangsportale über Anmeldeseiten und -protokolle und gewährleistet gleichzeitig, dass Benutzer, die Zugang beantragen, auch über die entsprechende Berechtigung verfügen.

IAM als Gesamtkonzept gibt Ihnen die Möglichkeit, die Identität eines Benutzers zu überprüfen, bevor dieser Zugang erhält. In ihrer einfachsten Form authentifiziert das Identity-Management den Benutzer und bestimmt anschließend anhand der Identitätsattribute die Berechtigungsstufe eines Benutzers.

Welchen Nutzen hat das Identity-Management?

Mit Identity- und Access-Management können Sie leichter ein ausgewogenes Verhältnis zwischen Sicherheit und Benutzerfreundlichkeit herstellen. Darüber hinaus können Sie damit Geld sparen und Compliance-Anforderungen erfüllen, während Sie gleichzeitig die Online-Erfahrungen Ihrer Mitarbeiter und Kunden verbessern. Die Integration von IAM in Ihre Abläufe hat unter anderem folgende Vorteile:

IAM erhöht die Sicherheit

Eine Stärkung der Sicherheitslage ist wohl der bedeutendste Vorteil, den Sie durch IAM erzielen können. Funktionen wie die Multi-Faktor-Authentifizierung verringern die Abhängigkeit von Passwörtern, was wiederum das Risiko von Sicherheitsverstößen durch kompromittierte Anmeldedaten reduziert. Da Home Office zur Norm wird und Ihr IT-Team eine zunehmende Anzahl von Anwendungen und Geräten verwalten muss, benötigen Sie neue Möglichkeiten zum Schutz vor Cyberangriffen und Datenverletzungen. IAM unterstützt Sie im Kampf gegen immer raffiniertere Bedrohungen mit Funktionen wie API-Sicherheit und Identitätsprüfung, sodass Sie sicher sein können, dass nur die richtigen Personen auf die richtigen Ressourcen zugreifen.

IAM verbessert die Benutzererfahrung

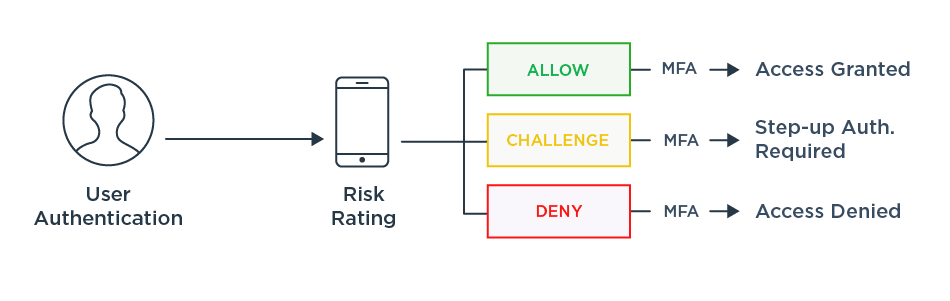

IAM kombiniert das richtige Maß an Sicherheit mit einem reibungslosen Zugriff, damit Ihre Mitarbeiter leichter in Verbindung mit Ihnen bleiben, und Ihre Kunden gerne immer wieder kommen. Mit Single Sign-on ermöglichen Sie Ihren Benutzern einen schnelleren und einfacheren Zugriff auf die benötigten Ressourcen. Wenn Sie das SSO um eine adaptive Authentifizierung ergänzen, können Sie die Anforderungen bei der Authentifizierung an die einzelnen Zugriffsanfragen anpassen. Da Sie die Sicherheit nur dann erhöhen, wenn dies gerechtfertigt ist, minimieren Sie Reibungsverluste und sorgen für ein besseres Benutzererlebnis. Neu entwickelte IAM-Funktionen wie die passwortlose Authentifizierung vereinfachen den Zugang zusätzlich (ohne die Sicherheit zu beeinträchtigen). Mit ihnen lässt sich die Verwendung von Passwörtern, die man sich nur schwer merken kann, verringern oder ganz vermeiden.

IAM stärkt die Mitarbeiterproduktivität

Mitarbeiter müssen auf eine Reihe verschiedener Anwendungen zugreifen, um ihre Aufgaben zu erledigen. Wenn der Zugriff durch das Vergessen von Passwörtern und eingeschränkte Berechtigungen behindert wird, leidet die Produktivität. IAM-Funktionen (wie z. B. das SSO) steigern die Effizienz beim Arbeiten, da weniger Zeit für Anmeldung und Zugriff auf Ressourcen benötigt wird.

IAM optimiert die Auslastung der IT

Apropos „Passwort vergessen“: Es wird geschätzt, dass Passwortrücksetzungen mehr als 50% der IT-Helpdesk-Tickets ausmachen. Eine einzige Anfrage dieser Art kostet die Unternehmen im Durchschnitt 70 US-Dollar. IAM-Lösungen minimieren Ihre Abhängigkeit von Passwörtern und auch die Sorgen, die damit einhergehen. Mit einem IAM lassen sich Identitätsdienste leichter implementieren, und Sie können die Berechtigungen in Ihrem Unternehmen leichter auf der Basis von Rollen und fein abgestimmten Attributen anpassen.

IAM zur Einhaltung gesetzlicher Vorschriften

Durch die Bereitstellung von Funktionen wie API-Sicherheit erleichtert das IAM die Einhaltung von Anforderungen des Open Banking. Gleichermaßen vereinfachen die Funktionen für Datenschutz- und Einwilligungsmanagement die Einhaltung von Datenschutzbestimmungen wie der Datenschutzgrundverordnung (DSGVO) und dem California Consumer Protection Act (CCPA). Während eine ganze Reihe von Wirtschaftsbereichen, von der Finanz- über die Gesundheitsbranche bis hin zum Einzelhandel, immer stärker reguliert wird, gewinnen Sie mit dem IAM an Agilität und können sich rasch anpassen.

Methoden der digitalen Authentifizierung

Es gibt viele Methoden, mit denen Sie die Identität Ihrer Nutzer nachweisen können. Digitale Authentifizierungsverfahren sind allerdings nicht alle gleich aufgebaut. Einige Verfahren, wie beispielsweise die biometrische, kontextbezogene und verhaltensbasierte Authentifizierung, sind nicht nur anspruchsvoller und sicherer, sondern verringern auch die Reibung für den Benutzer. Im Folgenden finden Sie eine Übersicht über einige gängige Methoden der digitalen Authentifizierung.

Pre-shared Key (PSK)

Ein Pre-shared Key (PSK, englisch für „vorher vereinbarter Schlüssel“) ist ein digitales Authentifizierungsprotokoll, bei dem die Benutzer, die auf dieselben Ressourcen zugreifen, ein gemeinsames Passwort verwenden. Ein typisches Beispiel ist das WLAN-Passwort für ein Netzwerk, das von vielen Mitarbeitern in einem Büro gemeinsam genutzt wird. Diese Praxis ist zwar verbreitet und bequem, allerdings sind gemeinsam genutzte Passwörter weniger sicher als individuelle Passwörter und setzen Sie Bedrohungen wie Layer-2- und Man-in-the-Middle-Angriffen aus. Digitale Zertifikate bieten mehr Sicherheit bei der Authentifizierung als PSKs, da sie die Identität mit dem Zugriff verknüpfen, wodurch Sie sehen können, wer oder welches Gerät das Netzwerk verwendet. Zudem erübrigt sich dadurch das häufige Ändern von Passwörtern.

Einmalige Passwörter

Für einmalige Passwörter braucht man eine Mindestanzahl an Zeichen und eine komplexe Kombination aus Buchstaben, Symbolen und Zahlen, die eine Kompromittierung erschweren sollen. Damit geht aber auch einher, dass Ihre Benutzer diese einmaligen Passwörter erstellen und sich merken müssen. Abgesehen davon, dass für jede Anwendung ein einmaliges Passwort benötigt wird, muss man dieses auch noch alle 60-90 Tage durch ein neues ersetzen. All diese Faktoren führen zu Passwortmüdigkeit und erhöhen Ihre Sicherheitsrisiken. Im Gegensatz dazu ermöglicht Single Sign-on Ihren Benutzern den Zugriff auf mehrere Ressourcen mit einer einzigen Kombination aus Benutzername und Passwort.

Hardware-Token

Hardware-Token sind kleine Geräte wie Smartcards, Schlüsselanhänger oder USB-Laufwerke. Das Token enthält einen Algorithmus (einen Timer oder einen Zähler) sowie einen Seed-Datensatz, mit dessen Hilfe eine Pseudozufallszahl erstellt wird. Die Benutzer geben diese Zahl ein, um zu beweisen, dass sie sich im Besitz des Token befinden, oder sie drücken eine Taste auf dem Gerät, das einen einmaligen Passcode (OTP) erzeugt und an den Server sendet. Da es sich bei Hardware-Token um Gegenstände handelt, ist der Roll-out teuer und aufwändig. Außerdem besteht immer die Gefahr von Defekt, Verlust und Diebstahl. Eine unkompliziertere und kostengünstigere Alternative ist die auf Soft-Token gestützte, mobile Authentifizierung, bei der ein Einmalpasswort (OTP) für die Anmeldung erzeugt wird.

Biometrische Authentifizierung

Während andere Formen der Authentifizierung auf etwas beruhen, das Ihre Benutzer kennen (Passwörter) oder besitzen (Geräte, Token), nutzt die biometrische Authentifizierung Merkmale Ihrer Benutzer, um deren Identität nachzuweisen. Beispiele für die biometrische Authentifizierung sind Fingerabdrücke, Gesichtserkennung, Stimmerkennung, Handgeometrie und Netzhaut- oder Iris-Scans. Die Authentifizierung mit diesen Methoden ist sicherer, da sie auf unverwechselbaren Merkmalen einer Person basieren und schwerer vervielfältigt, gestohlen oder kompromittiert werden können. Sie finden auch immer breitere Verwendung, da die Hersteller von Mobilgeräten, Tablets und PCs damit begonnen haben, diese Technologien in ihre Geräte zu integrieren. Darüber hinaus bietet die Verwendung von FIDO-Protokollen eine effektivere Authentifizierung durch den Einsatz von Standards für die Verschlüsselung mit einem asymmetrischen Kryptosystem (Public Key). Mit FIDO bleiben die biometrischen Informationen ausschließlich auf dem Gerät des Nutzers. Die Privatsphäre der Nutzer wird dadurch geschützt, da es Online-Diensten unmöglich gemacht wird, über eben diese Dienste mit einem Nutzer zu kooperieren oder ihn zu verfolgen.

Kontextbezogene Authentifizierung

Hierbei handelt es sich um eine Form der risikobasierten Authentifizierung. Kontextbezogene Informationen wie der geografische Standort, die IP-Adresse, die Uhrzeit und Geräte-IDs werden genutzt, um die Echtheit der Identität eines Benutzers zu ermitteln. Üblicherweise wird der aktuelle Kontext eines Benutzers mit zuvor aufgezeichneten Kontextdaten abgeglichen, damit Widersprüchlichkeiten ermittelt und potenzielle Betrugsaktivitäten erkannt werden können. Diese Kontrollen laufen zwar im Hintergrund und unsichtbar für den Benutzer, stellen für den Angreifer jedoch eine erhebliche Hürde dar.

Verhaltensbiometrie

Eine weitere Form der risikobasierten Authentifizierung ist die Verhaltensbiometrie. Sie nutzt das maschinelle Lernen, um eindeutig erkennbare Verhaltensweisen von Benutzern zu erfassen, wie beispielsweise bestimmte Bewegungen der Maus und Tastendruckdynamik. Mithilfe der Verhaltensbiometrie, die typische Verhaltensmuster und Interaktionen eines Benutzers erlernt, können Sie ein abnormales Verhalten erkennen, das auf verdächtige Aktivitäten oder kriminelle Angriffe hinweist. Da das Geräteverhalten jeder Person einzigartig ist, können Sie mit Hilfe der Verhaltensbiometrie zwischen einem autorisierten Benutzer und einem Cyberkriminellen unterscheiden.

Multi-Faktor-Authentifizierung (MFA)

Die Multifaktor-Authentifizierung ist sicherer als Passwörter und Hardware-Token allein und sieht vor, dass Benutzer mindestens zwei Nachweise für ihre Identität erbringen. Sie müssen etwas angeben, das sie wissen, etwas, das sie besitzen oder etwas, das sie auszeichnet. Dabei dürfen nicht zwei Nachweise aus ein und derselben Kategorie stammen. So könnte ein MFA-Authentifizierungsablauf den Benutzer dazu auffordern, sich mit einem Benutzernamen und einem Kennwort (das er kennt) anzumelden. Zum Abschließen der Authentifizierung müssen sie möglicherweise die Anfrage in einer Handy-App bestätigen (etwas, das sie besitzen).

Was sind die Risiken beim IAM?

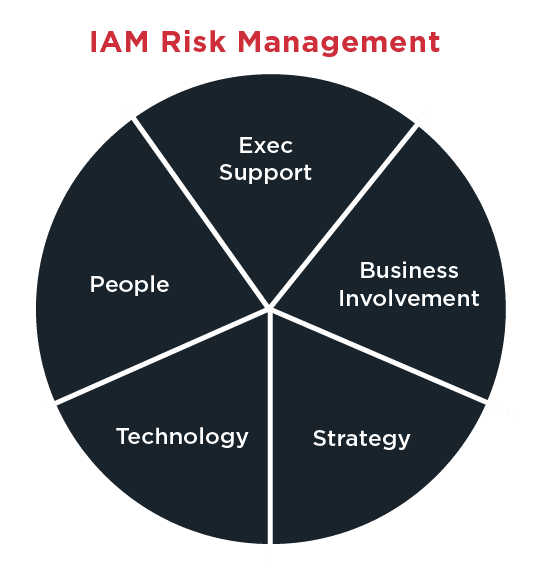

Bei jeder wirkungsvollen Strategie im Risikomanagement werden zunächst die potenziellen Risiken ermittelt, denen Sie ausgesetzt sind. Die Analysten für den Bereich Informationssicherheit bei KuppingerCole empfehlen, Ihr Unternehmen in diesen fünf Bereichen zu bewerten, um potenzielle Risiken zu erkennen und einzudämmen und Ihre IAM-Initiativen erfolgreich zu gestalten.

1. Unterstützung für Führungskräfte

Risiken: Wenn IAM von der Geschäftsleitung nicht befürwortet wird, kann es schwierig werden, die finanziellen Mittel und Ressourcen zu erhalten, die für eine erfolgreiche Umsetzung des IAM im gesamten Unternehmen erforderlich wären.

Problem: Die Ermittlung der Zuständigkeiten ist häufig die schwierigste Aufgabe. Sie benötigen die Unterstützung der vorgesetzten Führungskräfte für organisatorische Veränderungen und Entscheidungen.

Problembegrenzung: Die Unterstützung der Führungskräfte kann viel leichter gewonnen werden, wenn der geschäftliche Nutzen in klaren, einfachen Worten erklärt wird. Die Projektsponsoren müssen gut informiert und bereit sein, um auf die Richtung der IAM-Initiativen einwirken zu können, und Sie müssen den Zweck und die Ziele der einzelnen Projekte erkennen.

2. Einbindung des Geschäftsbereiches

Risiken: Wenn der Geschäftsbereich nicht beteiligt ist, fehlt den IAM-Projekten eine klare Definition des Umfangs, der sich schleichend ausweiten und von technologischen Anforderungen überrollt werden kann.

Problem: Der Geschäftsbereich muss die Programme vorantreiben und die Technologie in die Bahnen lenken, nicht umgekehrt.

Problembegrenzung: Abgesehen von den Vorteilen der Erfüllung gesetzlicher Vorschriften und Audit-Anforderungen, gibt es noch weitere Pluspunkte des IAM, die hier erwähnt werden sollten. Dazu gehören unter anderem der umfassende Überblick über die Benutzer, Möglichkeiten für das schnelle Knüpfen neuer Geschäftsbeziehungen sowie mehr Agilität für Ihre Geschäftstätigkeit. Es ist wichtig, dass das Geschäftsumfeld verstanden und abgebildet wird, bevor die Technologie im richtigen Kontext eingesetzt werden kann.

3. Strategie

Risiken: IAM-Projekte können komplex sein, sodass sich eine Umstellung in einem Schritt („Big Bang-Szenario“) möglicherweise nur schwer lenken lässt. Die Vervielfältigung von Unternehmensidentitäten, die verwaltet werden müssen, muss von Anfang an berücksichtigt werden.

Problem: Selbst wenn bei den ersten Implementierungen nur eine Gruppe von Mitarbeitern einen begrenzten Funktionsumfang erhält, müssen sie so konzipiert sein, dass sie skalierbar sind.

Problembegrenzung: Die IAM-Implementierung sollte in einzelne, klar umrissene Projekte aufgeteilt werden. Ein einziges großes Projekt mit unklarer Definition ist weniger empfehlenswert.

4. Technologie

Risiken: Die Implementierung einer IAM kann durch technische Fehlentscheidungen ausgebremst werden, wie beispielsweise die Wahl des falschen Produkts oder der Versuch, bereits vorhandene, aber untaugliche Produkte zu nutzen, oder indem die Lenkung des Programms in die Hände von Anbietern oder anderen „Experten“ für diese Technologie gelegt wird.

Problem: Technisches Fachwissen allein reicht für eine erfolgreiche IAM-Implementierung nicht aus. Voraussetzung ist ein umfassendes Verständnis des Umfelds und ein starkes Interesse am Erfolg des Programms.

Problembegrenzung: Stellen Sie sicher, dass Systemintegratoren, Anbieter und technische Teams zwar eingesetzt und berücksichtigt werden, die Lenkung der Implementierung selbst aber letztendlich beim Unternehmen bleibt. Geben Sie den technischen Teams eine Plattform, um ihre Bedenken zu äußern, und beziehen Sie diese auch ein. Sie sollten allerdings nicht erlauben, dass die geschäftlichen Anforderungen eingeschränkt werden.

5. Mitarbeiter

Risiken: Die Mitarbeiter sind das A und O für den Erfolg des IAM. Jeder Einzelne hat, in Abhängigkeit von seiner Rolle und/oder seiner bisherigen Erfahrungen mit Technologie, individuelle Vorstellungen davon, wie IAM funktioniert. Wenn die Ansichten über den erforderlichen Funktionsumfang von IAM stark voneinander abweichen, kann es schnell zu einer Politisierung von Projekten und damit zu Zerwürfnissen und Streitigkeiten zwischen den Teams der geschäftlichen und technischen Bereiche führen.

Problem: Die Abteilungen brauchen die Möglichkeit, den Zugriff auf ihre eigenen Systeme zu kontrollieren. Neue Benutzergruppen müssen problemlos eingebunden werden können.

Problembegrenzung: Der Einzelne und seine jeweiligen Bedürfnisse und Auffassungen müssen von Anfang an berücksichtigt werden. Wissen sollte frei weitergegeben, Fortschritte regelmäßig kommuniziert und Erfolge gewürdigt werden. Schließlich und vor allem muss ein IAM einfach genug sein, dass es auch für den Endbenutzer akzeptabel ist.

Wie sieht die Zukunft des IAM aus?

Die Tendenzen in den Bereichen Telearbeit, Cybersicherheit, Datenschutz und Kundenerlebnis werden die Prioritäten des IAM auch weiterhin prägen. Auch wenn die Zukunft nie ganz vorhersehbar ist, zeichnen sich doch sechs bevorstehende Veränderungen in der Identitätssicherheit ab.

Mehr Kontrolle über personenbezogene Daten

Gestärkt durch die Datenschutzbestimmungen für Verbraucher fordern die Kunden mehr Kontrolle über die Verwendung und Weitergabe ihrer persönlichen Daten. Um diesen Forderungen zu entsprechen, werden neue Rahmenbedingungen für die personal identity entwickelt, die den Kunden die Kontrolle über ihre Identität und die Auswahl der Attribute geben, die an Dienstanbieter weitergegeben werden. Dies ermöglicht eine sichere Validierung der Identität, ohne dass zu viele persönliche Daten erforderlich sind.

Der schnelle Weg zu Zero Trust

Zero Trust wird zum Fundament der Unternehmenssicherheit. Als Sicherheitsmodell, das Arbeitsabläufe optimiert und Dienste für die adaptive Authentifizierung, Autorisierung und Identitätsprüfung implementiert, kann Zero Trust den Unternehmen eine grundlegend stärkere Sicherheitslage zum Schutz gegen zukünftige Bedrohungen bieten.

Das Ende der Sozialversicherungsnummer als vertrauenswürdiger Authentifikator

Während und nach der Pandemie mussten sich die Arbeitsämter in den Vereinigten Staaten mit betrügerischen Anträgen auf Arbeitslosengeld im Wert von mehr als 60 Milliarden Dollar herumschlagen. Dies sagt einiges über die Eignung von Sozialversicherungsnummern als vertrauenswürdiges Authentifizierungsmittel aus. Falls wir nicht schon vorher davon überzeugt waren, hat uns diese kostspielige Lektion die Notwendigkeit gelehrt, uns von der SSN als sicherem Authentifizierungsfaktor zu verabschieden.

Mehr Sicherheit im Home Office

Das Arbeiten von zu Hause aus (zumindest zeitweise) wird sich wohl weiter etablieren. Doch die Bereitstellung einer reibungslosen Online-Erfahrung für Mitarbeiter im Home Office ist eine Herausforderung. IAM unterstützt diese Arbeitsweise, indem es den Mitarbeitern mit Single Sign-on und adaptiver Authentifizierung einen reibungsfreien Zugang ermöglicht. Gleichzeitig erhalten Sie die Gewissheit, dass nur die richtigen Personen auf die Unternehmensressourcen zugreifen, und können Ihre Cloud-Initiativen flexibler vorantreiben.

Der Aufstieg der passwortlosen Kundenauthentifizierung

Parallel zum Trend ins Home Office kaufen die Verbraucher auch mehr denn je von zu Hause aus ein. Der Kampf um das Kundenerlebnis geht weiter. So müssen Unternehmen ihre Kunden auf eine passwortlose Benutzererfahrung umstellen, um Reibungsverluste ohne Einbußen bei der Sicherheit zu minimieren. Bei der passwortlosen Authentifizierung authentifizieren sich die Kunden nicht länger mit riskanten Passwörtern, sondern mit anderen Methoden, wie beispielsweise biometrischen Push-Benachrichtigungen auf einem vertrauenswürdigen Gerät.

Flächendeckender Einsatz von KI und Machine Learning

Die künstliche Intelligenz, die immer breitere Akzeptanz findet, könnte sich auch zu einem neuen Angriffsmechanismus entwickeln. Um verdächtige Aktivitäten schnell erkennen und den Zugriff je nach Risiko anpassen zu können, sollten Verhaltensanalysen und Risikosignale in alle Abläufe der Zugriffskontrolle und des Lebenszyklus-Managements integriert werden. KI und maschinelles Lernen sind jedoch kein Allheilmittel und werden am besten in Kombination mit bereits vorhandenen Methoden zur Erkennung von Bedrohungen eingesetzt.

Erhalten Sie die Unterstützung von IAM-Experten

In der heutigen Geschäftsumgebung hat die User Experience höchste Priorität, aber die Sicherheit darf nicht darunter leiden. Mit den richtigen IAM-Lösungen können Sie beides optimieren.

Die PingOne Cloud-Plattform ist als umfassendes, standardbasiertes IAM auf hybride, generationsübergreifende und Multi-Cloud-Umgebungen ausgelegt. Sie bietet das volle Spektrum an Funktionen zur Unterstützung von Mitarbeiter- und Kundenanwendungsfällen und ermöglicht Ihnen den Einsatz vereinheitlichter digitaler Identitäten. Auf diese Weise können Sie allen Benutzern und Geräten den sicheren Zugriff auf Cloud-, mobile, SaaS- und lokale Anwendungen und APIs gewähren.

Entdecken Sie die IAM-Plattform von Ping und erfahren Sie, wie Sie die Identitäten Ihrer Mitarbeiter und Ihrer Kunden in die Cloud bringen können.