Quatre Failles que l’on peut éviter en Mettant en œuvre le Zero Trust

Chaque jour qui passe connaît une nouvelle faille de sécurité. Si vous suivez les actualités, vous avez nécessairement remarqué la hausse soudaine du nombre d’attaques par spear-phishing liées au coronavirus. Ceci pourrait potentiellement entraîner une vague de gros titres sur des fuites de données, en considérant qu’il faut en moyenne 279 jours pour identifier et contenir une fuite de données.

Mais quelle est la cause profonde de cette hausse ? Plusieurs raisons potentielles peuvent expliquer le fait qu’il y ait aujourd’hui plus de fuites de données que jamais, et ce n’est pas seulement dû à la pandémie. Quelques questions soulevées dans les médias et lors d’événements autour de la cybersécurité :

- Les outils de cybersécurité peuvent-ils suivre le rythme du télétravail à grande échelle ?

- L’adoption de mesures de protection contre les attaques avancées est-elle trop lente ?

- Est-ce dû à un manque d’expertise dans le domaine de la cybersécurité ?

- Les hackers sont-ils simplement plus forts que nous ?

Bien que toutes ces réflexions soient légitimes et renforcent les difficultés, je crois que les fuites de données les plus récentes résultent en réalité de quelque chose de plus simple : la surface des attaques s’est étendue de manière exponentielle, en raison de l’accélération de la transformation numérique.

Lien entre la transformation numérique et le Zero Trust

En période de COVID-19, vous avez peut être vu circuler la note suivante sur LinkedIn et Twitter. Cette question piège met en lumière à quel point la crise sanitaire mondiale transforme les objectifs de transformation numérique et change notre manière de faire des affaires.

Source: Forbes.com

L’évolution rapide du travail à distance, les initiatives de BYOD, d’accès octroyés à des partenaires et de migrations vers le cloud ont contribué à étendre la surface d’attaques des entreprises, bien au-delà de sa portée traditionnelle. Toutefois, bien que des principes et des solution de cybersécurité existent pour se protéger contre cette extension des menaces, ils ne sont pas appliqués de manière cohérente.

Le Zero Trust est bien plus que le tout dernier mot à la mode en termes de sécurité ; c’est, pour de nombreuses personnes, la meilleure protection qui existe actuellement contre les fuites de données dans un environnement où les menaces ne cessent de s’étendre. Il est également ancré dans les pratiques les plus basiques de cybersécurité, qui définissent la nécessité de garantir la protection des systèmes et des données, quel que soit l’endroit où ils sont hébergés, et quels que soient les utilisateurs et les terminaux qui souhaitent y accéder.

Alors que les vulnérabilités dues au non respect de ces principes sont présentées dans le Top Dix d’OWASP, des documents largement examinés sur les risques les plus importants sur la sécurité liés aux applications web et aux autres ressources de l’entreprise, nous constatons que ces principes de base continuent d’être ignorés. Pour illustrer cela, voici quatre fuites de données importantes qui auraient pu être évitées si des contrôles et des pratiques de surveillance courants de la sécurité, tels que ceux fournis par une architecture Zero Trust, avaient été mis en place.

Fuite n° 1 : Le credential stuffing révèle les mots de passe réutilisés

Grâce à l’apparition de la pandémie mondiale de 2020, les entreprises du monde entier sont soudainement passées au télétravail. Cela a accru l’utilisation d’outils de collaboration professionnels, en particulier Zoom, la plateforme populaire de visio-conférence. L’entreprise indique qu’elle a dépassé chaque jour les 300 millions de participants à des réunions, allant jusqu’à 10 millions décembre 2019.

En avril 2020, il a été découvert que plus de 500 000 identifiants de comptes Zoom avaient été mis en vente sur le dark web, incluant des identifiants d’utilisateurs professionnels au sein d’organisations bien connues (y compris des institutions financières et éducatives de premier plan).

Vous vous demandez peut-être comment ces identifiants se retrouvent-ils sur le dark web.

Deux choses se produisent :

Zoom est en permanence victime d’attaques par credential stuffing. Cela ne signifie pas que Zoom fasse directement l’objet de failles, mais que des identifiants volés ayant fuité depuis des failles précédentes sont utilisés pour attaquer systématiquement les connexions de Zoom. Chaque fois qu’une connexion est réussie, les pirates ajoutent les identifiants Zoom valides à une liste croissante qu’ils peuvent vendre sur le dark web.

Les gens réutilisent leur combinaison d’identifiant et de mot de passe. D’après une étude de 2018 portant sur 28,8 millions de comptes utilisateurs, 52 % des utilisateurs réutilisent les mots de passe ou ils y apportent des modifications mineures. Etant donné que les pirates savent que les gens réutilisent souvent les mêmes identifiants, ils guettent ces faiblesses bien connues.

Comment prévenir cette vulnérabilité ?

Même si vous n’avez pas connu une croissance semblable à celle de Zoom, les ressources de votre entreprise sont toujours exposées aux attaques de credential stuffing automatisées. Renforcer les politiques de mots de passe peut aider à décourager la réutilisation dans une certaine mesure, mais il ne s’agit pas d’une approche entièrement hermétique. La friction supplémentaire force les utilisateurs à trouver des solutions en termes de sécurité. Ou pire, cela les décourage d’utiliser vos services ou vos applications.

Une meilleure option est d’affronter cette vulnérabilité avec les principes de Zero Trust. Et la responsabilité ne pèse pas seulement sur le fournisseur de services d’applications. Les fournisseurs de services (comme Zoom, par exemple) et/ou les entreprises qui utilisent le service pour leurs employés peuvent mettre en place l'authentification multi-facteur (MFA) pour réaliser une authentification forte des utilisateurs, à titre d’option ou en tant qu’exigence. Avec le MFA, le mot de passe exposé est inutile pour le pirate, même s’il s’agit d’un mot de passe réutilisé. Une approche adaptative et plus avancée serait d’établir une autorité d’authentification puis de déployer l’apprentissage automatisé pour analyser le comportement des accès et demander une authentification ou une vérification secondaire uniquement lorsqu’un comportement anormal est détecté.

Faille 2 : Regardez, pas d’authentification !

Comment vous sentiriez-vous si les informations de votre compte bancaire, vos relevés d’emprunt, vos avis d’impôts, les informations sur votre permis de conduire et l’historique de vos virements étaient virtuellement à la disposition de n’importe qui par le biais d’un navigateur ?

C’est exactement ce qui s’est produit à First American Financial Corp en 2019. Ce fournisseur de services d’assurances titres et de règlement pour le secteur immobilier a connu une fuite des données de 885 millions de clients en raison d’une faille dans son cloud public.

Si vous avez acheté un logement, vous savez combien d’informations personnelles et sensibles on vous demande de fournir. First American, comme bien d’autres organisations similaires, stockait toutes ces données sur le cloud et les met à la disposition des parties impliquées dans une transaction immobilière particulière en partageant un lien vers les documents.

Mais First American n’avait pas mis en place les contrôles de sécurité adaptés et les données de ses clients ont littéralement été mises à la disposition du public. Les liens vers les documents qu’ils ont fournis ont permis un accès direct à ces dossiers, sans qu’aucune validation ni vérification de l’identité ne soient nécessaires et sans contrôler les accès. Toutes les personnes disposant du lien vers les documents pouvaient accéder aux dossiers par le biais d’un navigateur web.

Pire encore. Étant donné qu’un numéro séquentiel avait été attribué à chaque dossier ou transaction, il suffisait de modifier le numéro pour obtenir les dossiers et les informations relatives à d’autres transactions immobilières.

Comment prévenir cette vulnérabilité ?

L’exemple de la faille de First American fait ressortir le principe clé de l’architecture Zero Trust : toujours identifier et authentifier. Cette vulnérabilité aurait facilement pu être évitée en mettant en place une autorité d’authentification.

Une autorité d’authentification fournit une manière cohérente et sécurisée pour que les utilisateurs se connectent sur le cloud et à autres ressources. En fournissant des modèles totalement personnalisables pour s’inscrire, se connecter et gérer des comptes en libre service, elle propose une approche adaptative pour l’identification et l’authentification, qui en retour peut être liée à une solution de contrôle des accès, telle que PingAccess, pour fournir un contrôle des accès centralisé, dynamique et adaptatif.

Faille 3 : L’authentification et l’autorisation ne sont pas équivalentes

Le service postal des États-Unis, United States Postal Service (USPS), a lancé son service de visibilité informée en 2017. Ce service permettait de récupérer les données sur les courriers envoyés par les clients professionnels de USPS. Ceci a représenté un grand pas vers la numérisation, mais l’API qui alimentait ce service contenait une faille qui, par inadvertance, permettait à n’importe quel utilisateur connecté de voir, et parfois même de modifier, les informations des comptes des autres utilisateurs.

Étant donné que l’API acceptait des paramètres de recherche avec des métacaractères, aucun outil de piratage n’était nécessaire. N’importe qui, littéralement, pouvait manipuler la recherche en utilisant un navigateur normal et avec un effort minimal, comme en attestent les 60 millions de personnes, environ, dont les données personnelles ont été exposées.

Selon l’analyse réalisée par KrebsOnSecurity, certains domaines de données, tels que les adresses électroniques, nécessitaient une étape de validation supplémentaire avant de pouvoir être modifiées par une /des personne(s) non autorisée(s). Cela a du sens dans la mesure ou les clients des grandes entreprises doivent être sûrs que les informations de leur compte ne puissent pas être modifiées sans une vérification d’autorisation. Mais le défaut de sécurité résidait dans l’omission d’un critère d’accès pour s’assurer que l’identité associée à la demande avait l’accès approprié pour lire ou modifier le fichier.

Cette vulnérabilité est mieux décrite dans le Document du Top Dix d’OWASP comme « A5 : Broken Access Control ». Elle aurait facilement pu être évitée si l’API en question avait réalisé une vérification de l’accès pour voir si la personne effectuant la demande disposait la bonne autorisation. La vérification de ce même contrôle des accès aurait pu être utilisée pour filtrer également les résultats des recherches avec des métacaractères.

Cet exemple illustre également un autre principe fondamental du Zero Trust : toujours vérifier les permissions et le niveau de risque associés à un utilisateur individuel lors de la demande d’accès. C’est ce qu’on appelle respecter la confiance établie au moment de l’authentification contre le risque lié à l’accès.

Etant donné que l’USPS demandait avant tout de s’authentifier pour accéder à l’API, il avait un temps d’avance sur First American. Malheureusement, confondre authentification et autorisation est une erreur fréquente qui entraîne souvent des fuites de données comme celles-ci, où l’impact peut être démesuré.

Comment prévenir cette vulnérabilité ?

Une manière d’éviter cette vulnérabilité est que chaque développeur mette en place des vérifications d’autorisation pour chaque API. Mais de nombreuses entreprises préfèrent gérer et mettre en place l’autorisation au niveau central.

En utilisant la solution Adaptive Access Security de Ping, ces entreprises mettent en place une combinaison d’autorisations moyenne et stricte pour se protéger des accès non autorisés et/ou non intentionnels et de l’exposition potentielle des données. Cette solution sécurise les API en appliquant une vérification de l’autorisation et en filtrant les données renvoyées par la demande. Elle réalise cela en accord avec les politiques d’accès des données externalisées composées par des utilisateurs professionnels (par ex. les professionnels de la sécurité et de la conformité) sur une interface graphique.

Faille 4 : Fuite de données par association

L’élément humain est souvent le maillon faible dans la chaîne de sécurité de n’importe quelle organisation. Un simple e-mail de hameçonnage peut compromettre tous les systèmes d’une organisation si les bons contrôles ne sont pas en place pour éviter les mouvements latéraux. En cas de succès de ce type de fuite, l’accès gagné peut ensuite être utilisé pour étendre l’attaque au-delà de la cible initiale pour toucher également ses clients. L’exemple suivant est l’histoire de ce type de corruption.

Début 2019, une grande entreprise de sous-traitance informatique a été piratée, mais il est probable que ses systèmes n’aient pas été la cible principale. Étant donné qu’il s’agissait d’un vendeur auquel bien d’autres entreprises faisaient confiance, les attaquants ont utilisé leur accès obtenu frauduleusement pour lancer d’autres attaques contre les clients de l’entreprise.

La faille initiale du système était due à une campagne de hameçonnage réussie contre les employés de l’entreprise, grâce à laquelle les hackers ont pu accéder à des identifiants administratifs utilisés pour gérer les comptes des clients. De là, on suppose que les cybercriminels ont lancé des attaques contre les clients de l’entreprise dans l’objectif d’accéder aux noms de leurs clients et à leurs systèmes pour voler l’argent des victimes grâce à des cartes cadeaux de vente et financières frauduleuses.

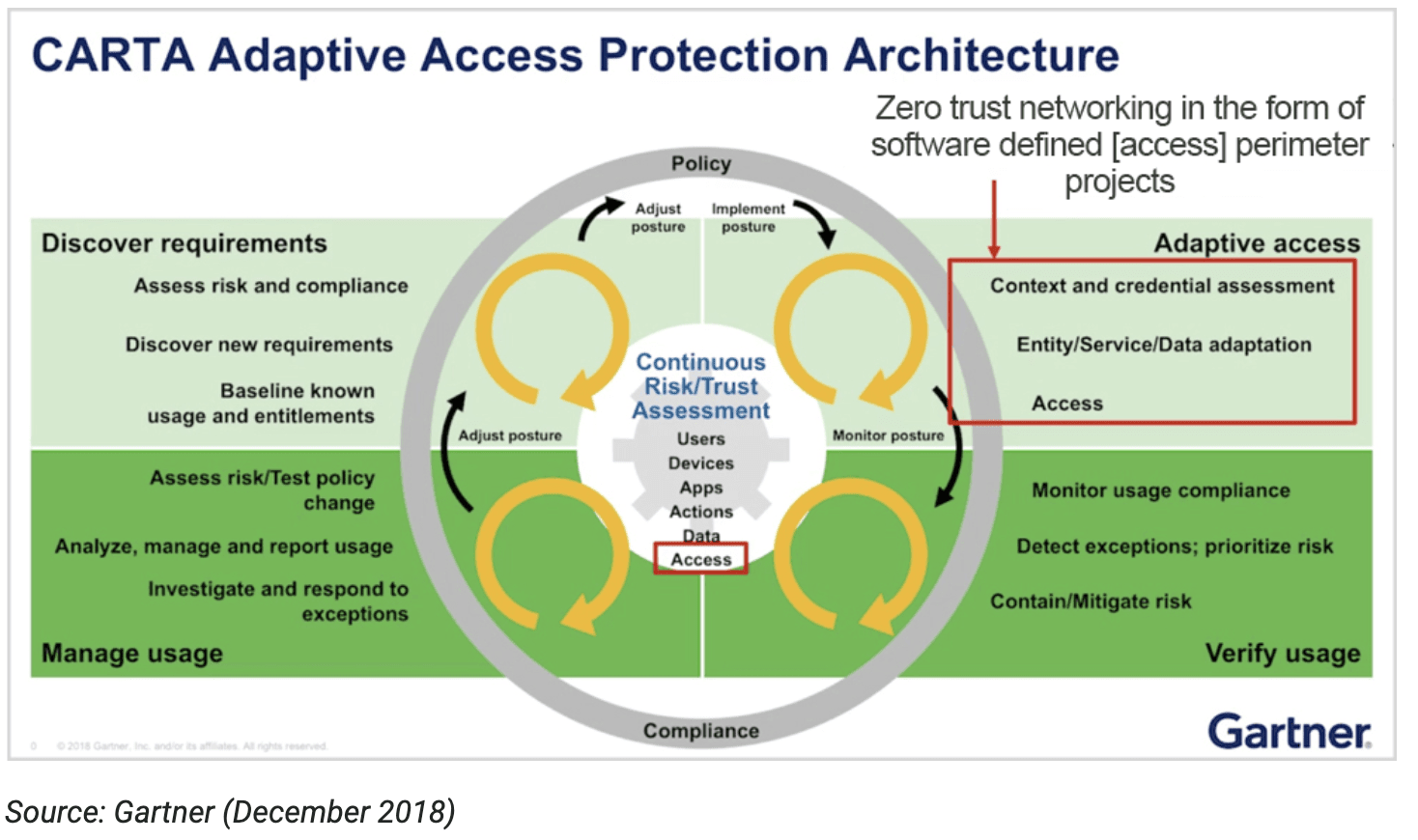

Cet exemple démontre l’importance d’un autre principe du Zero Trust : supposer que tous les systèmes et terminaux sont potentiellement compromis. Cette approche est recommandée par le cadre CARTA (Continuous Adaptative Risk and Trust Assessment) de Gartner et il s’agit d’une pratique de sécurité cruciale pour n’importe quelle architecture Zero Trust.

Comment prévenir cette vulnérabilité ?

Lorsque vous supposez que tous les systèmes seront potentiellement corrompus à un moment ou à un autre, vous devez adopter une approche différente et toujours plus intelligente pour gérer les identités et les accès (IAM).

En mettant en place la solution Adaptive Access Security au niveau du web, des API et des données, vous pouvez utiliser des signaux provenant de systèmes internes et externes pour établir les circonstances dans lesquelles l’accès peut être autorisé et pour isoler les comportements anormaux. Avec une solution de sécurisation des accès centralisée et alimentée par un moteur de politiques complet et la sécurité des API utilisant l’intelligence artificielle, vous pouvez identifier et surveiller les comportements atypiques.

Vous pouvez ensuite fournir une couche de protection supplémentaire avec le MFA adaptatif, qui est une fonctionnalité clé de Workforce360, la solution d’autorité d’authentification pour les collaborateurs de Ping destinée aux entreprises et qui a fait ses preuves. Cette approche permet à l’ensemble du système d’être plus résilient qu’un composant humain puisque le partage de signaux permet d’avoir une approche des accès plus dynamique.

Prévenir les fuites de données avec Zero Trust

La transformation numérique change et fait évoluer la manière dont nous faisons des affaires, et ce de plusieurs manières excitantes. Mais elle élargit également la surface des attaques pour les cybercriminels. Les principes du Zero Trust se focalisent sur la réalité selon laquelle les organisations ne peuvent plus croire en rien ni en personne à l’intérieur comme à l’extérieur de leurs périmètres, c’est pourquoi elles doivent tout vérifier, les éléments comme les personnes, avant d’autoriser un accès. Ces concepts ont du sens pour surmonter les défis actuels que pose la sécurité et ils peuvent fournir la protection dont vous avez besoin contre un barrage de menaces qui n’en finit pas.