Vier Fälle von Datenmissbrauch, vor denen Zero Trust Sie schützen kann

Kein Tag ohne Datenschutzverletzung Falls Sie Ihre Nachrichten lesen, ist Ihnen sicherlich die plötzliche Zunahme an Spear Phishing-Angriffen aufgefallen, die den Corona-Virus im Betreff tragen. Sie könnten eine ganze Flut von Schlagzeilen über Datenschutzverletzungen auslösen, wenn man bedenkt, dass es durchschnittlich 279 Tage dauert, bis ein Verstoß dieser Art als solcher erkannt und eingedämmt wird.

Wie erklärt sich diese Zunahme? Es gibt eine Reihe von möglichen Ursachen, warum wir mehr Datenschutzverletzungen erleben als je zuvor – die aktuelle Pandemie ist nur eine davon. In den Medien und Podiumsdiskussionen der Cybersecurity-Konferenzen werden Fragen gestellt wie etwa:

Können die Cybersicherheits-Tools den plötzlichen Wechsel zur Fernarbeit im großen Maßstab bewältigen?

Werden die erweiterten Maßnahmen zum Schutz gegen Angriffe zu zögerlich eingeführt?

Gibt es zu wenig fähige Fachkräfte im Bereich der Cybersicherheit?

Sind unsere Angreifer einfach besser als wir?

Obwohl jedes dieser Themen seine Berechtigung hat und seinen Teil zu dem Ausmaß des Problems beiträgt, bin ich überzeugt, dass die meisten Datenschutzverletzungen unserer Zeit eine ganz andere Ursache haben: Die digitale Transformation führt zu einer exponentiellen Ausdehnung der dargebotenen Angriffsfläche.

Die digitale Transformation und Zero Trust

Zu Beginn der Corona-Pandemie ist Ihnen vielleicht das hier abgebildete Meme aufgefallen, das auf LinkedIn und Twitter die Runde gemacht hat. Die hier gestellte Frage verweist mit einem Augenzwinkern darauf, wie stark die globale Gesundheitskrise die Agendas der digitalen Transformation neu sortiert und auch unseren geschäftlichen Alltag verändert hat.

Source: Forbes.com

Die rasche Zunahme der Remote-Mitarbeiter, die Initiativen zur Verwendung eigener Geräte (BYOD - Bring your own Device), Partnerzugriffe und Cloud-Migration haben die Angriffsfläche von Unternehmen über jedes bisherige Maß ausgedehnt. Prinzipien und Technologien der Cybersicherheit zum Schutz gegen das Risiko, das diese erweiterten Angriffsflächen darstellen, sind durchaus vorhanden, werden allerdings nicht konsequent angewendet.

Zero Trust ist mehr als nur der letzte Schrei im Sicherheitsbereich; viele halten dieses Konzept für den besten Schutz gegen Datenschutzverletzungen in der heutigen, sich ausdehnenden Bedrohungslandschaft. Es baut auf den grundlegenden Praktiken der Cybersicherheit auf und spiegelt wider, welcher Bedarf nach Schutz für Systeme und Daten besteht, gleichgültig, wo diese gehostet werden und welche Benutzer oder Geräte auf sie zugreifen möchten.

Die Schwachstellen, die bei einer Missachtung dieser Prinzipien entstehen, sind in den OWASP Top Ten aufgelistet, einer weithin anerkannte Dokumentation der kritischsten Sicherheitsrisiken für Webanwendungen und andere Unternehmensressourcen. Dennoch gibt es immer wieder Fälle, in denen diese grundlegenden Prinzipien schlichtweg ignoriert wurden. Zur Veranschaulichung möchte ich hier über vier prominente Datenschutzverletzungen berichten, die hätten verhindert werden können, wenn man allgemeine Sicherheitskontrollen und -überwachungen eingeführt hätte, wie sie eine Zero-Trust-Architektur anbietet.

Datenschutzverletzung 1: Credential Stuffing als Hinweis auf die Wiederverwendung von Passwörtern

Infolge des raschen Ausbruchs der globalen Pandemie im Jahr 2020 mussten Unternehmen in aller Welt plötzlich auf Fernarbeit umstellen. Im Zuge dessen stieg der Einsatz von Collaboration-Tools, insbesondere Zoom, die beliebte Plattform für Videokonferenzen. Das Unternehmen berichtet, es habe die Grenze von 300 Million Teilnehmern an Zoom Meetings pro Tag überschritten, während es im Dezember 2019 noch 10 Millionen waren.

Im April 2020 wurden mehr als 500.000 Anmeldedatensätze für Zoom im Darknet zum Verkauf angeboten, die teilweise von Geschäftsanwendern bei renommierten Unternehmen und sogar führenden Finanz- und Bildungsinstitutionen stammten.

Sie werden sich vielleicht fragen, wie diese Anmeldedaten ins Darknet gelangt sind.

Dies erfolgt in zwei Schritten:

Zoom wird kontinuierlich Opfer von Credential-Stuffing-Angriffen (automatisiertes Probieren von Anmeldedaten). Es wird dabei nicht Zoom direkt kompromittiert, sondern es werden gestohlene Anmeldedaten aus früheren Datenschutzverletzungen dazu benutzt, den Anmeldevorgang von Zoom systematisch anzugreifen. Jedes Mal, wenn eine Anmeldung erfolgreich war, fügen die Hacker die gekaperten gültigen Zoom-Daten zu der wachsenden Liste von Anmeldedaten hinzu, die sie im Internet verkaufen können.

Mehrfache Verwendung von Anmeldekombinationen. Eine im Jahr 2018 durchgeführte Forschungsstudie mit 28,8 Millionen Benutzerkonten ergab, dass 52 % der Benutzer ihre Passwörter komplett oder mit geringfügigen Veränderungen wiederverwenden. Hacker wissen das und nehmen diese bekannte Schwachstelle direkt ins Visier.

So vermeiden Sie diese Schwachstelle

Selbst wenn Sie nicht so schnell gewachsen sind wie Zoom, sind Ihre Ressourcen trotzdem der Gefahr von automatisierten Credential-Stuffing-Angriffen ausgesetzt. Eine Stärkung der Passwortrichtlinien kann dazu beitragen, der Wiederverwendung bis zu einem gewissen Grad entgegenzuwirken, aber es ist keine wirklich handfeste Lösung. Sie erzeugt zusätzliche Reibungspunkte, so dass Benutzer Wege finden werden, um die Sicherheitsmaßnahme zu umgehen. Oder noch schlimmer: Es wird sie dazu bringen, Ihrem Leistungsangebot oder Ihrer Anwendung ganz den Rücken zu kehren.

Eine bessere Möglichkeit ist es, diese Schwachstelle mit Zero Trust-Prinzipien anzugehen. Die Verantwortlichkeit liegt hier auch nicht allein bei den Anbietern der Anwendung. Sowohl der Dienstanbieter (wie beispielsweise Zoom) und/oder Unternehmen, die den Dienst für ihre Mitarbeiter nutzen, können eine Multifaktor-Authentifizierung (MFA) verwenden, um eine starke Authentifizierung ihrer Benutzer zu erreichen – optional oder nach Aufforderung. Mit einer MFA ist das offen gelegte Passwort auch bei einer Wiederverwendung für einen Hacker nutzlos. Als besser ausgereifter und adaptiver Ansatz bietet sich die Einrichtung einer Authentifizierungsstelle und der anschließende Einsatz von maschinellem Lernen an, um das Zugriffsverhalten zu analysieren und eine sekundäre Authentifizierung oder Verifizierung nur dann anzufordern, wenn ein anormales Verhalten erkannt wurde.

Datenschutzverletzung 2: Keine Authentifizierung – Unglaublich?

Wie würden Sie sich fühlen, wenn Ihre Kontodaten, Hypothekenauszüge, Steuerunterlagen, Führerscheininformationen und der Verlauf Ihrer Überweisungen praktisch für jeden einfach über einen Browser einsehbar wären?

Genau das ist 2019 bei der First American Financial Corp. geschehen. Der Finanzdienstleister für Versicherungen und Abwicklungen in der Immobilienbranche ließ wegen eines Fehlers in seiner öffentlichen Cloud 885 Millionen Kundendatensätze durchsickern.

Wenn Sie schon einmal ein Haus gekauft haben, wissen Sie, wie viele persönliche und sensible Finanzdaten Sie dort angeben müssen. Wie viele andere Unternehmen dieser Art speichert First American alle diese Daten in der Cloud und stellt sie den Parteien, die an einer bestimmten Immobilientransaktion beteiligt sind, über einen gemeinsamen Dokumentenlink zur Verfügung.

First American verfügte jedoch nicht über die entsprechenden Sicherheitskontrollen, so dass ihre Kundendaten für die Öffentlichkeit buchstäblich frei verfügbar waren. Die Dokumentenlinks, die sie ausgaben, ermöglichten den ungehinderten Zugang zu Datensätzen – ohne jegliche Anforderung einer Validierung oder Verifizierung der Identität und ohne Zugriffskontrollen. Mit dem Dokumentenlink konnte jeder über einen Internetbrowser auf die Datensätze zugreifen.

Und es kam noch schlimmer: Da den Datensätzen bzw. den Transaktionen fortlaufende Nummern zugewiesen wurden, genügte es, die Nummer zu ändern, um Aufzeichnungen und Details über andere Immobilientransaktionen aufzurufen.

So vermeiden Sie diese Schwachstelle

Auf das Versäumnis im Beispiel von First American antwortet das Kernprinzip einer Zero Trust-Architektur: immer identifizieren und authentifizieren Diese Lücke hätte durch die Implementierung einer Authentifizierungsstelle unschwer vermieden werden können.

Eine Authentifizierungsstelle bietet eine konsistente und sichere Methode, mit der Benutzer sich bei der Cloud und anderen Ressourcen anmelden können. Mit einem Angebot vollständig anpassbarer Vorlagen für die Registrierung, Anmeldung und Selfservice-Kontoverwaltung ermöglicht sie eine adaptive Lösung für die Identifizierung und Authentifizierung, die sich wiederum in ein Produkt wie PingAccess integrieren lässt, mit dem eine zentralisierte, dynamische und adaptive Zugriffskontrolle möglich ist.

Datenschutzverletzung 3: Authentifizierung ist nicht gleich Autorisierung

Der United States Postal Service (USPS) führte 2017 seinen Informed visibility service („Dienst für die Sichtbarkeit von Informationen“) ein. Dieser Service ermöglichte das Abrufen von Post, die von den kommerziellen Kunden des US-amerikanischen Postdienstes verschickt wurde. Dies war zwar ein großer Fortschritt für die Digitalisierung, aber die API, die dem Dienst zugrunde lag, enthielt einen Fehler, durch den versehentlich jeder eingeloggte Benutzer fremde Kontodaten aufrufen und in einigen Fällen sogar ändern konnte.

Da die API auch Suchen mit Platzhaltern ermöglichte, gab es auch für Hacking gar keine Notwendigkeit mehr. Im Prinzip konnte jeder die Suche mit einem normalen Browser und mit minimalem Aufwand manipulieren, wie man an den geschätzt 60 Millionen Betroffenen erkennen kann, deren personenbezogene Daten offengelegt wurden.

Gemäß der von KrebsOnSecurity durchgeführten Analyse, wurde bei mindestens ein paar der Datenfelder, wie beispielsweise bei E-Mail-Adressen, ein Schritt mit einer zusätzlichen Validierung angefordert, bevor sie von einer nicht autorisierten Person geändert werden konnten. Dies ist nur sinnvoll, da Großkunden sicher gehen müssen, dass ihre Kontendaten nicht ohne eine Berechtigungsprüfung geändert werden können. Die Sicherheitslücke bestand im Unterlassen einer Zugriffsanforderung, die sichergestellt hätte, dass die Identität hinter der Anfrage über die entsprechenden Rechte für einen Zugriff zum Lesen oder Bearbeiten des Datensatzes verfügt.

Die Verwundbarkeit lässt sich am besten mithilfe des OWASP Top Ten-Dokuments beschreiben als „A5: Durchbrechen der Zugriffskontrolle.“ Dies hätte leicht verhindert werden können, wenn die fragliche API eine Zugriffsüberprüfung durchgeführt hätte, um festzustellen, ob der Antragsteller über ausreichende Berechtigungen verfügt. Die gleiche Zugriffsüberprüfung hätte auch für das Filtern der mit Platzhalter erhaltenen Suchergebnisse verwendet werden können.

Dieses Beispiel unterstreicht ein weiteres primäres Prinzip von Zero Trust: Die Berechtigungen und die Risikostufe eines einzelnen Benutzers muss im Moment der Zugriffsanfrage überprüft werden. Wir bezeichnen dies als einen Abgleich des Vertrauens (das bei der Authentifizierung geschaffenen wird) mit dem Zugriffsrisiko.

Da die USPS immerhin eine Authentifizierung für den Zugriff über die API verlangte, ist sie geringfügig besser davongekommen als First American. Unglücklicherweise, werden Authentifizierung und Autorisierung häufig fälschlicherweise gleichgesetzt, was nicht selten zu Datenschutzverletzungen wie der soeben erwähnten führt, bei der die Folgen nicht absehbar sind.

So vermeiden Sie diese Schwachstelle

Sie können dieser Art von Verwundbarkeit vorbeugen, indem alle Ihre Entwickler Berechtigungsprüfungen für einzelne APIs implementieren. Viele Unternehmen ziehen es jedoch vor, die Autorisierung zentral zu verwalten und einzubinden.

Mit der Lösung Adaptive Zugriffssicherheit von Ping nutzen diese Unternehmen eine Kombination aus mittel und fein abgestimmter Autorisierung als Schutz gegen unberechtigten und/oder unbeabsichtigten Zugriff und potenzielle Datengefährdungen. Die Lösung sichert die APIs mithilfe der Durchsetzung einer Berechtigungsprüfung und dem Filtern der Daten, die bei der Anfrage zurückgegeben wurden. Dies erfolgt in Übereinstimmung mit externalisierten Richtlinien für den Datenzugriff, die von Geschäftsanwendern (z.B. von Sicherheits- und Compliance-Experten) über eine grafische Benutzeroberfläche zusammengestellt werden.

Datenschutzverletzung 4: Datenschutzverletzung durch Zuordnungen

Das Element Mensch ist oft das schwächste Glied in der Sicherheitskette von Unternehmen. Eine einfache Phishing-E-Mail kann die Systeme eines ganzen Unternehmens lahmlegen, wenn nicht die richtigen Kontrollen vorhanden sind, um zu verhindern, dass Angreifer mit „Lateral Movement“ weiter vordringen. Wenn diese Datenverstöße Erfolg haben, kann der gewonnene Zugriff dazu genutzt werden, den Angriff über das erste Ziel hinaus auf die Kunden auszudehnen. Unser nächstes Beispiel berichtet von einer Verletzung dieser Art.

Anfang des Jahres 2019 wurde eine große IT-Outsourcing-Firma gehackt, aber ihre Systeme waren wahrscheinlich nicht das eigentliche Ziel. Da sie Anbieter für viele weitere Unternehmen war, deren Vertrauen sie genießt, nutzten die Übeltäter ihren unrechtmäßig erworbenen Zugriff für den Angriff gegen die Kunden dieser Firma.

Die erste Systemverletzung war die Folge einer erfolgreichen Phishing-Aktion gegen die Firmenmitarbeiter, über die sich die Hacker Zugang zu administrativen Zugriffsrechten für die Verwaltung von Kundenkonten verschafften. Es ist anzunehmen, dass die Cyberkriminellen von dort aus Angriffe auf die Kunden des Unternehmens starteten und die Absicht verfolgten, die Namen und Systeme dieser Kunden zu nutzen, um sie durch Betrug mit Einzelhandels- und Geldgeschenkkarten zu bestehlen.

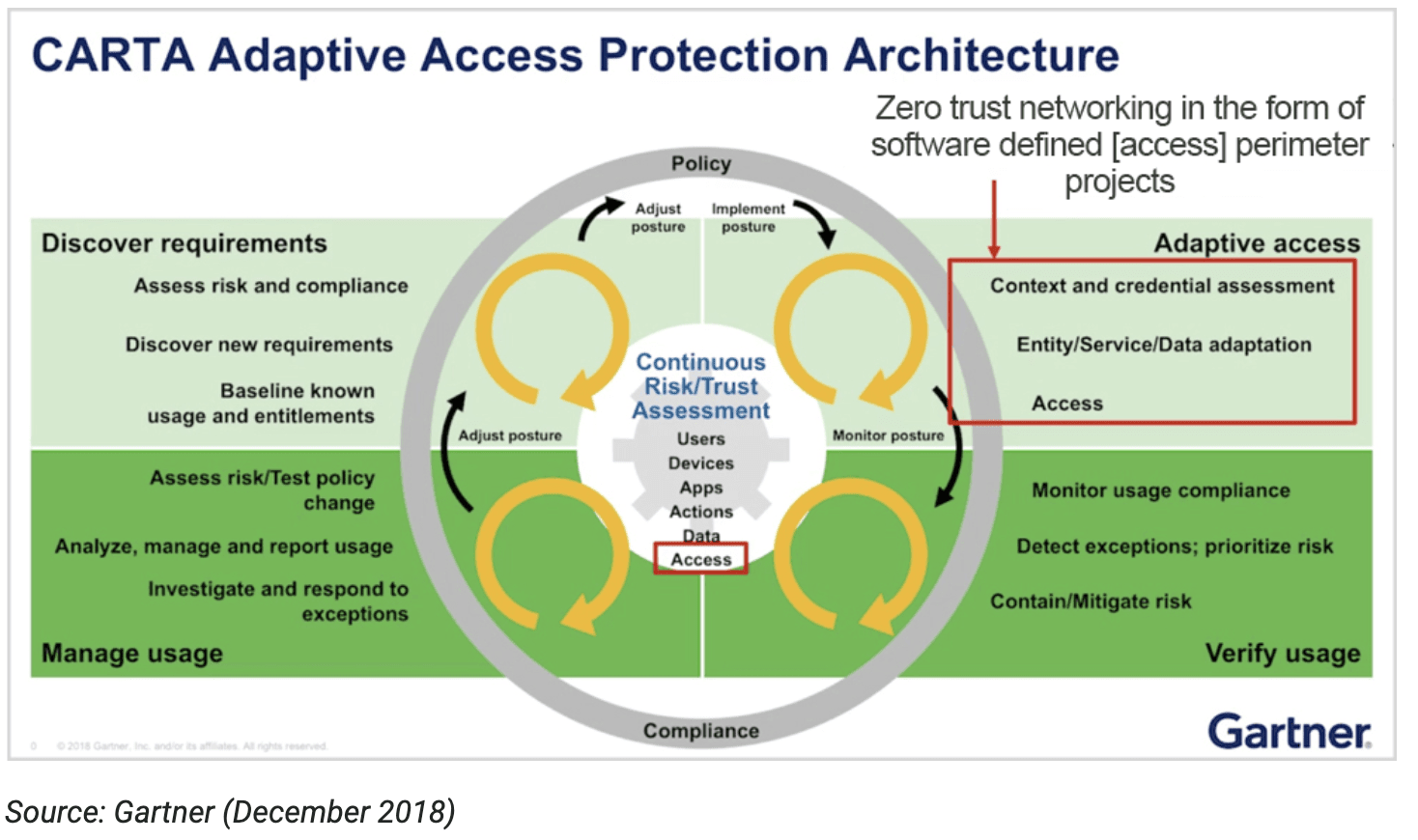

Dieses Beispiel demonstriert die Wichtigkeit eines weiteren Zero Trust-Grundsatzes: Es muss davon ausgegangen werden, dass alle Systeme und Geräte potenziell gefährdet sind. Diese Herangehensweise wird durch das Framework Gartner’s Continuous Adaptive Risk and Trust Assessment (CARTA) befürwortet und als eine fundamentale Sicherheitspraxis für jede Art von Zero Trust-Architektur vorausgesetzt.

So vermeiden Sie diese Schwachstelle

WAngesichts der Annahme, dass alle Systeme jederzeit potenziell gefährdet sind, muss ein anderer und besser durchdachter Ansatz für das Identitäts- und Zugriffsmanagement (IAM) gefunden werden.

Durch die Einbindung der Adaptive Access Security-Lösung auf der Web-, API- und Datenebene können Sie die Signale der internen und externen Systeme nutzen, um die Kontextbedingungen zu ermitteln, die dem Gewähren eines Zugriffs oder auch dem Isolieren eines abnormalen Verhalten zugrunde gelegt werden. Mit einer zentralisierten Lösung für die Zugriffssicherheit, gestützt durch eine umfassende Richtlinien-Engine und einen KI-basierten API-Schutz, können atypische Verhaltensmuster erkannt und überwacht werden.

Anschließend kommt die zusätzliche Schutzebene mit einer adaptiven MFA zum Einsatz, die eine der Schlüsselfunktionen von Workforce360 darstellt, der bewährten Lösung von Ping zur Authentifizierung von Mitarbeitern in Unternehmen. Durch dieses Konzept wird das gesamte System widerstandsfähiger als ihre Einzelkomponenten, da gemeinsame Signale für einen dynamischeren Zugriff sorgen.

Vorbeugen von Datenschutzverletzungen mit Zero Trust

Die digitale Transformation verändert und bereichert unseren geschäftlichen Alltag in vielerlei Hinsicht und hat viele spannende Aspekte. Andererseits vergrößert sie auch die Angriffsfläche für Cyberkriminalität. Bei den Prinzipien von Zero Trust, geht es darum, dass Unternehmen nichts und niemandem mehr trauen können – weder innerhalb noch außerhalb ihres Perimeters – und daher alles und jeden überprüfen müssen, bevor sie Zugang gewähren. Diese Konzepte sind den heutigen Sicherheitsproblemen gewachsen und bieten Ihnen den notwendigen Schutz gegen einen unaufhörlichen Ansturm von Bedrohungen.