Sichern Sie sensible Kundendaten durch fein abgestimmte Zugriffskontrollen ab

Anwendungen Zugang zu personenbezogenen Daten zu gewähren, kann die Nutzererfahrung enorm verbessern. Der ungehinderte Zugriff auf sensible oder regulierte Daten kann jedoch zu einer Verringerung der Sicherheit, zu Compliance-Verletzungen und zum Vertrauensverlust Ihrer Kunden führen. Um ein ausgewogenes Verhältnis zwischen Datenschutz und Präferenzen zu erreichen, implementieren Unternehmen zentralisierte Richtlinien zur Verwaltung des Datenzugriffs, die eine Zustimmung auf der Grundlage von Kundenwünschen ermöglichen.

Eine fein abgestimmte Zugangskontrolle ist ein wichtiger Bestandteil dieses Ansatzes. Die dynamische und externalisierte Berechtigung auf Attributebene hilft Unternehmen, Vorschriften einzuhalten, Zustimmungen durchzusetzen, Zero Trust-Sicherheit und sichere Kundendaten-APIs zu ermöglichen - alle Schlüsselanforderungen, um die Datenschutzerwartungen Ihrer Kunden zu erfüllen.

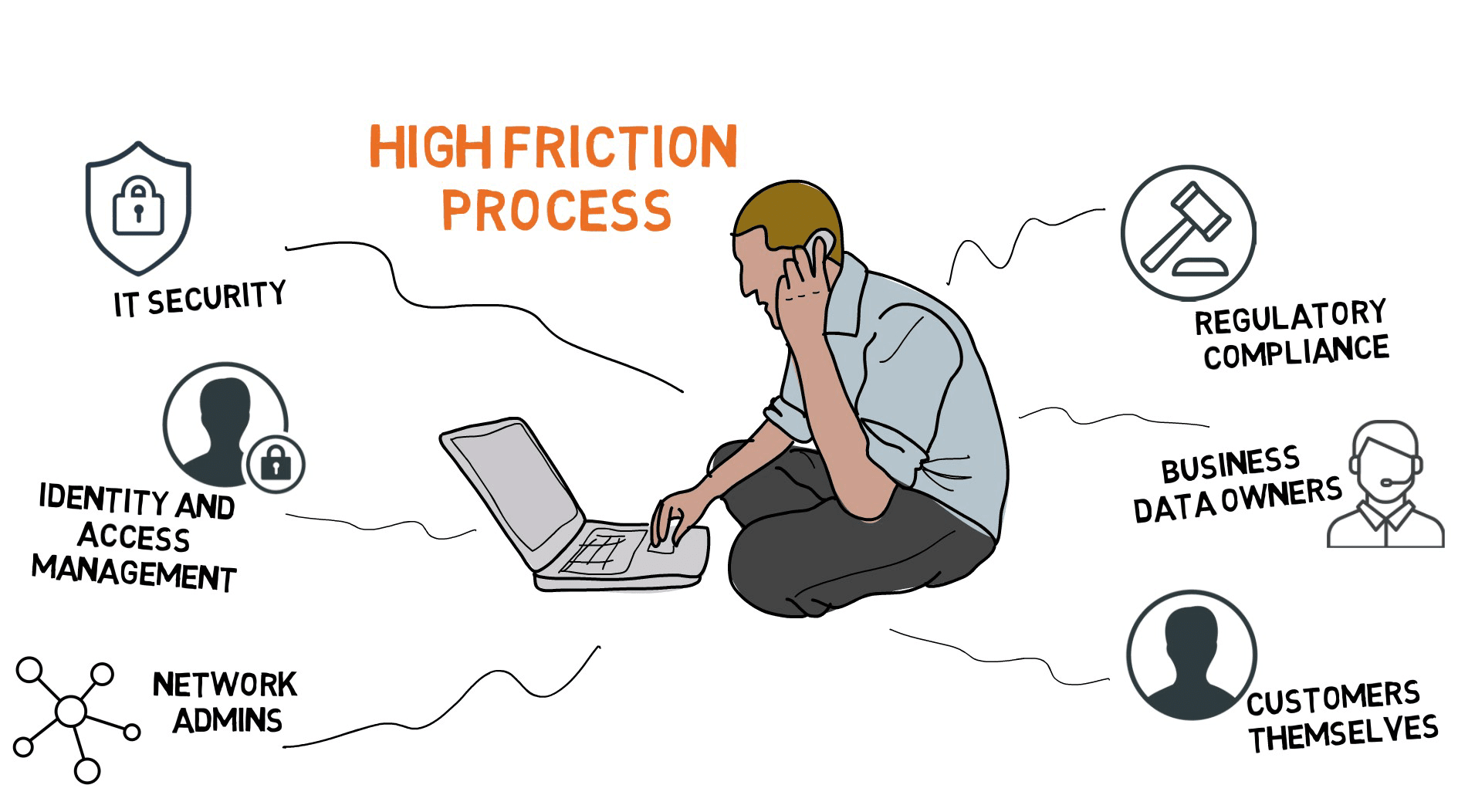

Vier übliche Datenhindernisse für Unternehmen

Es gibt eine Vielzahl von Gründen, warum es schwierig ist, den Zugriff auf Kundendaten zu sichern und zu gewähren. Hier einige der größten Hindernisse, die überwunden werden müssen:

- Daten sind detailliert und komplex.

- Daten sind überall und auf vielfältige Weise zugänglich.

- Man hat es mit mehreren Stakeholdern im Bereich der Datensicherheit zu tun.

- Es ist oft scheinbar unmöglich, alle Anforderungen in Einklang zu bringen.

Daten sind komplex - und überall

Von Natur aus sind Daten vielschichtig, detailliert und umfangreich - sollten wir über Big Data sprechen? Selbst wenn Ihre Kundenprofile bereits in einem leistungsstarken, skalierbaren Benutzerverzeichnis konsolidiert sind, wird es in Ihrem Unternehmen immer nicht-profilierte, benutzerbezogene Daten in isolierten Datenspeichern geben. Es wird auf vielfältige Weise von allen Arten von Clients, Anwendern, Anwendungen, Mikroservices und APIs über alle Arten von Abruf- und Zugriffsmechanismen einschließlich LDAP, RDBMS, NoSQL, Microservices und APIs darauf zugegriffen.

Verschiedene Stakeholder haben unterschiedliche Anforderungen

Jeder scheint zu glauben, dass er im Hinblick auf den Schutz anwenderbezogener Daten ein Mitspracherecht hat: Compliance-Experten, sowie interne Marketing-Analysten, die Daten sammeln, IAM, Sicherheit, Netzwerkadministratoren und sogar die Kunden selbst (weil wir alle davon ausgehen, dass wir unsere eigenen Daten besitzen). Niemand konsolidiert jedoch alle diese Stakeholder und findet eine geeignete Lösung für die Zusammenarbeit bei der Frage, welche fein abgestimmten Richtlinien für den Datenzugriff erforderlich sind.

Heute liegt es bei den Entwicklern, Datensicherheitsinformationen zu sammeln, Anforderungen abzugleichen und Richtlinien zu kodieren, zu testen und zu validieren. Währenddessen werden alle Ihre Stakeholder ungeduldig und verärgert, weil sie keinen Einblick in andere Anforderungen der Stakeholder haben.

Geschäftsinitiativen rund um den fein abgestimmten Kundendatenzugriff

Dieser reibungsintensive Prozess und die Belastung von API-Entwicklern und Datenbankadministratoren allein mag für ein Unternehmen Grund genug sein, zu handeln. Es gibt jedoch viele verschiedene Geschäftsinitiativen, die ebenfalls eine Rolle spielen, darunter:

- Durchsetzung von Datenschutzpräferenzen; Einwilligung zu Kundendaten

- Einhaltung der Kundendatenschutzbestimmungen (z.B. GDPR, CCPA, usw.)

- Aktivieren der Zero Trust Datensicherheit (Zugriffskontrollen auf Attribut-Ebene)

- Schutz von Kundendaten, auf die Dritte über offene Unternehmens-APIs zugreifen können.

Um diese Initiativen voranzutreiben, setzen Unternehmen auf fein abgestimmte Lösungen zur Berechtigung von Kundendaten.

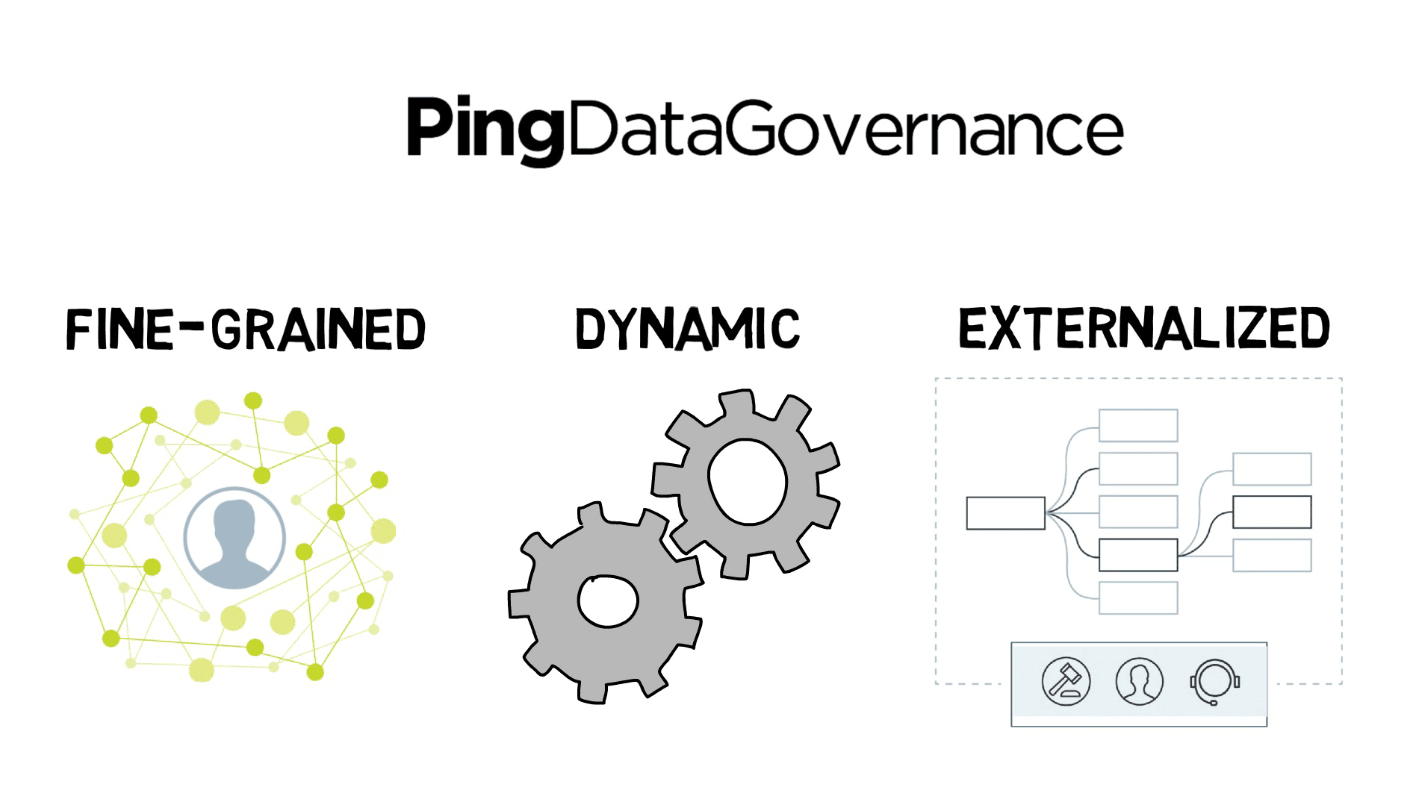

Lernen Sie PingAuthorize kennen

Als Teil der Ping Intelligent Identity Platform ist PingAuthorize ein Identity- und Access-Managementsystem, das den sicheren Zugriff auf der Datenebene unterstützt. Betrachten Sie es als ein zentrales Bedienfeld für die Datenautorisierung in Ihrem gesamten Unternehmen. Es handelt sich um eine fein abgestufte Datenzugriffsrichtlinie, die Sie bei der Überwindung der vier häufigsten Hindernisse rund um Daten unterstützt und eine Vielzahl von Geschäftsinitiativen ermöglicht, die auf die Notwendigkeit von Zugriffskontrollen für Kundendaten hinweisen.

Neue Funktionen

In unserem neuesten Release sind wichtige Funktionen wie eine fein abgestimmte erechtigungsrichtlinien-Engine, eine grafische Benutzeroberfläche (GUI) und flexible Bereitstellungsoptionen enthalten.

- Fein abgestimmte Berechtigungsrichtlinien-Engine: Unterstützt den Grossteil der Geschäftsinitiativen zur Sicherung des Zugriffs auf Kundendaten in Ihrem Unternehmen.

- Flexibilität des GUI und bei der Bereitstellung: Unterstützt Sie bei der Implementierung fein abgestimmter Zugriffskontrollen im Rahmen von Datenhindernissen, mit denen Sie konfrontiert werden.

Die Hauptvorteile von PingAuthorize für Ihr Unternehmen bestehen darin, dass es Folgendes ermöglicht:

- Fein abgestimmte Berechtigung

- Dynamische Berechtigung

- Externalisierte Berechtigung

Lassen Sie uns einen genaueren Blick darauf werfen, was wir unter fein abgestimmter, dynamischer und externalisierter Datenberechtigung verstehen und welche Vorteile sie Ihrem Unternehmen bietet.

Was ist fein abgestimmte Berechtigung?

Fein abgestimmte Datenberechtigung

PingAuthorize ermöglicht die Verwaltung und Implementierung der Berechtigungsrichtlinien auf Attributebene für Zustimmungen, den Datenschutz der Verbraucher und interne Datenschutzkontrollen. Es kann eine Datenanforderung freigeben, blockieren, filtern oder verschleieren und die jeweilige Reaktion einschränken und nur berechtigte und anwenderbezogene Datenattribute freigeben, anstatt lediglich alles bzgl. eines Anwenders freizugeben oder zu blockieren. Das Filtern und Verschleiern hat einen hohen Stellenwert - PingAuthorize ändert tatsächlich den Inhalt der Antwort, anstatt lediglich zu bestimmen, ob die Anfrage freigegeben werden soll. Die Fähigkeit, Daten aus vielen verschiedenen Arten von Quellen zu extrahieren und dynamisch zu modifizieren, ohne dafür Code zu schreiben, ist ziemlich leistungsstark.

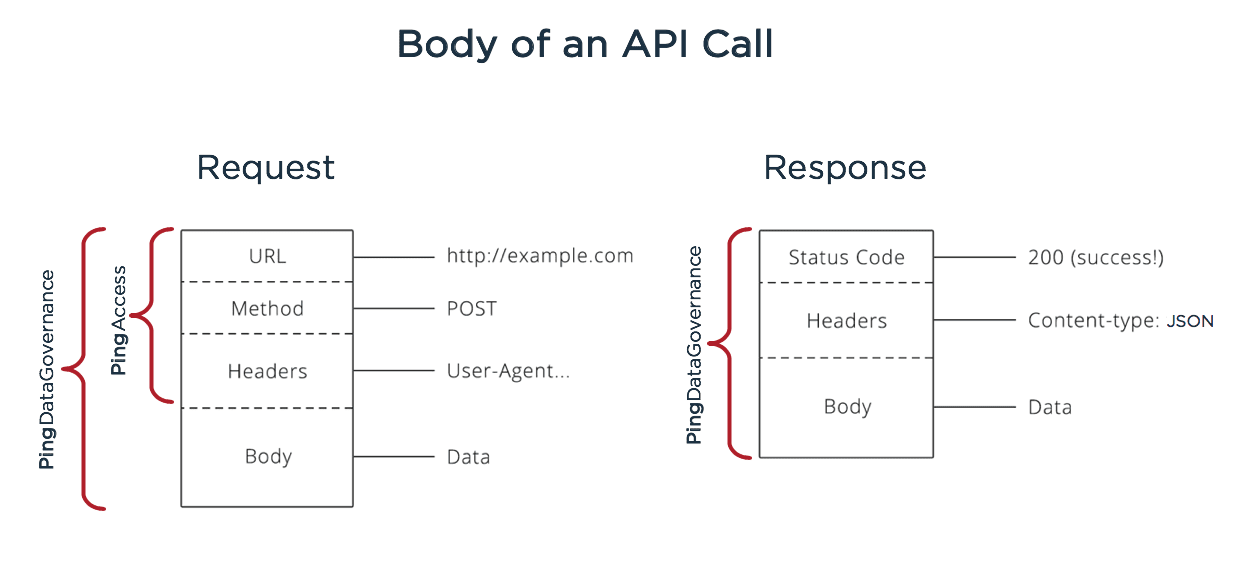

PingAuthorize ermöglicht Richtlinien für den Inhalt eines API-Aufrufs

API-Aufrufe umfassen sowohl eine Anfrage als auch eine Reaktion, und jeder einzelne verfügt über einen Inhalt. PingAccess, sowie andere Ressourcenserverkomponenten, die als API-Gateway fungieren, können auch API-Berechtigungen implementieren, jedoch nicht bis auf Inhaltsebene. Bei API-Aufrufen können fein abgestimmte Berechtigungsrichtlinien auf Inhaltsebene die Handlungsreichweite eines Anwenders in einem ansonsten berechtigten API-Aufruf einschränken (z.B. wenn er eine Zahlung freigibt, die einen bestimmten Maximalwert überschreitet, ein hohes Volumen an Dateneinträgen ändert, usw.). Bei API-Aufrufen werden ausgehende Daten anhand von Richtlinien- und Einwilligungsaufzeichnungen auf unberechtigte, unbeabsichtigte, sensible oder eingeschränkte Daten geprüft, die vor der Freigabe an den Kunden dynamisch geändert oder entfernt werden sollten.

Wie hilft eine fein abgestimmte Datenberechtigung

Unternehmen wenden sich an Ping Identity, um Hilfe bei der Datenzugriffskontrolle für sehr unterschiedliche Geschäftsinitiativenzu erhalten.

Kurze Frage:

Welche Geschäftsinitiative veranlasst Sie derzeit dazu, sich mit dem fein abgestimmten Kundendatenzugriff zu beschäftigen?

A. Durchsetzung von Datenschutzpräferenzen & Einwilligung der Kundendaten

B. Einhaltung der Kundendatenschutzbestimmungen (wie z.B., GDPR, CCPA, etc.)

C. Aktivierung der Zero Trust-Sicherheit (Zugriffskontrollen auf Attributebene)

D. Schutz von Kundendaten, auf die Dritte über offene Unternehmens-APIs zugreifen können.

Ich schlage vor, dass Sie spezifisch zu den Geschäftsinitiativen (A, B, C oder D) blättern, die für Sie wichtig sind. Es liegt eine gewisse Überschneidung vor, da sie alle auf die Notwendigkeit eines fein abgestimmten Zugriffs auf Kundendaten hinweisen. Es handelt sich jedoch meist um separate Geschäftsinitiativen, die Sie möglicherweise nicht alle als relevant betrachten.

A. Datenschutzpräferenzen der Kunden; Durchsetzen von Consent

Anscheinend werden wir alle ein wenig misstrauisch, wenn es darum geht, dass Unternehmen Daten über uns verfolgen und diese für wer weiß was verwenden. Technisch gesehen, sollte es sich um Daten handeln, die sich auf Sie beziehen, so sind sie der offizielle Besitzer und sollten Rechte haben, bzgl. auf das, was gesammelt wird und wie es angewendet wird. Auch wenn dies nicht gesetzlich vorgeschrieben ist, gleichen viele Unternehmen Datenschutz und Personalisierung aus indem sie eine benutzergesteuerte Einwilligung als Mechanismus zum Aufbau von Vertrauen seitens der Verbraucher bereitstellen.

Bei so vielen anwenderbezogenen Daten - wie Benutzerprofile, Transaktionen und Browserverhalten - ist es eine Sache, eine einfache Benutzeroberfläche bereitzustellen, um Kunden zu sammeln und ihnen zu ermöglichen, den Zugriff auf ihre gemeinsamen oder verwendeten Daten zu verwalten und zu widerrufen. Es ist wiederum eine ganz andere Sache, an den Stellen, an denen Kundendaten angefordert werden, Einwilligungen einholen und durchsetzen zu können. Die Daten befinden sich überall und es wird an vielen verschiedenen Stellen auf sie zugegriffen; daher es ist wichtig, eine Durchsetzungsstelle zu haben, die all diese Möglichkeiten abdecken kann.

Wie PingAuthorize Sie bei Datenschutzeinstellungen und -zustimmungen unterstützt

Zentralisierte, fein abgestufte Datenberechtigungsrichtlinien können eine delegierte Zustimmung zum Datenzugriff, zur Präferenzabfrage und zur Durchsetzung von Datenzugriffsentscheidungen nach Kundenwunsch ermöglichen, und zwar überall dort, wo die Daten gespeichert oder abgerufen werden.

B. Die Einhaltung der gesetzlichen Bestimmungen der Datenschutzgesetze für Verbraucher

Infolge von Datenschutzverletzungen überlassen viele Aufsichtsbehörden den Datenschutz der Verbraucher nicht mehr den Unternehmen. Weltweit stellt ein Patchwork von Datenschutzbestimmungen komplexe Anforderungen an den Datenschutz und die Datenrechte der Verbraucher, einschließlich der Transparenz, Zustimmungen und der Möglichkeit, sich für die Datenerhebung und -nutzung an- und abzumelden.

Es gibt verschiedene Arten von Verbraucherschutzbestimmungen mit ähnlichen Motivationen. So sind beispielsweise der California Consumer Privacy Act (das Kalifornische Verbraucherschutzgesetz -CCPA) und die Allgemeine Datenschutzverordnung der EU (GDPR) auf den Datenschutz der Verbraucher ausgerichtet und erfordern eine Zustimmung. Die überarbeitete EU-Zahlungsdienstrichtlinie (PSD2) und das australische Verbraucherdatenrecht (Consumer Data Right - CDR) erfordern beide eine sichere gemeinsame Nutzung von Kundendaten in offenen APIs und geben den Kunden das Recht, ihre eigenen Daten mit Wettbewerbern zu teilen, in der Hoffnung, den Wettbewerb auf dem Markt zu verstärken. In den USA sind der Health Insurance Portability and Accountability Act (das Gesetz bzgl. der Übertragbarkeit und Rechenschaftspflicht von Krankenversicherungen - HIPAA) und der Gramm-Leach-Bliley Act (GLBA), auch bekannt als Financial Services Modernization Act, branchenspezifische Kongressgesetze zum Datenschutz sensibler Kundeninformationen, zusätzlich zu den rein personenbezogenen Daten (PII).

Allen diesen unterschiedlichen Datenschutzbestimmungen, Gesetzen und Richtlinien ist gemeinsam, dass sie sich nicht nur auf Daten beschränken, die sich in einem Benutzerprofil befinden, sondern für alle Arten von vertraulichen Kundendaten gelten. Einige verfügen auch über komplexe Regeln bezüglich des Alters des Bürgers, des Standorts, der Klassifizierung von Daten, der Verträge zwischen Unternehmen, usw.

Wie PingAuthorize Sie bei den Datenschutzbestimmungen unterstützt

Fein abgestufte Berechtigungsrichtlinien können die Einhaltung neuer und sich ändernder Verbraucher-Datenschutzgesetze durchsetzen und bedürfen oft der Zustimmung. Anhand der GUI können nicht-technische Anwender in Compliance-Funktionen in flexibler Weise Richtlinien erstellen und durchsetzen, um Anforderungen zu erfüllen und gleichzeitig zukünftige Gesetze einzuhalten.

Zero Trust (d.h., Zugriffskontrollen auf Attributebene).

Viele Unternehmen sind bestrebt, Zugriffsregeln auf Attributebene für Daten zu implementieren. Einige abonnieren sogar ein Zero Trust, ein IT-Sicherheitsmodell. Streben Sie an, das Prinzip des "Zugriffs-mit-den-geringsten Rechten" umzusetzen? Wenn ja, übernehmen Sie möglicherweise eine Zero Trust Einstellung, ohne sich dessen bewusst zu sein. Bei Zero Trust geht es um eine strenge Überprüfung aller Anwender, die versuchen, auf Ressourcen zuzugreifen, unabhängig davon, ob sie sich im Netzwerk befinden oder eine Remote-Verbindung herstellen. Stattdessen unterteilen IT-Sicherheitsmikrosegmente den Sicherheitsperimeter in kleinere Bereiche für eine detailliertere Zugriffskontrolle auf attributiver Basis.

Wie PingAuthorize mit Zero Trust für Daten unterstützt

Betrachten Sie fein abgestimmte Berechtigungsrichtlinien als "Mikroperimeter" um Kundendatenattribute herum. Sie können Richtlinien für jeden Anforderer/Client oder jede Art von Benutzerdaten einrichten und sogar Risikobewertungen und Daten in Quellen außerhalb dessen verwenden, was in einem Zugriffstoken enthalten ist, um Echtzeit-Berechtigungsentscheidungen zu treffen, so dass nur Daten, die benötigt und freigegeben werden, zulässig sind.

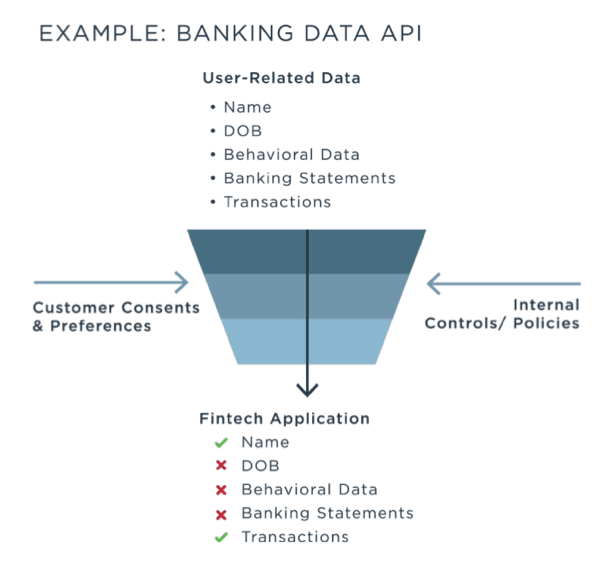

D. Die Delegierte Berechtigung für Kundendaten-APIs (z.B. Open Banking, Open Business)

Unternehmen aller Industriebranchen erstellen offene APIs für eine bessere Integration mit Partnern und anderen Drittanbietern. Wir nennen diesen Trend gerne "Open Business". Einige APIs ermöglichen es Kunden, ihre eigenen Daten mit einer Anwendung oder einem Dienst eines Drittanbieters zu teilen und darauf zuzugreifen. Das bedeutet, dass die APIs viele sensible Kundendaten mit vielen komplexen Regeln enthalten, bzgl. wer was sehen oder tun darf.

Der Anwendungsfall, der möglicherweise der erste ist, der mir in den Sinn kommt, ist die Finanzindustrie, in der der Begriff “Open Banking” Grossbritannien nicht nur in Bezug auf eine benannte Bestimmung, sondern auch als globale Bewegung verwendet wird. Überall auf der Welt, ob gesetzlich vorgeschrieben oder nicht, entscheiden sich Finanzinstitute für die Bereitstellung von Kundenkonto-APIs. Wenn also eine Bank von einem Datenaggregator (z.B. Mint.com) eine Anfrage erhält, über die API auf die Daten eines bestimmten Kunden zuzugreifen, ist es wichtig, sicherzustellen, dass wirklich ihr Bankkunde auf der anderen Seite ist und dass der Kunde damit einverstanden ist, dass diese Daten an die Drittanbieter-App weitergegeben werden.

Wie PingAuthorize Kundendaten in APIs sichert

Die API-Sicherheit erfordert eine detaillierte Berechtigung für API-Aufgaben und Zugriffskontrollen auf API-Daten. Die Berechtigungsrichtlinien des PingAuthorize passen direkt in einen sicheren API-Zugriffsablauf, um komplexe Regeln und die Zustimmung des Kunden zu überprüfen und durchzusetzen, um damit zu beginnen, sensible Kundendaten mit Dritten in APIs zu teilen, fortzusetzen oder zu widerrufen.

Was ist die Dynamische Berechtigung?

Dynamische Berechtigung für Daten

Die Daten wachsen ständig, mit häufigen Aktualisierungen, und verschiedene Stakeholder wie Kunden und Regulierungsbehörden ändern ständig ihre Präferenzen und Regeln. Daher ist es wichtig, sich nicht nur auf statische Token-Ansprüche zu verlassen, um Autorisierungsentscheidungen über Datenattribute zu treffen. Die dynamische Berechtigung mit attributbasierter Zugriffskontrolle (ABAC) kann Echtzeitinformationen außerhalb eines Zugriffstokens als Teil der Richtlinie integrieren.

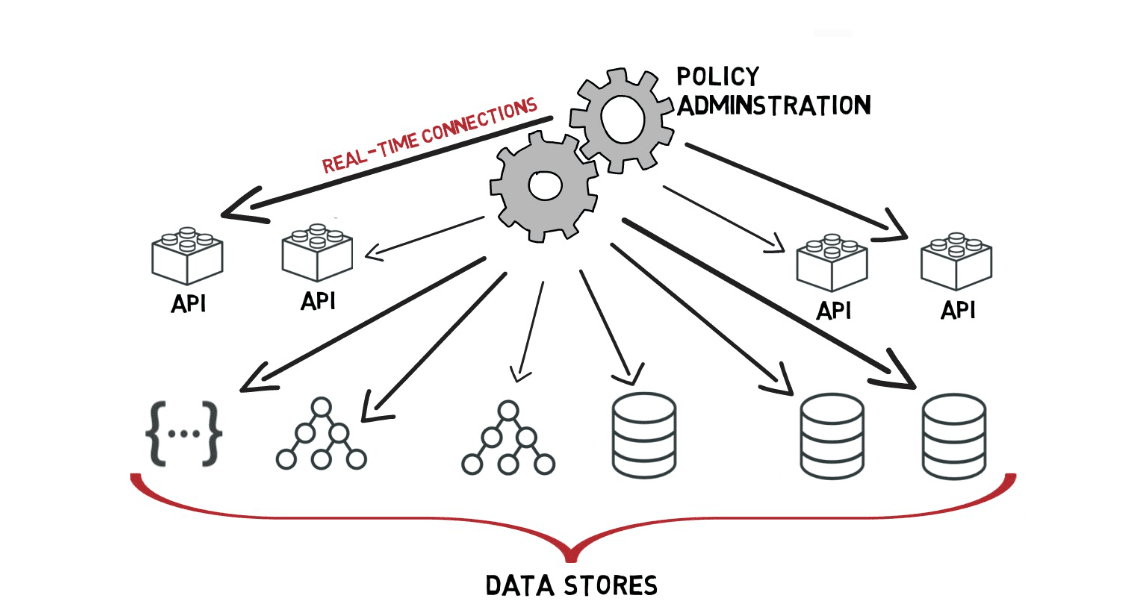

Dynamische Berechtigungsrichtlinien können auf jeder beliebigen Grundlage basieren: Jeglicher Zustand, Attribut, Token-Anspruch, Datenquelle, etc. Der Trust Framework Bereich der GUI ist eine Schnittstelle für IT-Administratoren, um Live-Verbindungen zu REST-, LDAP- und RDBMS-Attributquellen einzurichten (z.B. Risikobewertung, Datenschutzpräferenzen, Zustand, Beziehungen usw.), in Ihrem gesamten Unternehmen. Wo immer Sie über eine Information oder Daten verfügen, die Sie als Richtlinienattribut verwenden möchten, verlinken Sie diese im Trust Framework; dies ist eine ausgezeichnete Stelle, um einen Überblick über Risiko-Erkennungssysteme von Drittanbietern zu erhalten.

Wie die dynamische Berechtigung hilft

Anstatt statische Kopien von Datenattributen zu speichern, die sich dank Echtzeit-Datenverbindungen möglicherweise soeben geändert haben, ändert sich bei Attributsänderungen auch das Ergebnis der Richtlinie. Wenn ein Benutzer beispielsweise den Datenzugriff für die XYZ Company widerruft, ändert sich das Einwilligungsprotokoll und das Ergebnis der Datenanfrage von XYZ ist anders (es ist gesperrt), es erforderte jedoch keine Änderung der Richtlinie.

Wenn Daten und Informationen im gesamten Unternehmen gespeichert sind, kann es schwierig werden, alle wichtigen Attribute zur Laufzeit zusammenzuführen, sodass sie als Attribute in dynamischen Berechtigungsrichtlinien verwendet werden können. Der Trust Framework Abschnitt der GUI stellt Echtzeitverbindungen zu strukturierten Daten in Ihrem Unternehmen her, so dass Sie diese in einer ABAC-Richtlinie verwenden können um eine dynamische Berechtigung zu erlangen.

Was ist Externalisierte Berechtigung?

Die Externalisierte Berechtigung für Daten

Die Richtlinienverwaltung muss im Rahmen der Zusammenarbeit zwischen nicht-technischen geschäftlichen Anwendern erfolgen. PingAuthorize bietet Transparenz und Kontrolle anhand eines zentralen, einzigen Visiers für Daten, der den gesamten Prozess der Erstellung, Prüfung und Bereitstellung von Richtlinien organisiert. Beim Richtlinienbereich des GUI handelt es sich um eine zentrale Stelle, an dem Stakeholder Datenattribute aus dem Abschnitt Trust Framework per Drag & Drop in einen kollaborativen, visuellen Richtlinienentscheidungsbaum ziehen und ablegen können.

Wie die Externalisierte Berechtigung hilft

Die große, fein abgestimmte Leistung bedeutet eine große Verantwortung. Die GUI verteilt diese Verantwortung und löst viele der Probleme bei der Durchführung, Verwaltung und Operationalisierung von fein abgestimmten Zugriffskontrollen in einem gesamtem Unternehmen. Dank der grafischen Drag & Drop-Oberfläche wird die Erstellung von Richtlinien vom Code in die Hände der geschäftlichen Anwender abstrahiert, und die Last der Durchsetzung von Zugriffskontrollen liegt nicht mehr nur bei den Entwicklern. Dies hilft, die Datenhürden im Umgang mit verschiedenen Stakeholdern zu überwinden und die Anforderungen in Einklang zu bringen. Es bietet zudem noch einen Vorteil - die Entwickler müssen keine Richtlinien mehr kodieren, was Reibungen und lange Entwicklungszyklen reduziert.

Granulare Zugangskontrolle für Datenspeicher und APIs

Einsatz dort, wo es darauf ankommt

Es gibt zwei Schlüsselstellen, an denen Daten in die Datensicherheit einbezogen werden:

- Die Daten, die in einer ABAC-Richtlinie verwendet werden

- Die geschützten Daten

Wir haben bereits erwähnt, wie die Trust Framework-Schnittstelle es Ihnen ermöglicht, sich an Datenquellen zu binden, die als Richtlinienattribute verwendet werden. Aber wie regeln Sie, welche Daten von PingAuthorize geschützt werden?

Da Daten und Informationen im gesamten Unternehmen gespeichert sind, ist es schwierig, ihren Schutz ohne einen einzigen Zugangspunkt zu verwalten. Die Lösung besteht darin, wie und wo PingAuthorize eingesetzt wird. Sie setzen PingAuthorize vor den Ressourcen und Daten ein, auf die Sie seine Zugriffskontrollrichtlinien anwenden möchten.

PingAuthorize bietet eine API-Schutzschicht, entweder als Proxy oder Sideband mit bestehenden JSON-APIs, oder als SCIM REST-API-Schicht vor Ihren Datenspeichern. Sobald Sie also eine Inventur durchgeführt und herausgefunden haben, wo sich alle zu schützenden Daten befinden, setzen Sie es auf den Zugriffsstellen für alle Datenspeicher und APIs ein.

Der Datenaustausch mit Dritten wird in einem digitalen Ökosystem immer häufiger, was bedeutet, dass immer mehr Daten über APIs abgerufen werden. Aber nicht alle Anbieter von Datenberechtigungen sind imstande, eine Lösung auf der API-Ebene bereitzustellen. Die Einrichtung von Datenzugriffskontrollen auf der API-Ebene ist näher am Ort und der Art und Weise, wie die Daten tatsächlich konsumiert werden. Durch den Einsatz von PingAuthorize auf Ihren bestehenden APIs können Datensicherheitsrichtlinien "den Wald vor lauter Bäume sehen", da die API-Gateway-Schicht bereits Datenquellen kombiniert.

Zusätzliche Anwendungsfälle

Wir haben viel darüber gesprochen, wie PingAuthorize cdazu beitragen kann, den Zugriff auf Kundendaten zu sichern. Wir möchten jedoch hervorheben, dass es sich nicht nur um Kundendaten handelt, sondern auch um anwenderbezogene Daten, wie z.B. Mitarbeiter, Partner, etc. Tatsächlich ist es nicht nur auf anwenderbezogene Daten beschränkt - es kann auch auf beliebige strukturierte Daten angewendet werden. Und seine Fähigkeiten gehen sogar über seinen Namen hinaus, da es einen Anwendungsfall gibt, der überhaupt nicht unbedingt datenbezogen sein muss. Es kann eine fein abgestimmte Berechtigung für API-Kontrollen ermöglichen, die nichts mit Daten zu tun haben, wie z.B. das Einleiten einer Zahlung oder das Auslösen eines Systemwechsels.

Sehen Sie sich dieses Video um zu erfahren, wie PingAuthorize hilft

Unternehmen benötigen fein abgestimmte Datenzugriffskontrollen zur Einhaltung der Datenschutzgesetze, um das Risiko und die Auswirkungen der Gefährdung oder die Verletzung von Verbraucherdaten zu minimieren und die Erwartungen der Anwender an Datenrechte, Zustimmungen und Datenschutzpräferenzen zu erfüllen. Der Schutz sensibler, personenbezogener Daten erfordert fein abgestimmte, dynamische und externalisierte Berechtigungsfunktionen, die dort eingesetzt werden können, wo es darauf ankommt.

Sehen Sie sich dieses ~3-minütige Video an, um zu erfahren, wie Unternehmen attributbasierte Zugriffskontrollen, die Einhaltung gesetzlicher Vorschriften, Zero Trust-Sicherheit, Datenschutz und die Durchsetzung von Zustimmungen mit PingAuthorize erfolgreich umsetzen.