Sécurité complète des accès

PingAccess est une solution centralisée de sécurité des accès doté d’un moteur de politiques complet. Il sécurise les accès aux applications et aux API jusqu’au niveau de l’URL, et garantit que seuls les utilisateurs autorisés peuvent accéder aux ressources dont ils ont besoin.

lire la fiche produit

Gestion des Accès de Nouvelle Génération

pour l’Entreprise Digitale

- Une autorisation sécurisée

PingAccess procure le confort de savoir que seuls les bons utilisateurs peuvent accéder à des ressources sensibles. Un moteur de règles complet vérifie que ceux qui font une demande d’accès disposent des permissions appropriées, il vérifie aussi le contexte utilisateur et l’emplacement du terminal utilisé pour accéder aux applications, jusqu’au niveau de l’URL. Pour ce qui est des API, des règles peuvent être appliquées pour ne pas autoriser des utilisateurs à réaliser certaines transactions HTTP dans des contextes non sûrs, par exemple des administrateurs utilisant « SUPPRIMER » en dehors du réseau d’entreprise.

- Des règles basées sur le contexte

En appliquant des règles basées sur le contexte, PingAccess peut vérifier l’identité de l’utilisateur à travers des ressources spécifiques, en évaluant diverses méthodes et circonstances de la demande d’accès faite par l’utilisateur. Les ABAC, RBAC, les niveaux d’authentification, les adresses IP, les attributs des sessions web et les attributs et objectifs OAuth peuvent être utilisés pour approuver ou refuser l’accès à des ressources sensibles. PingAcess s’intègre également avec les fournisseurs tiers s’appuyant sur l’intelligence pour détecter les menaces afin d’augmenter les données incluses dans les politiques d’autorisation.

- Une administration centralisée

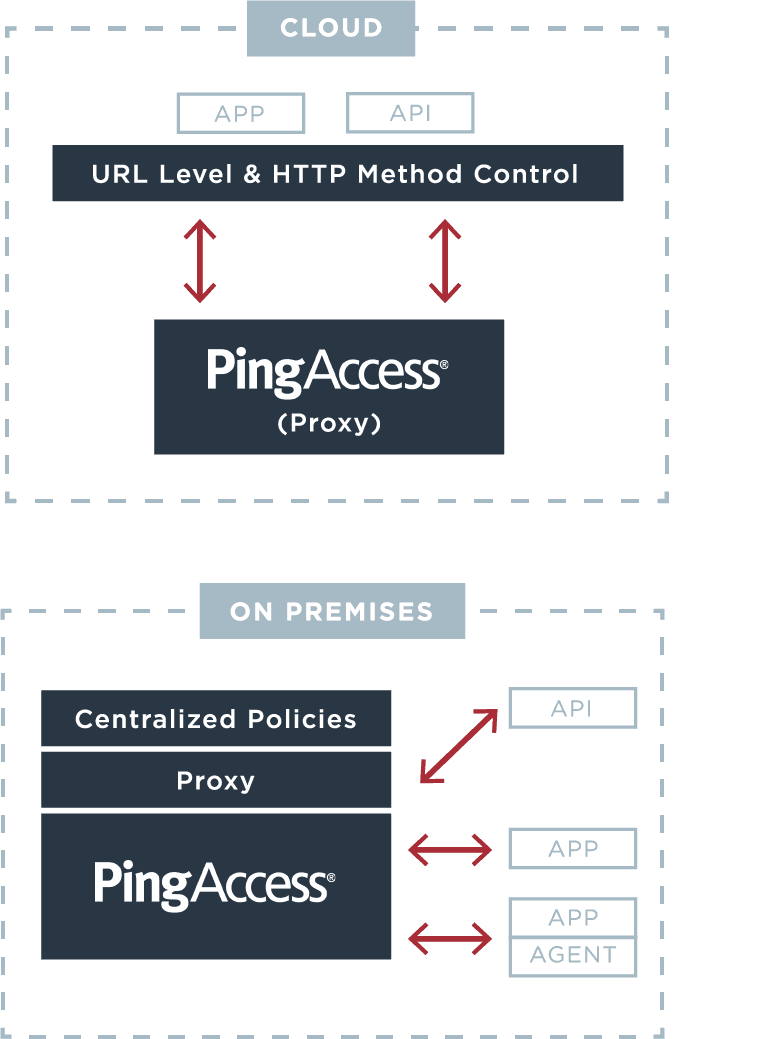

Veille à ce que les règles de sécurité soient correctement appliquées en centralisant le contrôle des accès dans tous les portefeuilles d’applications de l’entreprise dans des environnements informatiques hybrides. À partir d’une seule console, les règles destinées aux applications web, aux API et aux applications « single page » hébergées par n’importe quel domaine peuvent être écrites, gérées et mises à jour.

- Une gestion des sessions centralisée

PingAccess extrait des sessions depuis les applications et les API, en supprimant des sessions le risque d’erreur et les paramètres de sécurité incohérents. Il réduit également le risque d’attaque par des intercepteurs comme des piratages avec des jetons chiffrés prévus pour des applications spécifiques.

- Une autorisation continue

PingAccess valide en permanence des jetons d’authentification avec PingFederate à des intervalles de temps prédéterminés. Si le contexte de l’utilisateur change, ou si un seul processus de déconnexion met un terme à une session d’authentification d’un utilisateur, toutes les sessions d’application prendront immédiatement fin.

Se déploie partout.

Protège tout.

Vous pouvez déployer PingAccess en utilisant des agents, des proxys, une combinaison des deux ; il s’intègre facilement avec vos applications web avec des agents pour Apache, NGNIX, IIS et bien d’autres encore. Quel que soit l’endroit où vos ressources sont hébergées, PingAccess peut également étendre le SSO basé sur les standards et fédéré à toutes les applications utilisant des injections HTTP par l’en-tête, des jetons JWT et la médiation des jetons. Vous pouvez même sécuriser l’accès et étendre le SSO aux applications web sur site avec des stores d’identité cloud tiers tels que Azure AD. Pour en savoir plus sur PingAccess en partenariat avec Azure AD, vous pouvez lire notre livre blanc.

télécharger le livre blancL’automatisation dans un environnement informatique hybride

Vous pouvez déployer PingAccess dans votre propre data center ou sur le cloud de manière à prendre en charge des environnements informatiques hybrides, et vous pouvez créer de la valeur plus rapidement en utilisant les images Docker et la conteneurisation du cloud. Cela procure de la flexibilité aux entreprises qui préfèrent pouvoir contrôler et personnaliser la solution en mettant en place PingAccess en single-tenant sur leur cloud privé, au lieu d’adopter une approche IDaaS multi-tenants.

En savoir plusUne migration facile depuis l’ancien WAM

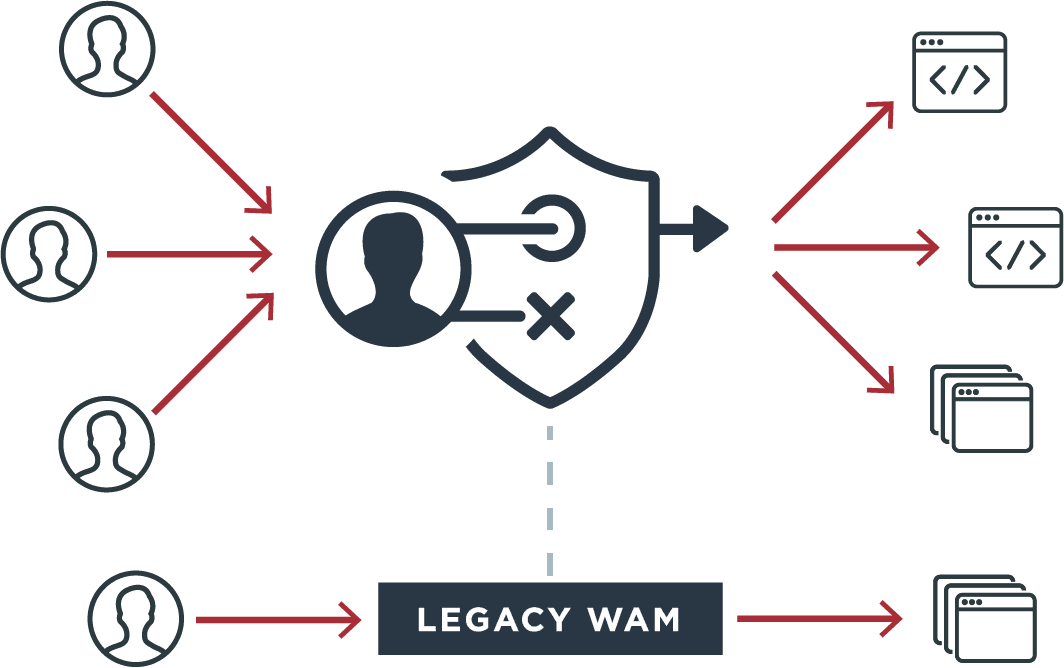

Avec le cloud, les API et les mandats axés sur les mobiles, il est facile de voir à quel point les anciens systèmes de WAM (gestion des accès au web) sont limitatifs. PingAccess fournit une solution moderne et légère qui inclut les outils et l’expertise pour coexister ou migrer depuis votre ancien WAM. Les traducteurs de jetons et les outils de migration des règles rendent cette coexistence possible et évitent les périodes d’interruption. Vous pouvez automatiquement migrer vos anciennes politiques de WAM pour les utiliser sur PingAccess, lequel aide à automatiser la création, l’évaluation et la promotion de règles entre les environnements de développement.

Un contrôle strict des accès aux API

PingAccess fournit une sécurisation fondamentale des API en contrôlant l’accès aux API de votre entreprise, qu’elles soient internes ou destinées au public. Vous pouvez le déployer dans le périmètre d’un réseau protégé entre des applications clients mobiles, de navigation ou basées sur un serveur et des API protégées pour veiller à ce que seuls les utilisateurs ayant les bons attributs puissent obtenir l’accès. PingAccess prend également en charge un contrôle strict des accès aux API, en limitant les utilisateurs à réaliser seulement les transactions autorisées par les objectifs d’autorisation contenus dans leurs jetons d’accès.

télécharger le livre blancEnvie d’adopter une gestion moderne des accès en utilisant PingAccess ?

Lancez-vous dès Aujourd'hui

Découvrez comment Ping peut vous aider à protéger vos employés et améliorer l'expérience de vos clients dans un monde digital en constante évolution.

Démonstration Gratuite

Nous vous remercions ! Veuillez consulter votre boîte email.