Pourquoi FIDO détient la clé de notre avenir sans mot de passe

Les entreprises du monde entier essayent depuis des années de minimiser et de supprimer les mots de passe. La sécurité est une raison évidente, étant donné que les attaques incluant des identifiants volés ou compromis représentent 80 % des failles. La productivité est également un facteur, puisque le temps que vos employés passent chaque jour à saisir, reparamétrer et conserver les mots de passe est perdu et qu’il puise dans les ressources.

Malgré ces préoccupations légitimes, se débarrasser de ces mots de passe a davantage constitué un objectif ambitieux plutôt qu’une réalité pour de nombreuses entreprises, mais cela va changer. L’adoption d’une stratégie sans mot de passe ne requiert plus d’investir massivement, grâce aux avancées sur l’authentification multi-facteurs (MFA) avec la biométrie au niveau des appareils, comme la reconnaissance faciale ou des empreintes digitales, qui constituent des alternatives aux mots de passe. Par ailleurs, de nombreux employés qui connaissent ces technologies en dehors du travail sont conscients de leur rapidité et de leur facilité d’utilisation, et sont de ce fait plus réceptifs à l’idée de les utiliser sur leur lieu de travail.

De plus, l’absence de mot de passe gagne du terrain car les entreprises d’aujourd’hui ont le choix en matière de méthode d’authentification. Il y a des chances que votre organisation ait déjà mis en place un système sans mot de passe, sans que vous ne le sachiez. Voici les principales manières dont vous pouvez mettre en place l’absence de mot de passe (des moins avancées aux plus avancées, en termes de technologie) :

- Moins de logins: utiliser une politique basée sur la durée sur un navigateur ou un appareil afin que vos employés poursuivent sans devoir se reconnecter

- Login sans mot de passe : Des méthodes plus fortes (empreinte digitale, reconnaissance faciale, notification en push, jeton d’authentification, etc.) comme principale méthode d’authentification

- Zero Login :Un scénario sans nom d’utilisateur ni mot de passe, dans lequel l’authentification est réalisée par un cookie stocké sur l’appareil ou le navigateur d’accès

- Login FIDO : la connexion est réalisée par le biais d’un standard ouvert pour les authentifications sans mot de passe conçues pour la confidentialité et être plus largement adoptée

C’est cette dernière méthode (login FIDO) qui est très prometteuse pour envisager un avenir avec moins de mots de passe au niveau international et dans tous les secteurs. Poursuivez votre lecture pour découvrir la raison pour laquelle le standard ouvert FIDO aide à dissiper les problèmes de sécurité et encourager l’adoption par les utilisateurs d’une authentification sans mot de passe.

Les standards ouverts augmentent l’adoption

Le fait que FIDO soit un standard ouvert est important. Les standards ouverts sont des technologies qui ne seront jamais propriétaires ni guidées par le profit d’une seule entité. Cela est particulièrement important pour l’identité, lorsque les entreprises gérant plusieurs cloud et divers environnements informatiques ne souhaitent pas être bloqués par un contrat avec un fournisseur ou une stratégie de produit en particulier. Les standards ouverts procurent de l’indépendance et c’est pour cela que Ping a une histoire ancrée dans l’adoption précoce et la participation à la plupart des comités et organise de standards ouverts d’aujourd’hui.

Les standards ouverts sont également largement adoptés par la communauté de développeurs. Vous avez plus de chances de convaincre vos équipes de développeurs et de DevOps pour adopter des standards ouverts tels que FIDO pour une couverture large contre un protocole d’authentification qui concerne un certain écosystème d’applications. Lorsque les développeurs voient l’impact potentiel d’un standard ouvert, ils ont plus de chances de le découvrir.

Enfin, les standards ouverts évoluent à un rythme bien plus rapide. FIDO Alliance inclut des membres tels que Apple, Google, Visa, Microsoft et bien sûr Ping. Avec ces entreprises qui travaillent ensemble et un programme de certification officiel en place, il y a un véritable effort pour garantir que les applications et appareils futurs soient conformes au FIDO. Ce standard continuera à évoluer pour rendre la vie des clients et des employés plus facile et plus sécurisée.

FIDO : le standard sans mot de passe

FIDO, en qualité d’organisation, n’est pas nouveau. FIDO, qui est l’acronyme de « Fast Identity Online », a été créé en 2013 avec pour mission de développer et de favoriser des standards qui réduiraient la dépendance de notre monde aux mots de passe. Un problème important que FIDO soulève est le manque d’interopérabilité entre les appareils, les applications et les autres ressources pour proposer des expériences sans mot de passe. Le dernier standard FIDO, connu comme FIDO2, est une combinaison du protocole CTAP (Client to Authenticator Protocole) et WebAuthn (Web Authentification) qui peut être officiellement certifié.

La confidentialité est un élément clé de FIDO. Contrairement aux autres scénarios d’authentification, avec FIDO, un fournisseur de services n’accède jamais à vos identifiants de connexion ou aux données biométriques. De plus, votre FIDO ne comporte aucune information personnelle, pas d’inquiétudes donc en cas de vol ou de perte. Si une entreprise est victime d’une faille, les identifiants des employés ou des clients sont protégés et ne peuvent pas être utilisés ailleurs.

Ce qui est unique chez FIDO c’est la cryptographie asymétrique, un mécanisme d’authentification forte qui réduit le risque d’attaques fréquentes (piratage des sessions, attaque de l’intercepteur, hameçonnage, malware, etc.) aboutissant à un vol d’identifiants. FIDO peut profiter de ce mécanisme, car il s’appuie sur l’authentification par le biais d’une clé physique, sur un appareil Android/iPhone ou par jeton d’authentification. Cet appareil doit être enregistré sur un certain site et ces identifiants ne peuvent pas être utilisés ailleurs.

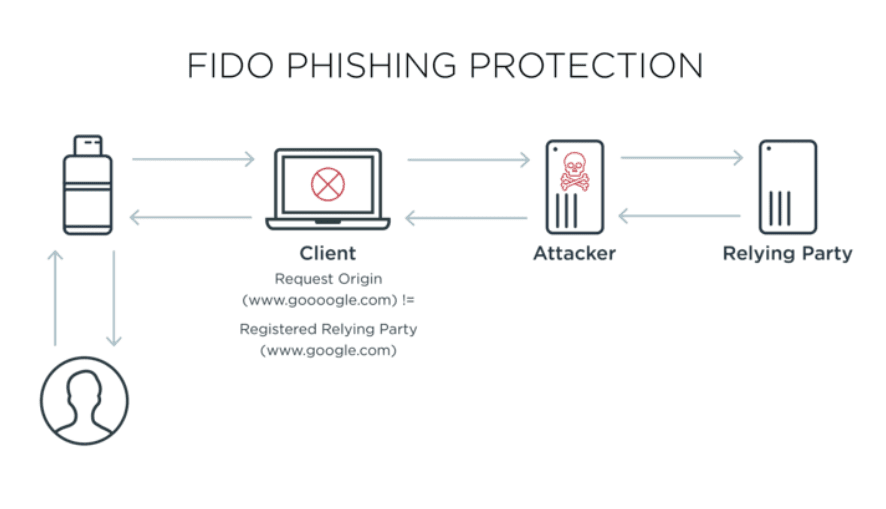

Pour comprendre comment FIDO réduit les risques de sécurité, prenons l’exemple d’un employé qui clique sur un lien dans un e-mail de hameçonnage. Il est orienté vers un site frauduleux créé dans l’intention de récupérer ses identifiants. Toutefois, étant donné que l’authentification est réalisée sur l’appareil ou le jeton d’authentification, l’utilisateur ne devra saisir aucun identifiant. Et, étant donné que ce site n’est pas enregistré sur sa clé FIDO, toute tentative de connexion échouera.

FIDO n’est toutefois pas parfait. Le principal désavantage de FIDO est qu’il exige des étapes supplémentaires pour réaliser l’enregistrement initial. De même, si un appareil ou un jeton FIDO est perdu, un nouveau sera nécessaire pour se réenregistrer sur chaque site. Il est également conseillé aux utilisateurs d’avoir une méthode de sauvegarde pour l’authentification. Ils devront dans le cas contraire contacter le service d’assistance pour vérifier leur identité.

Il est important que les organisations réfléchissent à ces scénarios et envisagent des alternatives faciles pour que les employés aient accès dont ils ont besoin. Vous devez avoir une solution pouvant fonctionner sur plusieurs appareils, authentifiants et jetons d’authentification, tels que YubiKeys. Par exemple, nous avons vu des clients donner des jetons d’authentification à des employés, car ils ne pouvaient pas accéder aux téléphones. Nous avons également vu d’autres clients qui avaient besoin de répondre rapidement au changement vers le télétravail (sans avoir le temps d’acheter et de provisionner des appareils), utiliser l’appli PingID pour que leurs employés puissent faire face à des scénarios BYOD.

Par où commencer

FIDO n’est pas encore omniprésent, mais gagne du terrain. Alors que de plus en plus de produits sont certifiés, votre organisation disposera d’un nombre croissant de cas d’utilisation de FIDO à sa disposition. Intégrer FIDO à vos nouveaux services et applications aidera les utilisateurs à l’adopter et à réduire les inquiétudes liées à la sécurité.

Avec PingZero, l’authentification sans mot de passe qui utilise le standard FIDO, nous vous proposons des options de suppression des mots de passe pour répondre aux besoins de votre entreprise. Ping offre une expérience avancée sans mot de passe, qui inclut des services d’authentification centralisés, un MFA étendu à chaque appli et chaque ressource, ainsi que le FIDO à l’échelle. L’absence de mot de passe est un élément clé pour fournir des expériences numériques fluides et sécurisées. Pour en savoir plus, rendez-vous sur PingZero.