Vier Wege zu fundierten Entscheidungen bei der Authentifizierung von Mitarbeitern

Anfang des Jahres, als weltweit Vorschriften für das Arbeiten von Zuhause in Kraft traten, mussten viele Unternehmen beobachten, wie ihre geschäftigen Büros immer leerer wurden. Bei der Umstellung auf mobiles Arbeiten haben sich die Risse in den traditionellen Netzwerkkonzepten für Unternehmenssicherheit noch vertieft. Sobald ein Unternehmen in der Lage ist, seine Zugangsentscheidungen danach auszurichten, ob sich die Mitarbeiter im Büro befinden oder nicht, braucht es sich nicht länger auf den binären Prozess der Entscheidungsfindung zur Authentifizierung der Belegschaft zu verlassen, wenn alle Mitarbeiter außerhalb des Büros arbeiten.

Damit sichergestellt ist, dass Mitarbeiter auch an entfernten Standorten sicher auf benötigte Ressourcen zugreifen können, entwickeln Unternehmen ihre Sicherheitsstrategien weiter zu einem identitätszentrierten Zero-Trust-Ansatz. Zero Trust basiert auf dem Grundgedanken, dass man niemals vertrauen sondern immer alles überprüfen sollte. Dies bedeutet, dass auch die Sicherheit des Unternehmensnetzwerkes nicht vorausgesetzt werden darf.

Da Benutzer und Geräte immer mobiler und Apps in die Cloud verlagert werden, müssen Sie Ihre Netzwerke unter der Prämisse einrichten, dass sich jeder Einzelne zu beliebiger Zeit im Netz aufhalten kann. Sie verweigern so gesehen den ungehinderten Zugriff auf Unternehmensressourcen, die sich in diesen Netzwerken befinden, und sorgen stattdessen dafür, dass die Identität eines Benutzers vor dem Zugriff auf eine Ressource stets überprüft wird. Um dies zu erreichen, werden die Signale kontinuierlich überwacht, um festzulegen, mit welchem Grad der Gewissheit die Online-Identität der Benutzer überprüft werden muss.

Das Verwenden von Risikosignalen für die adaptive Authentifizierung von Mitarbeitern

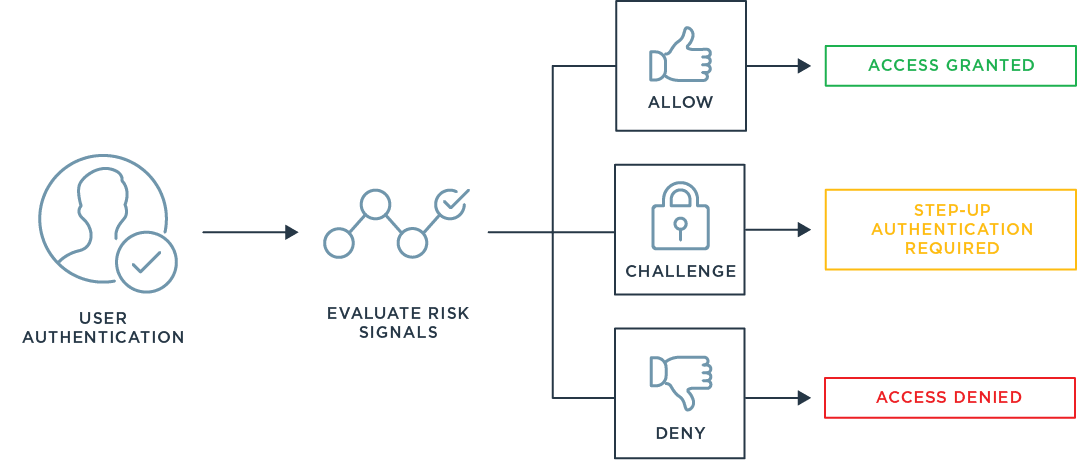

Da der traditionelle Netzwerkperimeter nicht länger ausreicht, um den Zugriff auf Ressourcen zu gewähren, verwenden die Unternehmen Risikosignale, um den Kontext und das Benutzerverhalten zu analysieren und für fundierte Authentifizierungsentscheidungen zu nutzen. Durch das kontinuierliche Zusammentragen kontextbezogener Benutzerdaten im Hintergrund, um die gegebene Risikostufe zu ermitteln, können Sie vor dem Zugriff auf eine Ressource Entscheidungen in Echtzeit in Bezug auf den benötigten Authentifizierungslevel treffen.

Benutzer können je nach Risikostufe folgendermaßen zugeordnet werden:

- Zugriff gewährt

- Eine stärkere Authentifizierungsmethode (oder Hochstufung) ist erforderlich

- Zugriff verweigert

Mit einer adaptiven Authentifizierung haben Sie die Möglichkeit, statt bei jedem Zugriff auf eine Ressource den Benutzer nur dann zu einer erneuten Verifizierung aufzufordern, wenn eine gewisse Risikostufe erkannt wurde. Im Grunde genommen werden die Sicherheitsmaßnahmen dadurch unsichtbar und der Zugriff nahtlos, bis eine Risikostufe erreicht wird, bei der eine zusätzliche Authentifizierung gerechtfertigt ist.

Es gibt immer mehr analysierbare Risikosignale, die für Authentifizierungsentscheidungen relevant sein können. Im Zuge dieser Zunahme können Sie Ihren Sicherheitszustand verbessern und durch den Einsatz intelligenzbasierter Richtlinien, die auf fortschrittlichen Analysen und Machine Learning basieren, auch zuversichtlicher sein, dass die zugreifenden Nutzer auch die sind, für die sie sich ausgeben.

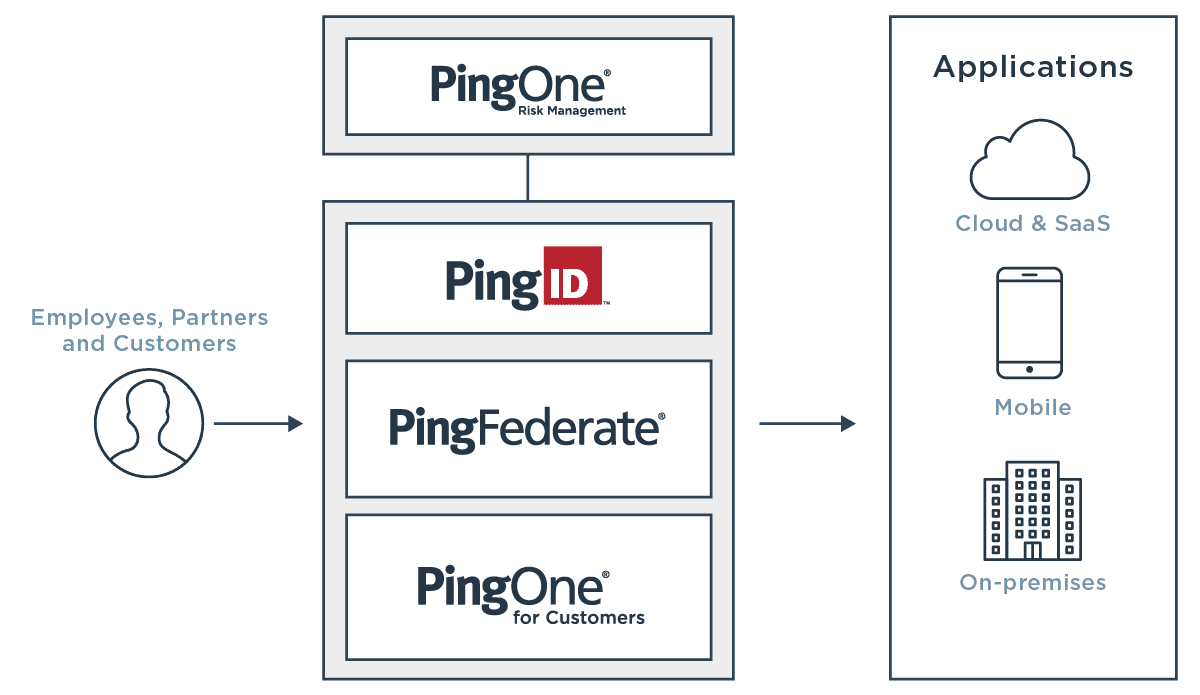

Treffen Sie intelligente Authentifizierungsentscheidungen mit Ping Identity

Für die Bewältigung der wachsenden Zahl an Risikosignalen haben wir zur Verwendung neben PingID kürzlich neue Risikomanagement-Funktionen veröffentlicht: unsere Lösung für eine Cloud-basierte Multifaktor-Authentifizierung (MFA). Diese neuen Funktionen erlauben das Analysieren zusätzlicher Risikosignale und erkennen anormales Verhalten. Auf diese Weise schaffen sie die Basis für intelligente Authentifizierungsentscheidungen. Des Weiteren erfahren Sie mehr über diese vier neuen Risikomanagement-Funktionen und wie sie die durchgängige adaptive Authentifizierung ermöglichen.

1. User und Entity Behavior Analytics (UEBA)

Rechtmäßige Zugriffsversuche von Mitarbeitern und Partnern folgen tendenziell vorhersagbaren Mustern, wohingegen Zugriffsversuche von Cyberkriminellen und Hackern meist von der Norm abweichen. Mithilfe der Unterscheidung zwischen einem typischen und einem atypischen Anmeldeverhalten kann ein Unternehmen die Risikostufe bei einem Authentifizierungsversuch ermitteln und bei Bedarf den Zugriff für böswillige Akteure blockieren.

Um die erforderlichen Kenntnisse für das Unterscheiden zwischen normalem und anormalem Verhalten zu erlangen, müssen mehrere Eckdaten über praktisch jeden Authentifizierungsversuch in einem Unternehmen aufgezeichnet und miteinander verbunden werden. Die Verhaltensanalyse von Benutzern und Entitäten (User and Entity Behavior Analytics, UEBA) hilft Ihnen bei der Analyse von Anfragen zum Erlernen des Benutzerverhaltens Diese Analysen können anschließend für das Erstellen intelligenzbasierter Richtlinien und das Treffen fundierter Authentifizierungsentscheidungen genutzt werden.

„Bis zum Jahr 2022 werden 60% der implementierten Access-Management-Lösungen das Verhalten von Benutzern und Unternehmen analysieren und andere Kontrollen nutzen, um eine kontinuierliche Authentifizierung, Autorisierung und Online-Betrugserkennung zu ermöglichen.“

— Gartner Magic Quadrant for Access Management, 2019

Die mit UEBA erstellten Authentifizierungsrichtlinien nutzen Modelle für maschinelles Lernen, die kontinuierlich die Benutzeraktivität analysieren, um mögliches anomales Verhalten zu erfassen. Bei der Einstufung des Risikos, das ein Antragsteller für das Unternehmen darstellt, berücksichtigen diese Modelle mehrere Variablen des Nutzerverhaltens. Dazu gehören unter anderem:

- Benutzername

- Gerätetyp, Betriebssystem und Version

- Browser-Typ und -Version

- Datum, Uhrzeit und Ort der Authentifizierung

Wenn das Risiko eine bestimmte Schwelle überschreitet, kann von einer böswilligen Aktivität ausgegangen werden. Zur Abwehr eines potenziellen Angriffs können Ping-Kunden die Richtlinie so konfigurieren, dass die Authentifizierung hochgestuft oder der Zugriff in diesem Fall verweigert wird. Bevor Sie die Richtlinie auf die Authentifizierungsabläufe für alle Benutzer anwenden und vielleicht unnötige Reibungspunkte erzeugen, können Sie UEBA auch im Evaluierungsmodus verwenden. So sehen Sie das Resultat des maschinellen Lernmodells und können die Regeln der Richtlinien nach Bedarf anpassen, um eine optimal ausgewogene Sicherheit zu gewährleisten.

2. Erkennung anonymer Netzwerke

Cyberkriminelle nutzen in der Regel anonyme Netzwerke wie beispielsweise unbekannte VPN, TOR (The Onion Routing) und Proxies, um ihre IP-Adressen zu verschleiern, wenn sie zu geschützten Unternehmensressourcen vordringen wollen. In der Vergangenheit war diese Inkognito-Methode oftmals erfolgreich, da potenzielle Angreifer bei der Durchführung ihrer Attacke unentdeckt bleiben.

Die Kunden von Ping können jetzt eine Richtlinie anwenden, um aus mehreren Quellen Informationen über die Adresse des Benutzers, der den Zugriff auf Ressourcen anfordert, zusammenzutragen und zu analysieren. Wenn sich herausstellt, dass der anfragende Benutzer von einem anonymen Netzwerk aus agiert, können Sie eine Richtlinie anwenden, die ihn vor die Wahl einer erneuten Authentifizierung oder des verweigerten Zugriffs stellt.

3. IP-Reputation

Übeltäter verwenden nicht selten wiederholt die gleichen IP-Adressen, wenn sie schädliche Aktionen durchführen, wie beispielsweise bei DDoS-Angriffen oder Spam-Bots. Wenn ein Benutzer also Zugriff auf eine Ressource über eine IP-Adresse beantragt, die zuvor mit einer verdächtigen Aktion assoziiert wurde, liegt es nahe, dass eine böswillige Absicht dahintersteckt.

Wenn die Daten der Bedrohung mithilfe von Identity Intelligence analysiert werden, können Ping-Kunden die Reputation einer IP-Adresse bewerten und so zum einen das Risiko besser einschätzen, das mit der Zugriffsgewährung verbunden ist, als auch die geeigneten Sicherheitsmaßnahmen bestimmen. Wenn sich ein Benutzer beispielsweise von einer IP-Adresse aus einloggt, von der ein erheblicher Bot-Traffic ausgeht, muss unter Umständen eine stärkere Authentifizierungsmethode angewandt werden. Andererseits könnte einem Benutzer, der sich von einer IP-Adresse aus einloggt, die mit Online-Betrug in Verbindung steht, der Zugang vollständig verweigert werden.

4. Unmögliche Reisegeschwindigkeit

Eine Möglichkeit, potenziell böswillige oder betrügerische Aktivitäten aufzudecken, ist die Analyse der Standortveränderungen eines Benutzers. In einem dynamischen und globalen geschäftlichen Umfeld kann es vorkommen, dass sich Benutzer im Laufe eines Tages bei Diensten und Anwendungen von verschiedenen Ländern aus anmelden.

Ping-Kunden können jetzt unmögliche Reisegeschwindigkeiten erkennen, indem sie die Standortdaten der verschiedenen Anmeldevorgänge analysieren und die Zeit berechnen, die ein Benutzer benötigen würde, um die Distanz zwischen den beiden betreffenden Orten zurückzulegen. Wenn ein Reiseziel unmöglich ist, kann eine Richtlinie angewendet werden, die den Benutzer zu einer erneuten Authentifizierung auffordert, da ihm sonst der Zugriff verweigert wird. Wenn sich beispielsweise ein Benutzer in New York bei einer Anwendung anmeldet und dann eine Stunde später von Moskau aus zugreifen möchte, kann er je nach Konfiguration der Richtlinie zu einer stärkeren Authentifizierungsmethode aufgefordert werden, oder es kann ihm der Zugriff ganz verweigert werden.

Zukunftsprognosen für das Risikomanagement bei der Authentifizierung von Mitarbeitern

Diese wirkungsvollen neuen Leistungsmerkmale für das Risikomanagement greifen sofort und sind nur der Anfang von Pings Bemühungen, den Kunden hochentwickelte Funktionen zur Verfügung zu stellen. Mit denen können sie auch zukünftige Risiken bewältigen und kontextbezogene Daten nutzen, um intelligente Authentifizierungsentscheidungen zu treffen. In den kommenden Monaten werden wir noch weitere Risiko-Management-Funktionen präsentieren, die sich in andere Produkte von Ping integrieren lassen, um Sie noch besser auf die Risiken in Ihrem Unternehmen vorzubereiten.