Wollen Sie mit Zero Trust durchstarten? Beginnen Sie mit Identität

Die Zero Trust-Party ist in vollem Gange. Das Sicherheitskonzept gab es schon lange vor COVID-19 als Weg in die Zukunft für die Verwaltung der zunehmenden Anzahl an Ressourcen außerhalb des Unternehmensnetzwerks, wie mobile Geräte, IoT, Cloud-Computing und kleine Instanzen von Remote-Arbeit. Aber obwohl viele Organisationen mit Zero Trust experimentiert haben, verließen sie sich immer noch auf den Perimeter-basierten Ansatz - bis die globale Pandemie alles veränderte.

Fast über Nacht wurde Zero Trust von einem "nice-to-have" zu einer Notwendigkeit, da Unternehmen ganze Belegschaften ins Home-Office geschickt haben. In unserer letzten Umfrage unter 1.300 Führungskräften weltweit:

haben 82% bereits Zero Trust-Elemente verschiedenster Art übernommen

sagen 71%, dass ihre Investitionen in Zero Trust in den nächsten 12 Monaten steigen werden

sind 85% der Meinung, dass Technologien für die Identitätssicherheit für die mobile und/oder Benutzererfahrung entscheidend sind

Es ist klar, dass die Führungskräfte den Wert erkennen, aber jede Organisation wird Zero Trust auf unterschiedliche Art und Weise einsetzen. Frühere Investitionen in die Infrastruktur, unterschiedliche Wissensstände im Bereich Cybersicherheit und die Zustimmung der Geschäftsführung können beeinflussen, wie (und wie schnell) ein Unternehmen eine Zero Trust Architektur übernimmt. Wie bestimmen Sie also den besten Ansatz für Ihr Unternehmen, um mit Zero Trust durchzustarten?

Zero Trust ist eine Reise, kein Endzustand

In der Sicherheitsbranche heißt es oft, dass jedes und alles gehackt werden kann. Mit anderen Worten, es gibt keine "perfekte" Sicherheit. Kriminelle werden auch weiterhin kreative Wege finden, um in die Systeme einzudringen, und im Gegenzug werden sich auch die Cyber-Abwehrsysteme weiterentwickeln.

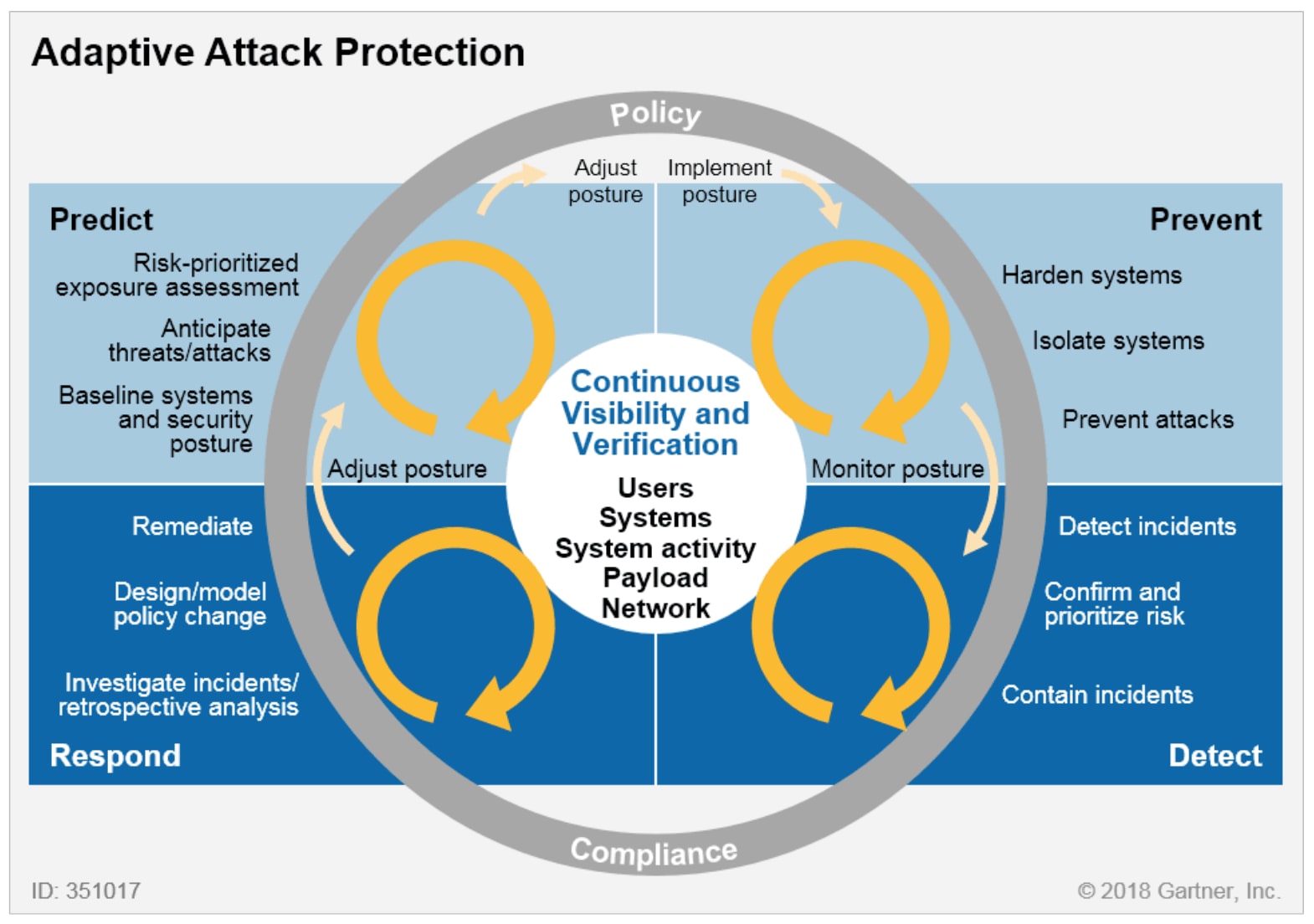

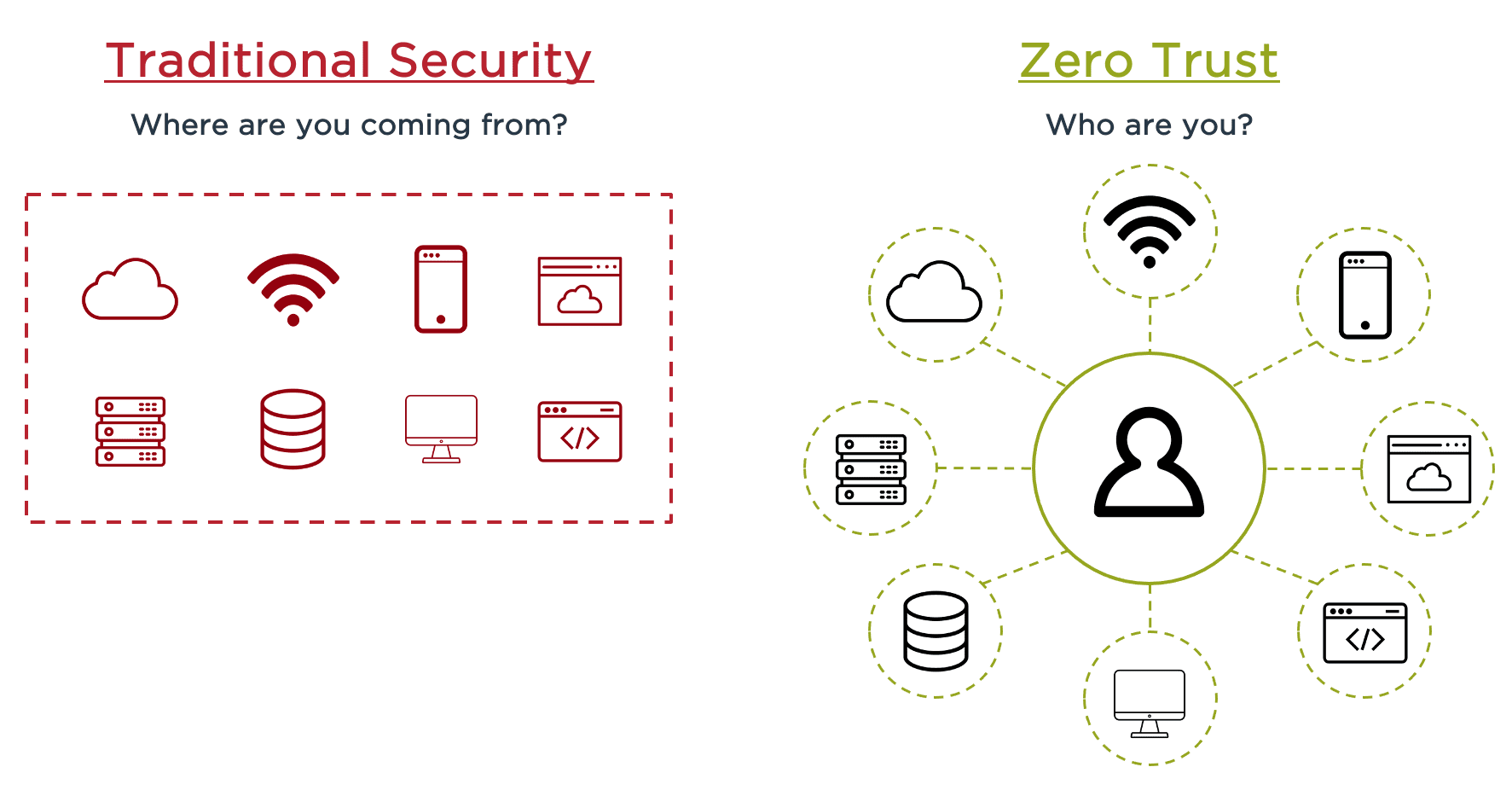

Vor der Einführung von Zero Trust waren Unternehmen bei der Absicherung des Perimeters von Anbietern von Netzwerksicherheit und Technologien angewiesen. Zero Trust ist jedoch viel mehr als das; es ist ein Konzept, das sich weniger auf die Sicherheit eines Netzwerk-Perimeters und mehr auf Identitätssicherheit verlässt. Das Netzwerk ist eine Schlüsselkomponente, aber das gilt auch für Geräte, Nutzer, APIs, Daten, usw. Und da es keinen endgültigen Leitfaden für Zero Trust gibt - z.B. hat Forrester sein Zero Trust-Strategiebuch und Gartner das CARTA-Modell, während die US-Regierungsbehörden NIST und NSA ebenfalls die Richtung vorgeben - muss jede Organisation ihre Zero Trust-Position in Bezug auf Menschen, Prozesse und Infrastruktur ständig bewerten, um ihre eigenen Anforderungen zu erfüllen.

Das Gartner CARTA-Modell

Identität: Die Grundlage für den Erfolg von Zero Trust

Das Schlüsselprinzip von Zero Trust lautet: "niemals vertrauen, immer verifizieren", das bedeutet, dass alle Nutzer und Geräte zuerst authentifiziert werden, bevor sie Zugang zu sensiblen Ressourcen oder Daten bekommen können. Dies mag in der heutigen Zeit selbstverständlich erscheinen, aber es ist eine Abkehr vom Sicherheitsdenken der Vergangenheit, wo man den Benutzern vertraute, sobald sie im Unternehmensnetzwerk waren. Heutzutage, wo es entscheidend ist, Vertrauen über das Netzwerk hinaus auf einer granularen Ebene durchzusetzen, wie z.B. bei Nutzern, Geräten und sonstigen Ressourcen, spielt Identität eine entscheidende Rolle.

Identität sollte der erste Schritt auf Ihrer Zero Trust-Reise sein, denn sie umfasst und richtet sich auf:

Zentrale Verwaltung. Die meisten Unternehmen verfügen über eine Vielzahl von Anwendungen, einschließlich Eigenentwicklungen, Legacy-Software, SaaS, mobiler Technologie und mehr. Diese Anwendungen haben dazu geführt, dass sich mit der Zeit Silos gebildet haben, die für die IT schwer instand zu halten sind. Eine leistungsstarke Lösung zum Identitätsmanagement kann alles miteinander verbinden und ihrem Unternehmen ermöglichen, eine beständige Authentifizierung über alle Bereiche hinweg durchzuführen.

Passwordless Anmeldung. Passwörter sind nach wie vor die größte Sicherheitsbedrohung für Unternehmen und der Haupteinstiegspunkt für Kriminelle. Eine starke Identitätsplattform ermöglicht Ihnen, die Anzahl der Passwörter durch Funktionen wie Single Sign-On (SSO) und Multifaktor-Authentifizierung (MFA) zu reduzieren. Und schließlich können Sie mit den Fortschritten bei der passwortlosen Anmeldung und der biometrischen Daten der Geräte Passwörter sogar ganz aus der Gleichung entfernen.

Benutzererfahrung. Dieses Thema ist ein Nebenprodukt der ersten beiden Punkte, verdient aber eine eigene Erwähnung, da die Benutzererfahrung entscheidend für den Erfolg von Zero Trust ist, insbesondere mit der Beschleunigung des Home-Office. Unternehmen hüten sich davor, die Dinge auf Kosten der Produktivität der Mitarbeiter zu sehr einzuschränken. Richtig umgesetzte Identitätssicherheit sichert einen nahtlosen Zugriff, damit ihre Mitarbeiter leistungsfähig bleiben können.

Dynamisches Risiko. Einer der Hauptvorteile von Zero Trust ist die Möglichkeit, das Risiko kontinuierlich zu überwachen und zu bewerten, anstatt durch die statische Natur der Perimeter-basierten Sicherheit eingeschränkt zu sein. Alles und jedes identifizieren zu können ist der erste Schritt und die Grundlage für die Integration von Risikomanagement-Lösungen, die Tools wie maschinelles Lernen und Analysen einsetzen können, um potenziell schädliche Aktivitäten zu erkennen und darauf zu reagieren.

Wunderwaffen für Zero Trust gibt es nicht

Wenn Sie Ihre Zero Trust-Reise beginnen, sollten Sie sich vor Anbietern oder Lösungen hüten, die sich selbst als die einzige Antwort auf ihre Bedürfnisse anpreisen. Ein Zero Trust Ökosystem hat viele Komponenten. Es geht nicht nur um die Technologie, auch Ihre Mitarbeiter und internen Prozesse sind wichtig.

Für eine erfolgreiche Einführung benötigen Sie die Zustimmung der Geschäftsführung und die Einhaltung der Zero Trust-Grundlagen durch Ihre IT- und Sicherheitsteams. Das ist leichter gesagt als getan, da viele Sicherheitsexperten ihre Karriere mit der Implementierung von Netzwerksicherheitstools aufgebaut haben, die sich auf die Sicherung der Perimeter konzentrieren. Auch Prozesse wie die Eingliederung von Anwendungen oder Nutzern können Veränderungen verursachen, was zu internem Widerstand führt.

Deshalb ist die Fokussierung auf Identitätssicherheit ein guter Ausgangspunkt, um Ihre Reise mit Zero Trust zu starten. Identität hilft Ihnen, alles bedarfsgerecht zu verwalten. Die Einführung eines identitätszentrierten Ansatzes verringert auch die Unterbrechung des Geschäftsbetriebs, da die Reibung für Mitarbeiter und Administratoren minimiert wird.

Zero Trust ist eine Team-Aufgabe

Auf Ihrer Zero Trust-Reise ist es unvermeidlich, mit einer Reihe von verschiedenen Anbietern und Lösungen zu arbeiten. Unternehmen benötigen eine Abdeckung für alle ihre Anwendungen, einschließlich Eigenentwicklungen und alte Software. Sie müssen auch in die anderen Aspekte der Sicherheitssäulen integriert werden, insbesondere in das Gerätemanagement, in Sicherheitsanalysen und -überwachung.

Aus diesem Grund sollten Integrations- und Inszenierungsfunktionen Schlüsselfaktoren bei Ihrer Entscheidungsfindung sein, wenn Sie Investitionen in Zero Trust in Betracht ziehen. Wenn Ihr Team nicht alles effizient verwalten kann, wird Ihr Geld verschwendet. Durch die richtige Identität wird Ihre Zero Trust Ausführung viel erfolgreicher, denn Identität ist das Gewebe, das alles zusammenhält.

Wie Führungskräfte sich Zero Trust nähern

Möchten Sie verstehen, wie andere Organisationen und Führungskräfte über die Implementierung von Zero Trust denken? Sehen Sie sich unsere Studie "Wachstum beim Home-Office treibt Investition in Zero Trust an.” Um zu erfahren, wie Sie die Ziele Ihrer digitalen Transformation mit Zero Trust erreichen können, laden Sie unser Whitepaper "Zero Trust: Über den Perimeter hinaus" herunter.