Im Zuge der Weiterentwicklung der Identitätssicherheit kann sich das Gleichgewicht zwischen zentraler und dezentraler Identitätsverwaltung verlagern. Ping bietet für beide Ansätze Lösungen zum Schutz personenbezogener Daten an, daher sind uns die Gemeinsamkeiten und Unterschiede bekannt.

Zentrales Identitätsmanagement

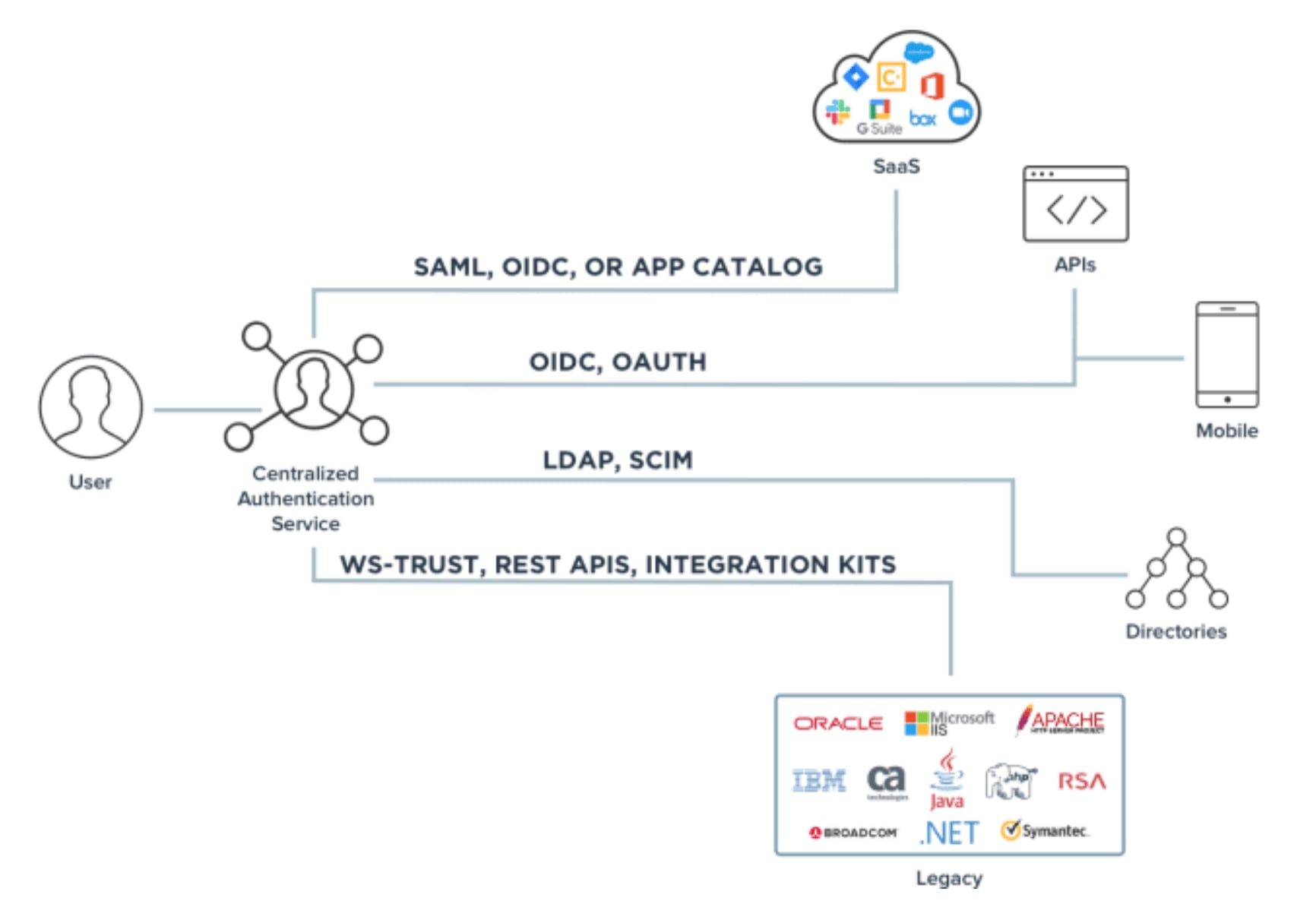

Lösungen für das Identitäts- und Zugriffsmanagement (IAM) gibt es schon seit Jahren. Sie basieren auf etablierten Vertrauensbeziehungen zwischen Benutzern, Identitätsanbietern (IdP) und Dienstanbietern (SP). IAM-Lösungen sind auf Kunden, Mitarbeiter und Partner ausgerichtet und bieten damit eine flexible Option für Unternehmen.

Ein IAM stützt sich auf Verzeichnisse zur Speicherung von Benutzerprofilen, wobei Daten aus zahlreichen Quellen herangezogen werden. Lösungen für das Customer Identity and Access Management (CIAM, Kundenidentitäts- und Zugriffsmanagement) ähneln dem IAM, bieten aber zusätzliche Funktionen wie Registrierung, Selfservice-Funktionen zur Kontoverwaltung, Zustimmungs- und Präferenzverwaltung sowie Datenzugriffssteuerung. Die erstellten Nutzerprofile ermöglichen es den Unternehmen und ihren Partnern, dem Kunden einen personalisierten Service bereitzustellen.

Da Unternehmen sensible Daten speichern und möglicherweise an Dritte weitergeben, gibt es Risiken. Die Aufsichtsbehörden haben den Schutz von Verbraucherdaten verstärkt und bei Nichteinhaltung drohen Strafen. Die Datenschutz-Grundverordnung (DSGVO) und der California Consumer Privacy Act (CCPA) sind nur zwei Beispiele.

Vorteile

Verbesserung der Benutzerfreundlichkeit und Sicherheit durch Multifaktor-Authentifizierung (MFA)

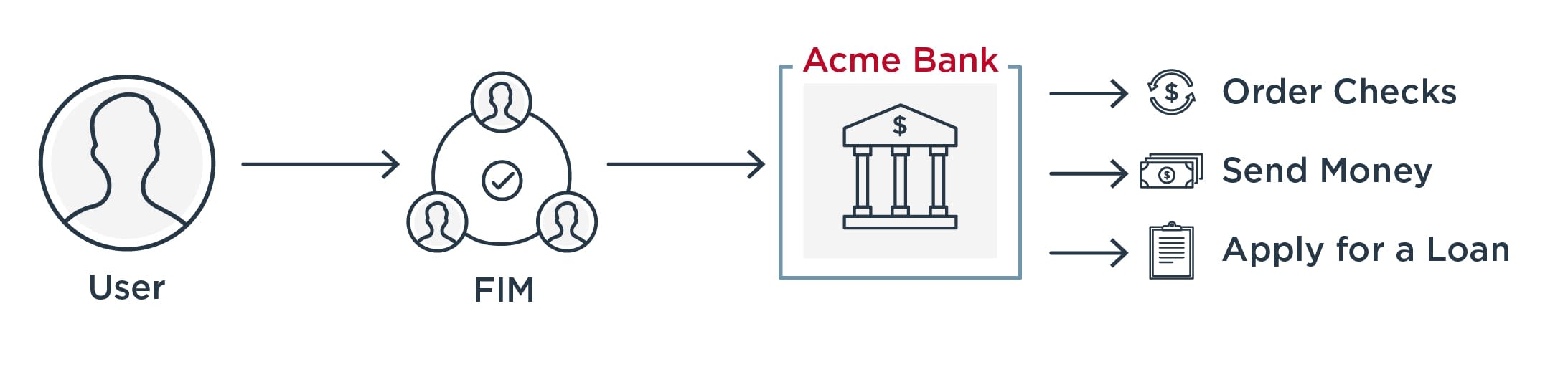

Steigerung der Produktivität durch Single Sign-on (SSO)

Vertrauensbeziehungen sind bereits vorhanden

Niedrigere IT-Kosten, insbesondere bei Abonnement-Modellen für IDaaS (Identity as a Service)

Nachteile

Datenschutzverletzungen gefährden Nutzerdaten

Möglicher Mehraufwand bei der Einhaltung von Vorschriften zur gemeinsamen Datennutzung

Schlechte Planung kann zu Leistungs- und Umsetzungsproblemen führen

Störungen, Ausfälle oder Ransomware können den Betrieb lahmlegen

Dezentrales Identitätsmanagement

Im Jahr 2019 zeigte eine Studie des Pew Research Center, dass 79% der Erwachsenen angeben, sie seien mehr oder weniger besorgt darüber, wie die Unternehmen die über sie gesammelten Daten verwenden, und 64% geben an, sie seien ebenso besorgt über die Datenerfassung der Regierung.“ Es ist also nicht verwunderlich, dass sich die Menschen mehr Kontrolle über ihre Online-Identität und der gemeinsame Nutzung von Daten wünschen.

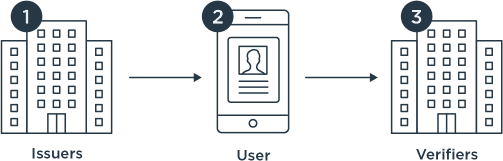

Digitale Brieftaschen sind eine benutzerfreundliche Methode des Speicherns und Zugriffs auf leicht zugängliche, personenbezogene Daten auf dem Smartphone. Im Gegensatz zum Single Sign-on, bei dem die Benutzer mit einem zentralen Profil gleich für mehrere Anwendungen verifiziert werden, müssen sie sich hier bei jeder Anwendung separat mit einer persönlichen Identität anmelden.

Vorteile

Benutzer kontrollieren die Weitergabe von Daten

Smartphones fungieren als Geräte für die digitale Identität

Die Monetarisierung persönlicher Daten durch Unternehmen (einschließlich in den sozialen Medien) wird reduziert

Es werden weniger Benutzerdaten preisgegeben, sollten Hacker in Unternehmen eindringen

Nachteile

Die Protokolle sind noch in der Entwicklung und nicht allgemein anerkannt

Benutzer haben möglicherweise Probleme, alle Identitätsnachweise zu erhalten, die sie in ihren Wallets speichern müssen

Es fällt Nutzern möglicherweise schwer, ein seriöses Unternehmen für die Verwaltung ihrer Identität auszuwählen

Benutzer und Unternehmen müssen einen Lernprozess durchlaufen

Ping Identity ist Anfang des Jahres der Decentralized Identity Foundation (DIF) beigetreten, um den Fortschritt offener Standards für persönliche Identitäten zu unterstützen. Die DIF möchte den Menschen und Organisationen helfen, mehr Kontrolle über ihre digitalen Identitäten zu erlangen und sie in die Lage versetzen, vertrauenswürdige Online-Transaktionen und Interaktionen sicher durchzuführen. Die Mitglieder des DIF arbeiten engagiert an Protokollen und Implementierungen, die der Erstellung, Auflösung und Erkennung von dezentralen Identifikatoren und Namen in dezentralen Systemen (auch verteilten Ledgers und Blockchains) dienen.