Alles Wissenswerte über das User Provisioning (Nutzerprovisionierung)

In jedem Unternehmen greifen die Mitarbeiter Tag für Tag auf vielerlei Anwendungen und Ressourcen zu. Wenn bei Ihnen also eine große Zahl an Mitarbeitern in verschiedenen Abteilungen ihrer Arbeit nachgeht, stellt das Verwalten von Benutzerkonten und Berechtigungen in mehreren Systemen eine nicht zu unterschätzende Aufgabe dar. So stellen Sie mittels automatisierter Provisionierung von Nutzern und Konten sicher, dass Ihre Mitarbeiter auf die benötigten Anwendungen, Dateien und andere Ressourcen zugreifen können, während Sie gleichzeitig die Reibungspunkte für Systemadministratoren verringern.

Was ist automatisierte Provisionierung bzw. De-Provisionierung?

Die Provisionierung steuert die Autorisierungen und Zugriffsrechte auf einzelne Unternehmensressourcen. Bei der automatisierten Provisionierung werden Benutzerkonten für mehrere Anwendungen und Systeme gleichzeitig erstellt oder aktualisiert.

Es ist insbesondere dann nützlich, wenn Informationen in der zentralen Identitätsdatenquelle („Source of Truth“), z. B. in einer Mitarbeiterdatenbank der Personalabteilung, hinzugefügt oder geändert werden und diese Änderung dann auch für mehrere weitere Anwendungen relevant ist. So gesehen gehören auch die Einstellung, Beförderung oder Versetzung von Mitarbeitern zu den Ereignissen im Benutzerlebenszyklus, bei denen die automatisierte Provisionierung von Benutzerkonten zum Tragen kommt. Sie sorgt dafür, dass die Zugriffsrechte eines Benutzers in allen Systemen bei minimalem Eingreifen auf dem neuesten Stand bleiben.

Während sich die Provisionierung auf die Erstellung von Benutzerkonten bezieht, handelt es sich bei der automatisierten De-Provisionierung dementsprechend um das Löschen eines Benutzerkontos, mit dem auch das Entziehen des Zugriffs auf mehrere Anwendungen und Netzwerke einhergeht, z. B. wenn ein Mitarbeiter das Unternehmen verlässt oder sich seine Funktion verändert. Dies kann auch das Entfernen bestimmter Berechtigungen oder eine zeitweise Deaktivierung eines Benutzerkontos beinhalten, wie im Falle einer Testlizenz.

Die automatisierte De-Provisionierung deaktiviert, löscht oder modifiziert Konten auf mehreren Servern, wie unter anderem in der Active Directory, und gibt in Unternehmen auf diese Weise Speicherplatz, Lizenzen und physikalische Hardware-Ressourcen für neue Mitarbeiter frei. Die De-Provisionierung verhindert, dass Personen nach dem Verlassen eines Unternehmens weiterhin auf dessen Ressourcen zugreifen können, und unterstützt die Erhaltung einer sicheren und vertrauenswürdigen Arbeitsumgebung.

Was sind die Vorteile des automatisierten Provisionierung von Nutzern und Konten?

Die Nutzerprovisionierung wird mit dem Wachstum des Unternehmens zunehmend wichtiger, da sie die folgenden Vorteile bietet:

Effizientere Sicherheitsverwaltung zur Verringerung des Aufwands für Administratoren

Durch die automatisierte Provisionierung können Änderungen auf Servern innerhalb von Sekunden automatisch und ohne menschliches Zutun mit den Anwendungen synchronisiert werden, wodurch die Arbeitsabläufe zwischen der Personal- und IT-Abteilung optimiert werden.

Verbesserte Benutzererfahrungen

Nutzer erhalten nahtlosen Zugang zu allen Ressourcen ihres Bedarfs, ohne die Administrationen zu bemühen oder auf eine Genehmigung warten zu müssen.

Effiziente Ressourcenauslastung

Bei einer Just-in-Time-Provisionierung wird ein Benutzerkonto erst dann erstellt, wenn der Kunde zugreift.

Die automatisierte De-Provisionierung wiederum garantiert, dass die richtigen Konten in mehreren Systemen und Anwendungen umgehend entfernt, deaktiviert oder geändert werden, sobald sich der Status eines Benutzers ändert, wie es zum Beispiel bei einem Funktionswechsel der Fall ist.

Verbesserte Sicherheit innerhalb eines Unternehmens

Mit Provisionierung können Unternehmen sicherstellen, dass die Nutzer nur auf Ressourcen zugreifen können, für die sie auch eine Berechtigung besitzen. Damit schützen Sie Ihre Systeme und Anwendungen vor unberechtigter Verwendung und stellen sicher, dass Konten ggf. sofort deaktiviert werden.

Das automatisierte Lebenszyklusmanagement verhindert Zweckentfremdung durch die Neubewertung der Berechtigungen von Nutzern, sobald sich deren Status ändert. Es wird auch dafür gesorgt, dass ein altes Benutzerprofil nicht einfach auf einen neuen Benutzer übertragen wird, was ebenso zur Vergabe von zu umfangreichen Berechtigungen führen kann.

Wie funktioniert die automatisierte Provisionierung und De-Provisionierung?

Administratoren können Lifecycle-Management-Aktivitäten automatisieren, indem sie sich die von PingIdentity angebotene Unterstützung des SCIM-Protokolls (System for Cross-Domain Identity Management) zunutze machen, oder die in manchen Anwendungen integrierten Just-in-Time (JIT)-Funktionen verwenden.

Das SCIM-Protokoll wird zur Automatisierung der Transaktionen von Benutzeridentitätsdaten zwischen IT-Systemen verwendet. Mit seiner Hilfe übermittelt die zentrale Identitätsdatenquelle eine Benutzeränderung an nachgelagerte Anwendungen und Systeme, wodurch Aktionen zum Erstellen, Lesen, Aktualisieren und Löschen von Konten (CRUD) in diesen Netzwerken ausgelöst werden.

Die aktuelle Version SCIM 2.0 nutzt Standards wie REST und JSON, um einen geregelten Ansatz für die Benutzerverwaltung zu bieten. Das Protokoll erleichtert die konsistente und automatisierte Kommunikation zwischen der zentralen Identitätsdatenquelle und den Anwendungen und Systemen für Endbenutzer. Weitere Informationen finden Sie unter SCIM: So funktioniert es.

In einer typischen Konfiguration kommuniziert ein SCIM-Client mit der zentralen Identitätsquelle („Source of Truth“) und sendet Aktualisierungen an nachgelagerte Systeme und Anwendungen.

Um die Provisionierung auf eine große Anzahl von Mitarbeitern gleichzeitig anwenden zu können, werden die Benutzer anhand von Faktoren wie Mitarbeiterrolle oder Standort in allgemeinere Gruppen eingeteilt. Innerhalb dieser Gruppen werden statt individueller Berechtigungen für einzelne Mitarbeiter die gleichen Berechtigungen für alle Mitglieder angewendet, was als delegierte Provisionierung bezeichnet wird.

Was ist der Unterschied zwischen Provisionierung und Authentifizierung?

Die Authentifizierung befasst sich mit dem Identitätsnachweis von Benutzern, während es bei der Provisionierung um die Zugriffsrechte und Autorisierungen dieser Benutzer geht.

In einem Krankenhaus zum Beispiel muss sich jeder Mitarbeiter bei den von ihm genutzten Systemen und Anwendungen authentifizieren, häufig durch die Eingabe einer Kombination aus Benutzername und Passwort. Der Mitarbeiter hat sich authentifiziert, d. h. er hat nachgewiesen, dass er tatsächlich die Person ist, für die er sich ausgibt.

Voraussetzung dafür, dass dieser Mitarbeiter auf ein bestimmtes System oder eine Anwendung zugreifen kann ist jedoch, dass er ein Konto für dieses System oder diese Anwendung hat, und hier kommt das Provisioning ins Spiel. Eine Person, deren Rolle in der Personaldatenbank als „Krankenpfleger“ vermerkt ist, hat möglicherweise ein Konto für den Zugriff auf ein Patientenverwaltungssystem, kann aber wahrscheinlich nicht auf Anwendungen für die Gehaltsabrechnung zugreifen.

Was ist Nutzerprovisionierung mit SAML?

Die Provisionierung mit SAML-Assertions wird allgemein als JIT (Just-in-Time)-Provisionierung bezeichnet. Obwohl es sich bei SAML um ein Authentifizierungsprotokoll handelt, können Systeme, die JIT-Provisionierung unterstützen, bei der Erstellung von Konten Attribute verwenden, die in SAML-Assertions bereitgestellt werden.

Mit JIT-Provisionierung werden die Benutzerkonten in dem Moment erstellt, in dem ein Nutzer das erste Mal mit den erforderlichen Berechtigungen auf eine Anwendung zugreift.

Bei der Einrichtung von JIT-Provisionierung konfigurieren die Administratoren das Single Sign-On (SSO) zwischen dem Identitätsanbieter (z. B. PingFederate oder PingOne) und dem Dienstanbieter (Zielanwendung) und fügen alle relevanten Attribute hinzu, die vom Dienstanbieter benötigt werden. Diese SAML-Attribute enthalten Informationen über den Nutzer, wie z. B. seine E-Mail-Adresse, Rolle oder Abteilung.

Die JIT-Provisionierung ermöglicht nur die Erstellung von Nutzern. Wie sich das Ändern und Löschen von Konten automatisieren lässt, wird im nächsten Abschnitt „SCIM-Provisionierung“ beschrieben.

Welche Plattformen unterstützen Provisionierung?

Die Konfigurationen für das automatisierte Provisionieren unterscheiden sich je nach Unternehmensstruktur und verwendeter Provisionierungs-Lösung.

Die Nutzerprovisionierung von Ping basiert auf dem Standard „System for Cross-domain Identity Management“ (SCIM).

Mit Ping haben Unternehmen Zugriff auf viele Out-of-the-Box-Integrationen, mit denen sie Nutzer auf einer Vielzahl von Plattformen automatisch provisionieren bzw. de-provisionieren können. Neben der SCIM-Unterstützung hat Ping mit Aquera auch eine Reihe von Customer Relationship Management- und Human Capital Management-Systemen integriert, wie UltiPro, Workday, Oracle HCM, ADP Workforce Now, ADP Vantage HCM und Ceridian Dayforce HCM.

Welches sind die verschiedenen Varianten der Nutzerprovisionierung?

Rollenbasiertes Lifecycle Management

Rollenbasiertes Lifecycle Management ist eine der gängigsten Formen des Lifecycle Managements und übersetzt die Gruppenmitgliedschaften eines Benutzers aus einer zentralen Identitätsdatenquelle („Source of Truth“) in Rollen und Berechtigungen für mehrere Anwendungen. Wenn Ihr Unternehmen zum Beispiel Benutzer in einer Datenbank mit Gruppen wie Corporate, Marketing und DevOps speichert, dann können die Mitglieder des Marketingteams auf die für sie bestimmten Anwendungen zugreifen, während ihnen die für die Teams „Corporate“ und „DevOps“ bestimmten Anwendungen verborgen bleiben.

Inbound-Provisionierung für Serviceprovider

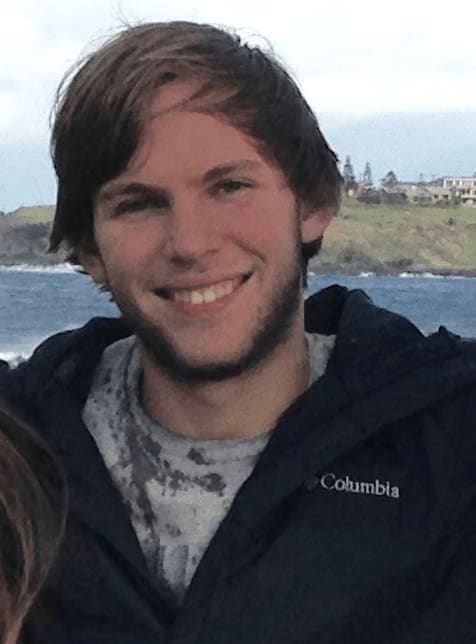

Von Inbound (eingehender) Provisionierung wird gesprochen, wenn das Quellverzeichnis (oder die zentrale Identitätsdatenquelle) außerhalb des SCIM-Clients liegt, z. B. wenn sich Benutzerkonten in Partnersystemen befinden. Das Quellverzeichnis sendet SCIM-Befehle an den SCIM-Client, der wiederum CRUD-Operationen an nachgelagerte Systeme und Anwendungen weiterleitet. In der folgenden Darstellung fungiert PingFederate als SCIM-Client, der Anfragen zur Benutzerverwaltung entgegennimmt und anschließend das Zielverzeichnis anhand von CRUD-Operationen entsprechend aktualisiert.

Outbound-Provisionierung für Identitätsprovider

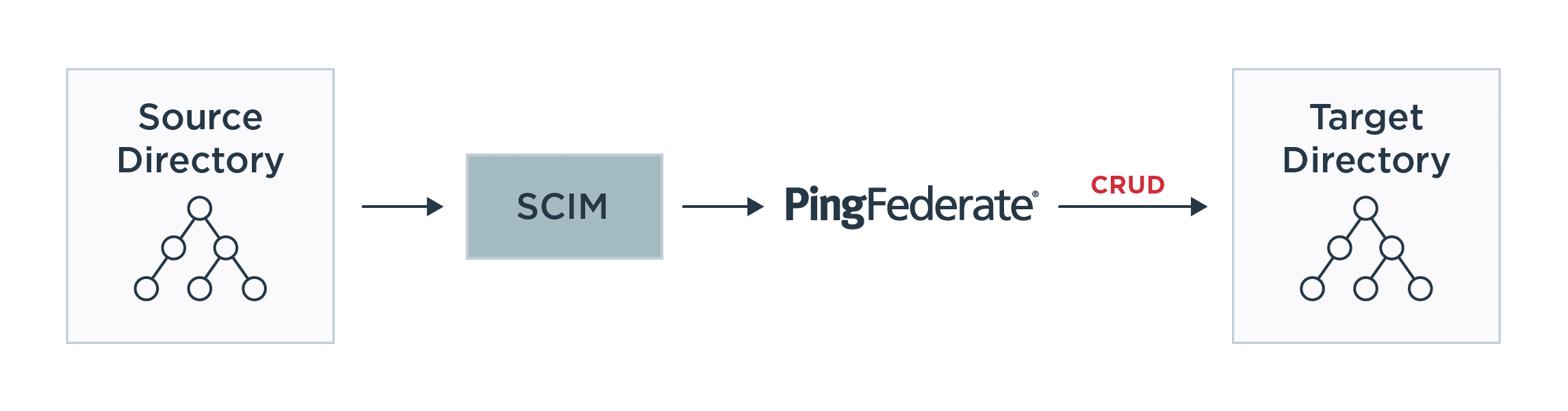

Bei der Outbound (ausgehenden) Provisionierung ist die Identitätsquelle direkt mit dem SCIM-Server verbunden. In der folgenden Darstellung stellt ein SCIM-Client (wie z. B. PingFederate) eine Verbindung zum Benutzerverzeichnis her und überprüft es auf Änderungen. Werden Benutzer hinzugefügt, geändert oder gelöscht, werden diese Änderungen über die proprietären Provisionierungs-APIs an die Zielverzeichnisse oder -anwendungen weitergeleitet.

Wie geht eine Nutzerprovisionierung vonstatten?

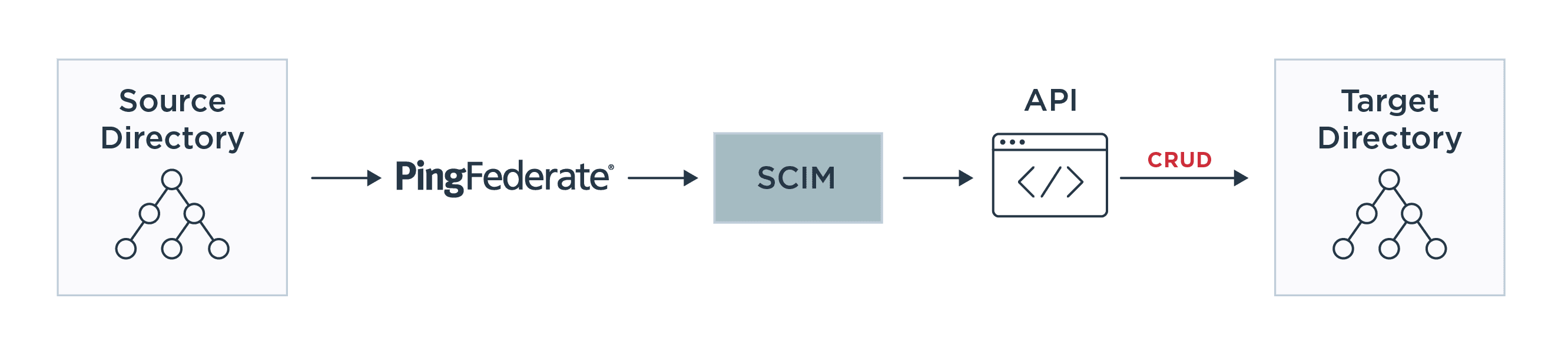

Die Provisionierung kann viele verschiedene Prozesse umfassen, je nach Systemarchitektur des Unternehmens und der verwendeten Provisionierungs-Lösung. Am schnellsten und einfachsten lässt sich die Nutzerprovisionierung mit PingOne implementieren, da die Lösung die Provisionierung für das gesamte Unternehmen optimiert. Im Folgenden wird ein typisches Modell für die Outbound-Provisioning mit PingOne dargestellt.

In dieser Konfiguration dient PingOne als Root-Benutzerspeicher. Der PingOne-Provisionierungsservice synchronisiert Identitäten aus dem Root-Benutzerverzeichnis mit externen Benutzerspeichern wie beispielsweise Salesforce Communities und SCIM-basierten Benutzerspeichern.

Der Provisionierungs-Service sorgt für die kontinuierliche Synchronisierung der Ziel-Identitätsspeicher mit dem PingOne-Benutzerspeicher. Bei jedem Hinzufügen, Ändern oder Löschen von Benutzern oder Benutzerinformationen im PingOne-Benutzerspeicher wird auch der Ziel-Benutzerspeicher aktualisiert.

Um die Provisionierung mit PingOne zu konfigurieren, wählen Sie zunächst einen Ziel-Identitätsspeicher aus, für den Sie Benutzer provisionieren möchten. Anschließend werden Sie Schritt für Schritt bei der Erstellung eines Provisionierungs-Profils für den Ziel-Identitätsspeicher angeleitet. Im Provisionierungs-Profil wird folgendes festgelegt:

Die Konfiguration der Authentifizierung zum Herstellen einer Verbindung mit dem Ziel-Identitätsspeicher sowie für den Ziel-Identitätsspeicher spezifische Konfigurationseinstellungen

Ausgewählte Benutzer-Identitätsinformationen im PingOne-Identitätsspeicher für die Provisionierung, die an den Ziel-Identitätsspeicher weitergegeben werden

Die PingOne-Population oder Populationen, aus denen die Provisionierung von Benutzern für den Ziel-Identitätsspeicher erfolgen soll

Wie viel Zeit nimmt das Implementieren einer Nutzer- und Kontenprovisionierung normalerweise in Anspruch?

Bei einer nativen SCIM-Provisionierung folgen CRUD-Operationen bei einer Änderung im Benutzerspeicher innerhalb von Sekunden. Die Einrichtung selbst dauert in der Regel weniger als eine Stunde für alle nachgeschalteten Systeme bzw. Anwendungen. Ping unterstützt seine Kunden mit einer Schritt-für-Schritt-Dokumentation, mit der sie die Provisionierung schnell und einfach einrichten können.

Für Systeme ohne native SCIM-Unterstützung hat sich Ping mit der Plattform Aquera zusammengetan, die Konnektoren entwickelt und wartet. Diese fügen sich dann nahtlos in die PingOne Cloud Platform ein. Aquera nutzt die nativen APIs eines Systems, um bei Bedarf innerhalb von ein bis fünf Tagen neue Konnektoren zu erstellen. Damit können Unternehmen auch für jede Legacy- oder benutzerdefinierte Anwendung zeitnah eine Provisionierung konfigurieren. Weitere Informationen finden Sie bei aquera.com.

Wie funktioniert die Nutzerprovisionierung im Active Directory?

Active Directory (AD) wurde in 1999 entwickelt und unterstützt daher von Haus aus keine Zusammenführung von Identitäten mit Ressourcen (wie beispielsweise Cloud-Anwendungen). Ungeachtet dessen verwenden viele Unternehmen weiterhin AD, da es seit seiner Einführung das dominierende Identitätsverzeichnis ist. Um Federation-Funktionen nutzen zu können, ergänzen viele Unternehmen ihre ursprüngliche AD-Implementierung um Active Directory Federation Services oder nutzen Azure AD-Standalone bzw. in Verbindung mit AD.

Unternehmen, deren lokales AD derzeit keine Federation-Funktionen anbietet, erhalten mit den Lösungen von Ping die Option, das lokale AD als Identitätsquelle zu nutzen und SCIM-Nachrichten basierend auf AD-Änderungen zu generieren.

Das Ping Integrationsverzeichnis

Es ist unser erklärtes Ziel, unsere Kapazitäten bei der Nutzerprovisionierung weiter auszubauen, denn wir wollen Unternehmen die Vorteile anbieten, mit denen sie höhere Arbeitseffizienz, geringere Sicherheitsrisiken und bessere Endbenutzererfahrung realisieren können. Unseren gesamten Leistungskatalog zum Thema Provisionierung finden Sie im Ping Integration Directory.