Tout ce que vous devez savoir sur le provisionnement des utilisateurs et des comptes

Dans n’importe quelle entreprise, les collaborateurs accèdent quotidiennement à plusieurs applications et ressources. Lorsque vous avez également un grand nombre de collaborateurs travaillant dans différents services, la gestion des comptes utilisateur et des autorisations sur plusieurs systèmes peut être une tâche ardue. Le provisionnement automatisé des utilisateurs et des comptes garantit que votre personnel peut accéder aux applications, fichiers et autres ressources dont ils ont besoin, tout en minimisant les frictions pour les administrateurs du système.

Que sont le provisionnement et le déprovisionnement automatisés ?

Le provisionnement régit les droits et les autorisations d’accès à chacune des ressources des entreprises. Le provisionnement automatisé est le processus de création ou de mise à jour de comptes utilisateurs pour de multiples applications et systèmes en même temps.

Le provisionnement automatisé est utile lorsque des informations sont ajoutées ou modifiées dans le répertoire des identités (comme une base de données d’employés RH) et que ce changement doit ensuite être pris en compte pour plusieurs autres applications. Par exemple, l’embauche, la promotion ou le transfert des employés sont tous des événements touchant le cycle de vie des utilisateurs qui impliquent un provisionnement de comptes automatisé. Le provisionnement automatisé garantit que les droits d’accès d’un utilisateur sont à jour sur tous les systèmes, avec un minimum d’interventions pour les administrateurs.

Alors que le provisionnement concerne la création des comptes utilisateur, le déprovisionnement automatisé fait généralement référence à la suppression d’un compte et à la révocation simultanée de l’accès à plusieurs applications et réseaux, par exemple lorsqu’un employé quitte ou change de fonction dans une entreprise. Il peut également faire référence à la suppression d’autorisations d’accès spécifiques ou à la désactivation temporaire d’un compte, comme dans le cas d’une licence d’essai.

Le déprovisionnement automatisé désactive, supprime ou modifie les comptes sur les serveurs, tels qu’Active Directory, libérant ainsi de l’espace disque, des licences et des ordinateurs d’une entreprise pour de nouveaux collaborateurs. Le déprovisionnement empêche des personnes d’accéder aux ressources de l’entreprise lorsqu’elles n’ont plus aucun lien avec elle, ce qui contribue à maintenir un environnement sécurisé et confidentiel.

Quels sont les avantages du provisionnement automatisé des utilisateurs et des comptes ?

Le provisionnement des utilisateurs devient de plus en plus important à mesure qu’une entreprise se développe, offrant les avantages suivants :

Une administration de la sécurité plus efficace qui réduit le travail des administrateurs

Le provisionnement automatisé permet de synchroniser automatiquement les changements de serveur avec les applications en quelques secondes, sans aucune intervention humaine, rationalisant le flux de travail entre les services RH et informatique.

Une meilleure expérience utilisateur

Les utilisateurs accèdent en toute transparence à tout ce dont ils ont besoin sans faire appel aux administrateurs ou à attendre une approbation.

Utilisation efficace des ressources

Si le provisionnement juste-à-temps est utilisé, un compte n’est pas créé jusqu’à ce que l’utilisateur y accède pour la première fois.

Le déprovisionnement automatisé garantit que les comptes appropriés sont supprimés, désactivés ou modifiés dans plusieurs systèmes et applications immédiatement après un changement dans le statut d’un utilisateur, tel qu’une résiliation ou un changement de rôle.

Amélioration de la sécurité au sein d’une entreprise

Le provisionnement permet aux entreprises de garantir que les utilisateurs ne peuvent accéder qu’aux ressources qu’ils sont autorisés à utiliser, en protégeant vos systèmes et applications contre toute utilisation non autorisée et en garantissant que les comptes sont désactivés immédiatement.

La gestion automatisée du cycle de vie empêche le glissement des autorisations en réévaluant les autorisations des utilisateurs lorsque leur statut change, ainsi qu’en garantissant qu’un nouvel utilisateur n’est pas simplement copié à partir d’un utilisateur existant, ce qui pourrait entraîner des autorisations excessives.

Comment fonctionnent le provisionnement et le déprovisionnement automatisés ?

Les administrateurs peuvent automatiser les activités de gestion du cycle de vie en tirant parti de la prise en charge par Ping Identity du protocole SCIM (System for Cross-domain Identity Management), ou en utilisant les capacités juste-à-temps (JIT) que certaines applications implémentent.

SCIM est un protocole permettant d'automatiser les transactions de données d'identité des utilisateurs entre les systèmes informatiques. Il est utilisé pour communiquer un changement d'utilisateur d'une source d'identité de vérité aux applications et systèmes en aval, ce qui déclenche des actions de création, lecture, mise à jour et suppression de compte (CRUD) sur ces réseaux.

SCIM 2.0 est la version actuelle et exploite des normes telles que REST et JSON pour fournir une approche réglementée de la gestion des utilisateurs. Elle facilite une communication cohérente et automatisée entre les sources d’identité de la vérité et les applications et systèmes des utilisateurs finaux. Pour plus d’informations, voir SCIM SCIM : Comment ça marche.

Dans une configuration typique, un client SCIM communique avec la source d’identité de vérité et transmet les mises à jour aux systèmes et applications en aval.

Pour appliquer le provisionnement à un grand nombre d’employés à la fois, les utilisateurs sont placés dans des groupes plus larges en fonction de facteurs tels que leur rôle et leur emplacement. Ces groupes appliquent les mêmes autorisations pour tous les membres au lieu d’appliquer des autorisations à un seul employé à la fois. Il s’agit du provisionnement délégué.

Quelle est la différence entre le provisionnement et l’authentification ?

L’authentification fait référence à un utilisateur prouvant qu’il est bien celui qu’il prétend être, tandis que le provisionnement fait référence aux droits et autorisations que l’utilisateur possède.

Par exemple, dans un hôpital, chaque employé doit s’authentifier auprès des systèmes et applications qu’il utilise, souvent via une combinaison de nom d’utilisateur et de mot de passe. L’employé a été authentifié, c’est-à-dire il a été prouvé qu’il est bien celui qu’il prétend être.

Mais avant que cet employé ne puisse accéder à un système ou à une application en particulier, il doit avoir un compte pour ce système ou cette application, et c’est là que le provisionnement entre en jeu. Alors qu’une personne ayant le rôle d’« infirmière » dans la base de données RH disposerait probablement d’un compte pour accéder à un système de gestion des patients, elle n’aurait probablement pas de compte pour accéder à une application de gestion des salaires.

Qu’est-ce que le provisionnement des utilisateurs SAML ?

Le provisionnement à l’aide d'assertions SAML est communément appelé provisionnement JIT. Bien que SAML soit un protocole d’authentification, les systèmes prenant en charge le provisionnement JIT peuvent utiliser les attributs fournis dans les assertions SAML pour créer des comptes.

Avec le provisionnement JIT, les comptes d'utilisateurs sont créés la première fois que les utilisateurs se connectent à une application s’ils disposent des autorisations nécessaires.

Pour configurer le provisionnement JIT, les administrateurs configurent l'authentification unique (SSO) entre le fournisseur d'identité (tel que PingFederate ou PingOne) et le fournisseur de services (l'application cible) et incluent tous les attributs applicables requis par le fournisseur de services. Ces attributs SAML contiennent des informations sur l’utilisateur, telles que son adresse e-mail, son rôle ou son service.

Le provisionnement JIT ne permet que la création d’utilisateurs. Pour automatiser la modification et la suppression de compte, consultez la section Provisioning SCIM dans la section suivante.

Quelles plateformes sont capables de provisionner ?

Les configurations de provisionnement automatique varient en fonction de l’architecture d’une entreprise et de la solution de provisionnement en place.

Le provisionnement des utilisateurs de Ping est basé sur la norme System for Cross-domain Identity Management (SCIM).

Avec Ping, les entreprises ont accès à de nombreuses intégrations prêtes à l’emploi qui leur permettent de provisionner et de déprovisionner automatiquement les utilisateurs sur un large éventail de plateformes. En plus de compatibilité SCIM, Ping s’est également associé à Aquera pour intégrer un certain nombre de systèmes de gestion de la relation client et du capital humain, tels que UltiPro, Workday, Oracle HCM, ADP Workforce Now, ADP Vantage HCM et Ceridian Dayforce HCM.

Quels sont les différents types de provisionnement des utilisateurs ?

Gestion du cycle de vie basée sur les rôles

La gestion du cycle de vie basée sur les rôles est l’une des formes les plus courantes de gestion du cycle de vie et traduit les appartenances à un groupe d’un utilisateur à partir d’une source d’identité de vérité en rôles et autorisations sur plusieurs applications. Par exemple, votre organisation stocke les utilisateurs dans une base de données avec des groupes tels que Corporate, Marketing et DevOps. Les membres du groupe Marketing peuvent accéder aux applications qui leur sont destinées, mais sont exclus des applications désignées pour les groupes Corporate et DevOps.

Provisionnement entrant pour les fournisseurs de services

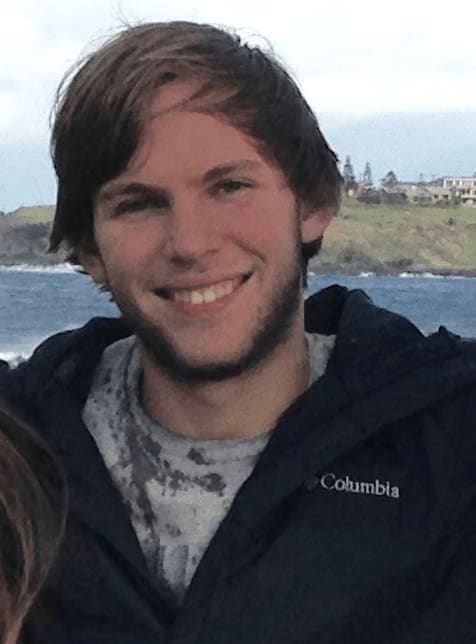

Le provisionnement entrant fait référence au moment où l’annuaire source (ou la source d’identité de vérité) est externe au client SCIM, par exemple lorsque des comptes d’utilisateur existent dans des systèmes partenaires. L’annuaire source envoie des commandes SCIM au client SCIM, qui à son tour transmet les opérations CRUD aux systèmes et applications en aval. Dans le diagramme suivant, PingFederate fonctionne comme un client SCIM pour recevoir les demandes de gestion des utilisateurs, puis met à jour l’annuaire cible de manière appropriée via des opérations CRUD.

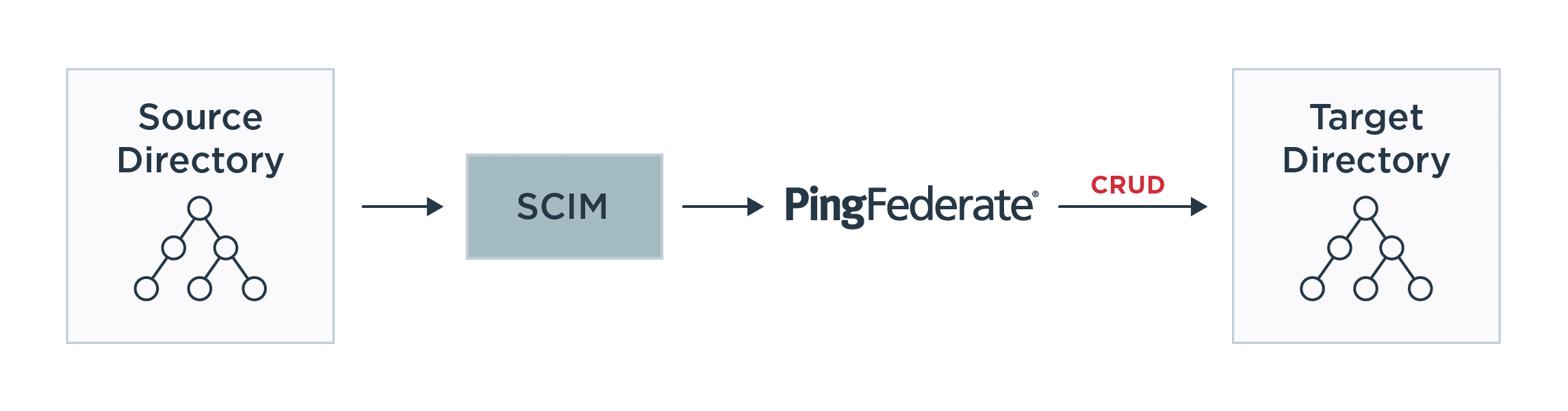

Provisionnement sortant pour les fournisseurs d’identité

Le provisionnement sortant fait référence au moment où la source d’identité de vérité est directement liée au serveur SCIM. Dans le schéma suivant, un client SCIM tel que PingFederate se connecte à l’annuaire des utilisateurs et surveille les modifications. Au fur et à mesure que des utilisateurs sont ajoutés, modifiés ou supprimés, les modifications sont ensuite transmises aux annuaires ou applications cibles via leurs API de provisionnement propriétaires.

À quoi ressemble un processus de provisionnement des utilisateurs ?

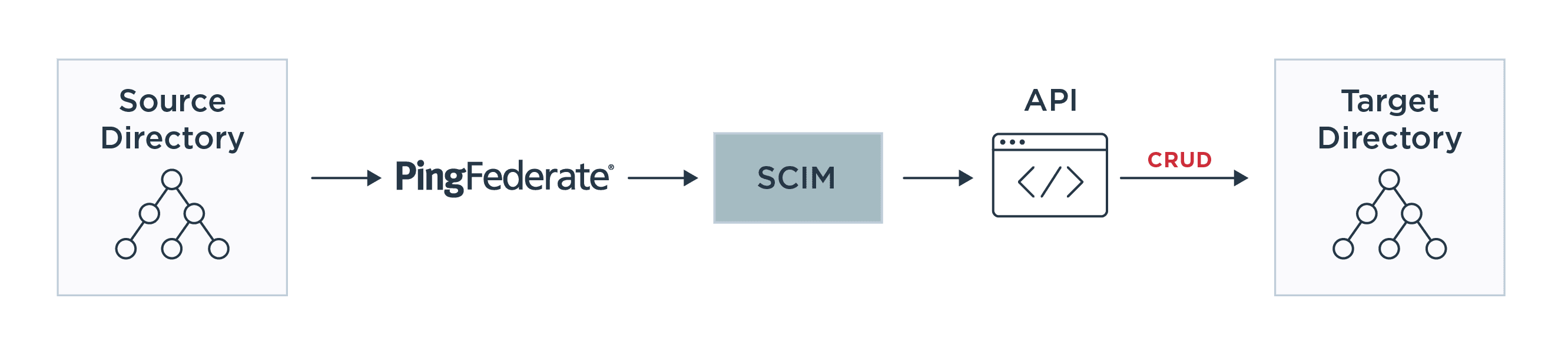

Le provisionnement peut avoir de nombreux processus différents, selon l’architecture système de l’entreprise et la solution de provisionnement en place. Le moyen le plus rapide et le plus simple de mettre en œuvre le provisionnement des utilisateurs consiste à tirer parti de PingOne, qui rationalise le provisionnement dans l’ensemble de l’entreprise. Le schéma suivant illustre un modèle de provisionnement sortant typique à l’aide de PingOne.

Dans cette configuration, PingOne sert de magasin d’utilisateurs racine. Le service de provisionnement PingOne synchronise les identités de l’annuaire d’utilisateurs racine vers les magasins d’utilisateurs externes, tels que les communautés Force de vente et les magasins d’utilisateurs basés sur SCIM.

Le service de provisionnement maintient en permanence les magasins d’identités cibles synchronisés avec le magasin d’utilisateurs PingOne. Tout ajout, modification ou suppression d’utilisateurs ou d’informations utilisateur dans le magasin d’utilisateurs PingOne déclenche une mise à jour des magasins d’utilisateurs cibles.

Pour configurer le provisionnement avec PingOne, vous devez d’abord sélectionner un magasin d’identités cible auquel vous souhaitez provisionner des utilisateurs. Ensuite, vous passerez en revue la création d’un profil de provisionnement pour le magasin d’identités cible. Le profil de provisionnement définit :

La configuration de l’authentification pour permettre une connexion au magasin d’identités cible ainsi que les paramètres de configuration spécifiques au magasin d’identités cible

Les informations d’identité de l’utilisateur dans le magasin d’identités PingOne à sélectionner pour le provisionnement au magasin d’identités cible

La ou les populations PingOne à partir desquelles fournir des utilisateurs au magasin d’identités cible

Combien de temps prend généralement la mise en œuvre du provisionnement des utilisateurs et des comptes ?

Avec le provisionnement SCIM natif, les opérations CRUD se produisent quelques secondes après un changement dans le magasin d’utilisateurs. L’installation prend généralement moins d’une heure pour chaque système ou application en aval. Ping fournit une documentation étape par étape permettant aux clients de configurer le provisionnement rapidement et facilement.

Pour les systèmes qui ne prennent pas nativement en charge SCIM, Ping a un partenariat avec Aquera, qui crée et maintient des connecteurs qui s’intègrent de manière transparente avec la plateforme cloud PingOne. Aquera utilise les API natives d’un système pour créer de nouveaux connecteurs en un à cinq jours à la demande. Cela permet aux organisations de configurer rapidement le provisionnement pour toute application héritée ou personnalisée. Pour plus d’informations, consultez aquera.com.

Comment fonctionne le provisionnement des utilisateurs dans Active Directory ?

Active Directory (AD) ne prend pas en charge nativement la fédération d’identités vers des ressources telles que les applications cloud, comme il a été conçu en 1999. Quoi qu’il en soit, de nombreuses organisations continuent d’utiliser AD, car il s’agit de l’annuaire d’identités dominant depuis sa création. Pour obtenir des fonctionnalités de fédération, de nombreuses entreprises ajoutent des services de fédération Active Directory à leur implémentation AD traditionnelle ou utilisent Azure AD de manière autonome ou en conjonction avec AD.

Pour les entreprises qui n’ont actuellement aucune capacité de fédération à partir de leur AD sur site, Ping propose des solutions qui peuvent utiliser AD sur site comme source d’identité de vérité et générer des messages SCIM en fonction des modifications d’AD.

Le Catalogue d’intégrations de Ping

Nous travaillons d’arrache-pied pour continuer à étendre nos capacités de provisionnement des utilisateurs afin de transmettre des avantages à l'’entreprise, notamment une efficacité accrue de la main-d’œuvre, une diminution des risques de sécurité et une meilleure expérience utilisateur. Pour consulter notre catalogue de provisionnement complet, veuillez consulter l'Annuaire d’intégration Ping.