Est-ce que l’identité des Collaborateurs Freine Votre Organisation ?

Les professionnels de l’informatique en charge de l'identité des collaborateurs font face à une bataille difficile. Vos principaux objectifs sont de répondre aux besoins de l’entreprise, principalement en déployant de nouvelles applications et de nouvelles ressources, mais vous devez passer beaucoup de temps à réaliser des tâches essentielles telles que la maintenance des système pour maintenir le fonctionnement continu de la société. Tandis que votre entreprise grandit et accélère les initiatives de transformation numérique, vous devez aussi suivre le rythme de cette croissance.

Ceci peut poser de vraies difficultés pour plusieurs raisons :

Le volume : Le nombre même d’applications et d’API peut se compter en milliers pour une entreprise standard.

Le temps : Les équipes en charge de l’identité peuvent être dépassées par les priorités comme l’entretien des systèmes existants et les demandes de nouvelles applications.

Technologie : Vous n’avez pas les bons outils ni les fonctionnalités pour faire face à ce nouveau monde.

La partie technologique est particulièrement inquiétante, car le fait de s’appuyer sur une technologie existante n’étant pas équipée pour répondre aux besoins de votre entreprise peut entraîner de graves conséquences sur le long terme. Elle peut retarder les initiatives de transformation numérique ou empêcher d’autres projets stratégiques, tels que le Zero Trust, de se réaliser. Poursuivez votre lecture pour découvrir les principales raisons pour lesquelles les systèmes de gestion de l’identité des collaborateurs dits « legacy » freinent votre activité et comment une autorité d’authentification peut vous aider.

Problèmes posés par les systèmes d’IAM existants et comment les résoudre

Problème: Portée limitée de l’application

Les applications changent en permanence. Les entreprises doivent gérer une variété d’applications qui n’a jamais été aussi importante, notamment les applis web, les apps mobiles, les apps monopage et les API. Les équipes en charge de la gestion de l’identité et des accès (IAM) doivent pouvoir ajouter n’importe quelle app ou ressource dont l’entreprise a besoin. Cela est typiquement réalisé grâce à des standards ouverts tels que OAuth, OIDC, SCIM, SAML, etc. L’IAM legacy qui n’est pas compatible avec les standards ouverts a un réel impact sur votre capacité à satisfaire les exigences des nouvelles ressources et de celles à venir.

Solution: Prendre en charge les standards ouverts et les applications existantes

Les équipes en charge de l’identité ont besoin de l’IAM pour prendre en charge tout l’écosystème d’applications. Vous avez besoin d’un système « developer-friendly » supportant les standards ouverts afin de pouvoir ajouter facilement de nouvelles ressources telles que des apps SaaS et des API. En même temps, l’IAM devrait couvrir le serveur et le langage des systèmes existants qui, typiquement, résident sur site et/on ont été conçus en interne.

Problème: Shadow IT et silos non planifiés

Lorsque les équipes en charge de l’identité ne peuvent pas satisfaire les exigences ni suivre le rythme de l’entreprise, elles achètent ou développent leurs propres systèmes d’identité. Ces formes d’identité shadow, ou silos d’authentification, commencent souvent comme des exceptions à l’IAM centralisée mais se développent au fil du temps. C’est une stratégie à court terme pour obtenir des gains immédiats qui peuvent avoir des effets dévastateurs sur le long terme. Non seulement ces silos deviennent un vrai casse-tête en terme de fonctionnement et une autre facette de l’environnement qu’il faut entretenir, mais ils augmentent aussi le risque de sécurité de l’entreprise et les failles potentielles.

Solution: Des services d’authentification centralisés conçus pour être rapides et évolutifs

Les entreprises modernes ont besoin d’un IAM qui permette aux administrateurs de gérer de manière centralisée des milliers d’applications et de gérer rapidement les nouvelles demandes d’ajouts. Compte tenu de la petite taille des équipes d’IAM, ces systèmes devraient être automatisés et les API devraient inclure des fonctionnalités de libre-service et d’administration déléguée. De plus, les équipes d’IAM devraient rechercher des consoles de gestion solides ainsi que des modèles de politiques, qui leur permettent d’anticiper le moment où les besoins de l’entreprise évolueront.

Découvrez comment Gates Corporation a supprimé les silos avec une autorité d’authentification

Problème: Une expérience employé décousue

Lorsque l’IAM ne parvient pas à prendre en charge un large portefeuille d’applications et/ou qu’il crée des silos, il réduit l’expérience utilisateur. De nombreuses connexions constituent un poids pour les collaborateurs, en ajoutant des risques liés aux mots de passe et en augmentant le nombre d’appels passés au service d’assistance, lesquels entravent la productivité. Cela limite aussi l’efficacité des investissements puisque les employés n’auront pas accès à toutes leurs ressources depuis un seul et même endroit, et adopteront de ce fait plus lentement les nouvelles technologies. Enfin, et surtout, cela créera une expérience incohérente lorsque les employés passeront d’une appli à l’autre.

Solution: Un accès simple et en un clic à toutes les applis

Lorsque l’IAM est gérée de manière centralisée et qu’elle simplifie les besoins des administrateurs de l’identité des collaborateurs, cela engendre des changements positifs pour tous les employés. En centralisant l’authentification, les employés ne doivent plus utiliser plusieurs identifiants de connexion pour accéder aux différents systèmes. Au lieu de cela, ils peuvent se connecter à un seul portail ou à un seul dock depuis lequel ils ont un accès en un clic à toutes leurs applis. Cela entraîne une meilleure productivité, moins de mots de passe en circulation et une sécurité renforcée.

Le dilemme de la migration

Si la solution semble aussi claire, pourquoi les entreprises ne changent-elles pas ? D’abord, les systèmes d’identité des collaborateurs sont fondamentaux pour réaliser les missions et toute interruption peut empêcher les employés de faire leur travail, ce qui peut conduire à des pertes de revenus. De nombreux systèmes d’IAM sont conçus en interne ou de manière personnalisée, et les personnes qui sont derrière ces créations sont parties depuis longtemps ou ne sont plus en charge de leur entretien.

Si vous utilisez la solution d’un éditeur, n’oubliez pas qu’elle a été conçue pour une période différente, par des éditeurs tels que Oracle, CA Technologies et IBM, en qualité d’éléments complémentaires servant à soutenir un environnement limité et homogène. De ce fait, la mise à niveau de ces systèmes doit être réalisée en lock-étape avec d’autres facettes de votre environnement, ce qui peut prendre des années. Ces chemins difficiles de mise à niveau ne valent ni l’argent ni le temps, en particulier lorsque même les toutes dernières versions n’ont pas les fonctionnalités clés.

Toutefois, il existe un moyen pour les entreprises d’adopter les meilleures fonctionnalités de l’IAM sans perturber leurs collaborateurs. Les outils et les services de migration fournissent une méthode, déjà prouvée, d’adopter de nouvelles fonctionnalités et de co-exister avec l'IAM existant. En utilisant ces outils et en ayant recours aux services professionnels d’un éditeur ou de consultants tiers, vous pourrez migrer au rythme qui est adapté à votre organisation.

Préparer le terrain pour une autorité d’authentification des collaborateurs

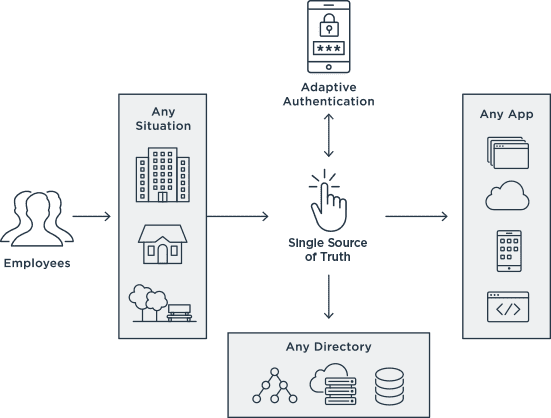

En plus des bons outils et des bons services de migration, les entreprises d’aujourd’hui ont besoin d’un IAM solide pour les collaborateurs, qui puisse gérer tout leur environnement et tout leur portefeuille d’applications afin de fournir une expérience cohérente à leurs employés. Cela implique d’avoir un système agnostique à l’égard de l’éditeur, qui soit compatible avec les standards ouverts, et qui ait une plateforme suffisamment extensible pour intégrer tout et n’importe quoi. C’est ce qu’on appelle communément une « autorité d’authentification », qui centralise l’identité et l’authentification au sein de l’entreprise.

Les professionnels de l’identité qui adoptent une autorité d’authentification peuvent gérer les collaborateurs à l’échelle, déléguer l’ajout de nouvelles ressources à l’entreprise et veiller à la fluidité des intégrations. Ce système ne néglige aucune appli et peut fonctionner dans des environnements sur site et sur cloud. En supprimant les silos, vous proposez à vos employés une expérience sans frictions tout en améliorant la productivité et en renforçant la sécurité de votre organisation.

Pour en savoir plus sur la manière dont une autorité d’authentification peut garantir que les interactions numériques sont sécurisées et fluides au sein de l’entreprise, vous pouvez lire le livre blanc sur l’autorité d’authentification pour les collaborateurs.