Comment Surmonter les Obstacles les Plus Complexes de votre transformation Numérique

La transformation digitale conduit les organisations à intégrer des technologies numériques à tous les niveaux de leurs activités. Pour ceux qui y parviennent, les bénéfices en valent la peine :

- Une meilleure expérience client

- Des employés plus productifs

- Une approche business plus intelligente

- Un meilleur positionnement par rapport à la concurrence

- Des profits et un chiffre d'affaire accrus

Mais on sait aussi que la transformation numérique est difficile à mettre en oeuvre. Certaines entreprises ont encore besoin d'en voir les avantages par rapport aux obstacles qui menacent de ralentir ou faire stagner leurs efforts. Pendant qu'elles découvrent les complexités de la transformation numérique, de nombreuses organisations se retrouvent face à des obstacles à surmonter. Ces obstacles relatifs à la gestion d'environnements IT multi-cloud et hybrides, l'accès des employés et des partenaires en remote et le nombre croissant d'appareils rendent la transformation numérique complexe.

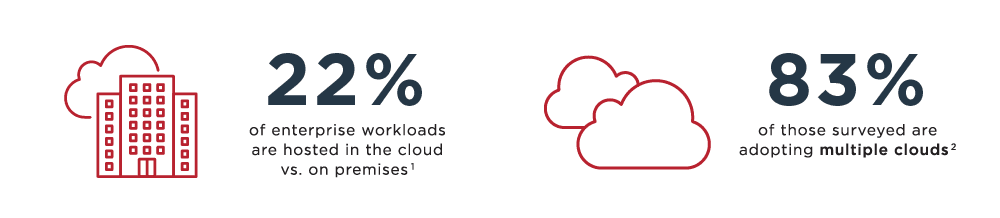

Les environnements IT multi-cloud et hybrides

La migration vers le cloud constitue une part importante de la transformation numérique pour de nombreuses entreprises. Mais toutes les applications on-premises ne possèdent pas de substitut SaaS et certains logiciels sur site ne peuvent par ailleurs pas migrer vers un cloud privé. De ce fait, les ressources souvent déployées sur plusieurs clouds et dans des data centers sur site constituent une réalité pour la plupart des entreprises.

Si leur gestion des identités et des accès (IAM) n'est pas conçue pour un environnement IT hybride, ces organisations doivent souvent s'appuyer sur des solutions de substitution impliquant des frais supplémentaires et qui souvent dégradent l'expérience utilisateur. Elles courent également le risque d'exposer par inadvertance des données et des informations sensibles. Les rapports constants de « leaky S3 buckets » mettent en lumière les diverses manières par lesquelles les données AWS deviennent publiques en raison de la mauvaise configuration des contrôles IAM (3).

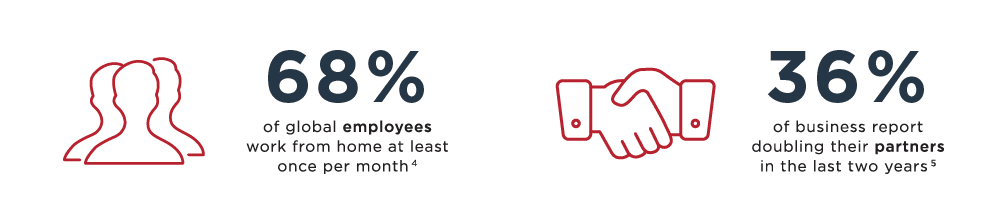

L'accès des employés et des partenaires à distance

Les départements informatiques sont de plus en plus amenés à fournir des accès à distance aux employés et aux partenaires externes. Qu'il s'agisse d'employés travaillant dans des lieux publics sur des réseaux peu sécurisés, ou de partenaires ayant besoin d'accéder à une entreprise depuis leurs propres bureaux, le contrôle d'accès basé sur le réseau devient de plus en plus obsolète. Mais les réseaux ne constituent que la moitié du problème, car les investissements des entreprises dans des partenariats stratégiques compliquent encore plus la notion d'accès sécurisé en ajoutant les identités des partenaires au mix.

Pour faire face à ces difficultés, les entreprises adoptent une approche basée sur les API permettant aux applications d'être développées par des partenaires et d'autres tiers de manière à assurer un partage d'informations plus fluide. Mais en résolvant un problème, c'est un nouveau problème qui a été créé. La tendance globale vers les API accélère également le rythme des fuites de données, comme l'a montré une étude réalisée en 2019 par la North Carolina State University, révélant que plus de 100 000 répertoires GitHub avaient subi une fuite d'API et de clés cryptographiques.(6) Lorsque regroupées, ces tendances mettent les entreprises dans la situation non enviable de gérer de nombreuses identités depuis plusieurs réseaux, rendant ce faisant les infrastructures encore plus complexes.

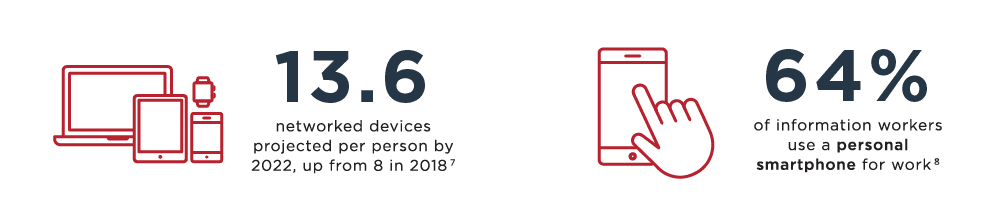

Devices des consommateurs, IoT et BYOD

Le nombre d'appareils utilisés par les consommateurs ne cesse d'augmenter. Il peut s'agir d'une tablette, d'un téléphone, d'un ordinateur portable ou même d'une montre connectée. Ces appareils sont connectés à Internet et accèdent chaque jour à divers réseaux et données, augmentant ainsi les points d'entrée des organisations mais aussi, par la même occasion, les risques de sécurité.

Mais il existe des avantages en termes de usage et de productivité dont les entreprises doivent aussi tenir compte. Les utilisateurs veulent pouvoir accéder aux services et aux données depuis n'importe quel appareil, y compris à partir d'appareils IoT. Mais tous les appareils ne procurent pas le même niveau d'assurance pour prouver que les utilisateurs sont bien ceux qu'ils prétendent être et qu'ils n'ont pas été compromis. Pour compliquer encore plus les choses, bon nombre de ces appareils IoT appartenant aux consommateurs sont de plus en plus utilisés à des fins professionnelles.

Alors que la quantité et le type d'appareils continuent d'augmenter, les entreprises doivent trouver un moyen de sécuriser l'accès de leurs clients et de leurs employés, quel que soit l'appareil qu'ils utilisent.

La transformation numérique a besoin de l'identité intelligente

La transformation digitale peut entraîner une croissance du business en créant de nouvelles chaînes de valeur et de nouveaux partenariats. Mais elle rend également plus difficile la sécurisation des accès pour les cas d'usage des employés et des clients.

L'adoption d'une stratégie de sécurité Zero Trust vous permet d'ouvrir vos applications et vos données à tous les utilisateurs, où qu’ils se trouvent, avec un risque minimal et une connectivité optimale. La mise en œuvre du Zero Trust optimise la sécurité en déplaçant la ligne de défense du périmètre du réseau vers les périmètres des ressources individuelles. Ce faisant, une approche Zero Trust confère la confiance nécessaire pour faire progresser les initiatives de transformation numérique.

Mais pour mettre en œuvre le Zero Trust, vous devez pouvoir vous assurer que les utilisateurs, les appareils, les applications et les transactions sont toujours authentifiés et autorisés, quel que soit le réseau qui les héberge. L'identité intelligente fournit ces fonctionnalités.

L'identité fournit le contrôle nécessaire dans un monde où l'accès en temps réel est indispensable pour un nombre croissant d'applications, d'API, d'appareils et de canaux d'engagement. L'identité intelligente peut associer le risque engendré par les actions d'un utilisateur dans n'importe quel canal d'engagement avec une réponse appropriée et sur mesure pour fournir l'équilibre idéal entre la sécurité et l'expérience utilisateur.

Grâce à l'intelligence artificielle, l'identité peut apprendre et détecter en permanence des schémas pour identifier les anomalies et être au fait des menaces de sécurité les plus récentes. Que les utilisateurs essayent de se connecter, d'accéder à certaines applications, de demander des données ou de réaliser une transaction, l'identité intelligente utilise les signaux de risque, le contexte de l'utilisateur et de l'appareil, les règles pré-configurées et l'intelligence artificielle pour que les utilisateurs restent productifs et les ressources de l'entreprise sécurisées dans divers déploiements.

L'identité intelligente fournit la flexibilité nécessaire pour aligner la gestion des identités et des accès aux ressources spécifiques de l'entreprise, aux besoins de personnalisation et au modèle de déploiement préféré. Elle fournit également un système de contrôle centralisé pour optimiser l'équilibre entre la sécurité et le confort pour tous les cas d'usage principaux.

Pour en savoir plus sur la manière dont l'identité intelligente peut faire progresser votre transformation numérique, consultez le livre blanc.

Références :

1 Weiss, Keith. « Valoriser le Cloud Public ; avoir un aperçu de la charge de travail ». Morgan Stanley Research. 27 juin 2018.

2 2019 State of the Cloud Report. RightScale/Flexera.

3 Rothman, Mike. « Top 5 AWS Security Mistakes: Leaky S3 Buckets ». DevOps.com. 2 août 2019.

4 2018 Global State of Remote Work (Global). Owl Labs.

5 Technology Vision 2018: Intelligent Enterprise Unleashed. Accenture.

6 Cimpanu, Catalin. « Plus de 100 000 répertoires GitHub ont subi une fuite d'API ou de clés cryptographiques ». ZDNet. 21 mars 2019.

7 « L'IoT a discrètement et rapidement changé nos vies ». NCTA - The Internet & Television Association. 1er février 2019.