Prêt à démarrer avec Zéro Trust ? Commencer par la gestion des identités

L’adoption de Zéro Trust est en plein essor. Ce modèle de sécurité est apparu bien avant la pandémie comme le moyen de gérer le nombre sans cesse croissant de ressources résidant hors du réseau d’entreprise, telles que des terminaux mobiles, des objets connectés, du cloud computing et de petites communautés d’utilisateurs en télétravail. Mais bien que de nombreuses organisations aient expérimenté le modèle Zéro Trust, elles s’appuyaient toujours sur une approche de sécurité périmétrique - jusqu’à la pandémie qui a tout changé.

Quasiment du jour au lendemain, Zéro Trust est passé du statut d’utile sans plus à celui d’indispensable, les entreprises basculant l’ensemble de leurs effectifs dans un environnement de travail à distance. Dans notre récente enquête auprès de 1300 dirigeants dans le monde :

82 % d’entre eux ont déjà adopté au moins un composant Zéro Trust

71 % déclarent que leurs investissements Zéro Trust vont augmenter au cours des 12 prochains mois

85 % pensent que les technologies de sécurité des identités sont essentielles pour l'expérience mobile et/ou utilisateur

Clairement, les dirigeants ont compris la valeur du modèle, mais chaque organisation déploiera Zéro Trust d’une manière différente. Les investissements antérieurs dans l'infrastructure, et les niveaux variables de connaissances en cybersécurité et d’adhésion des dirigeants, peuvent influer sur la façon dont (et la rapidité avec laquelle) une entreprise adopte une architecture Zéro Trust. Donc quelle est pour votre entreprise la meilleure approche pour démarrer avec Zero Trust ?

Zero Trust est un voyage, pas un état final

En matière de sécurité, on dit souvent que tout et n’importe quoi peut être piraté. En d’autres termes, la sécurité « totale » n’existe pas. Les mauvais acteurs continueront de trouver des moyens créatifs pour entrer mais, à leur tour, les cyberdéfenses évolueront également.

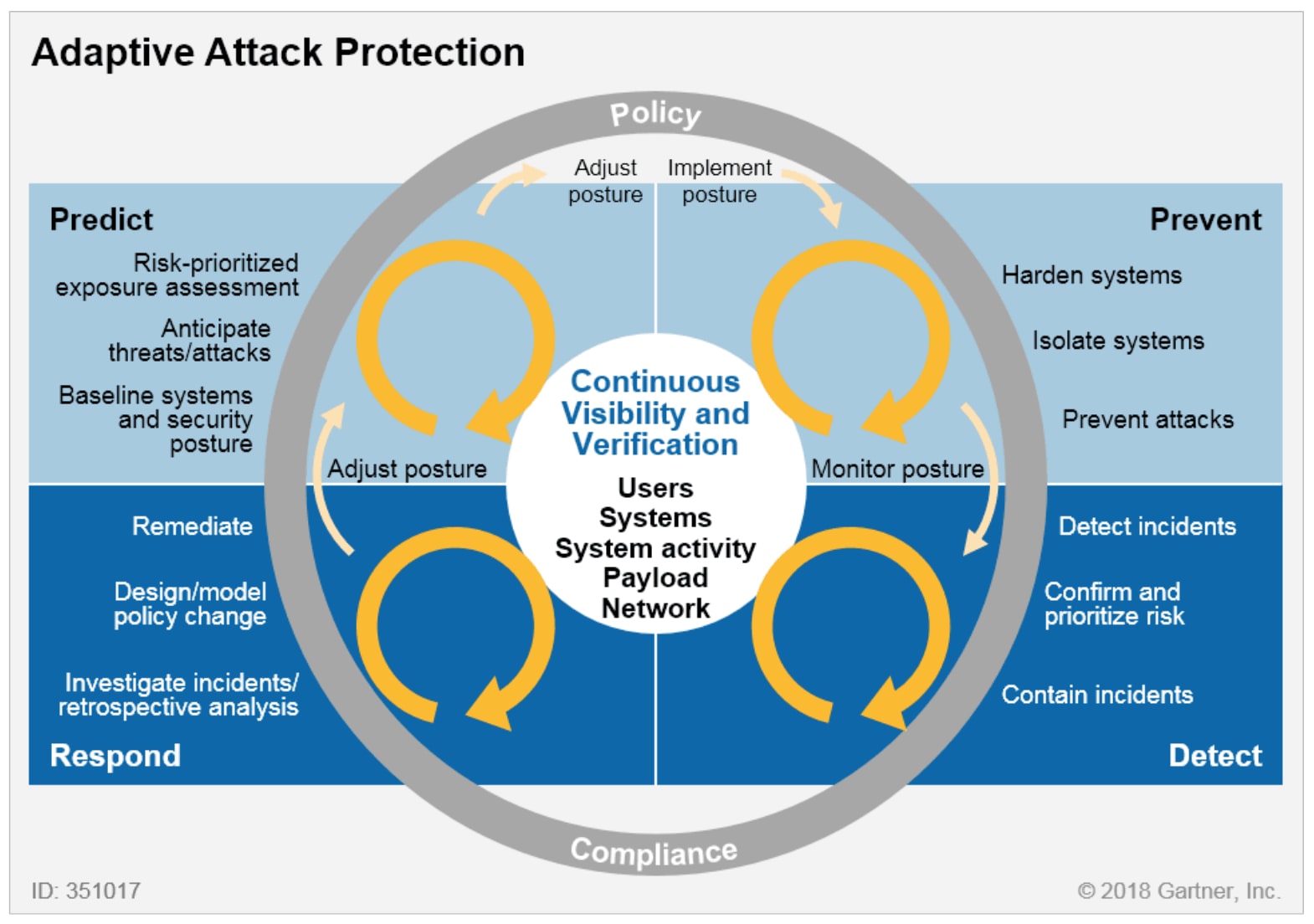

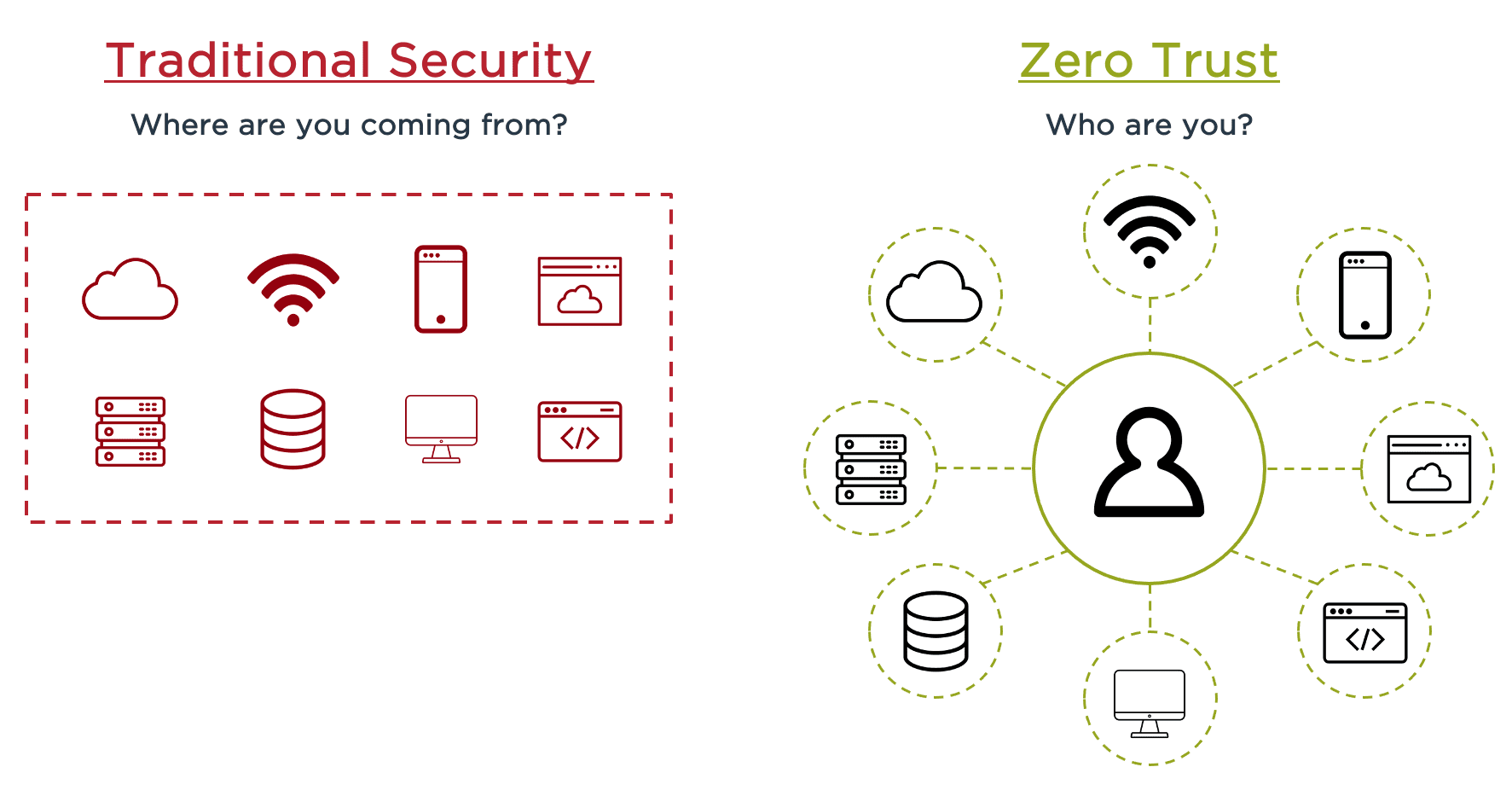

Avant Zero Trust, les entreprises dépendaient des fournisseurs et des technologies de sécurité réseau pour sécuriser leur périmètre. Cependant, Zero Trust est bien plus que cela : c'est un concept qui repose moins sur la sécurité d’un périmètre de réseau que sur la sécurité de l’identité. Le réseau est un composant clé, tout comme les appareils, les utilisateurs, les API, les données, etc... Et comme il n’existe pas de guide définitif sur Zero Trust - par exemple, Forrester a son Zero Trust Security Playbook et Gartner a le modèle CARTA, tandis que les agences NIST et NSA du gouvernement américain ont également fourni une orientation. Bref, chaque organisation doit constamment évaluer sa posture de Zero Trust en termes de personnes, de processus et d'infrastructure pour répondre à ses besoins uniques.

Le modèle Gartner CARTA

Identité : la base du succès de Zero Trust

Le principe clé de Zero Trust est « ne jamais faire confiance, toujours vérifier », ce qui signifie que tous les utilisateurs et appareils doivent d’abord être authentifiés avant de pouvoir accéder à des ressources ou des données sensibles. Cela peut sembler évident à l'époque actuelle, mais c’est un point de départ pour réfléchir sur la sécurité du passé, où les utilisateurs étaient dignes de confiance une fois qu’ils étaient sur le réseau de l’entreprise. De nos jours, où il est essentiel de renforcer la confiance au-delà du réseau à un niveau plus granulaire, comme sur les utilisateurs, les appareils et d’autres ressources, l’identité joue un rôle essentiel.

L'identité doit être la première étape de votre parcours Zero Trust, car elle englobe et aborde :

La gestion centralisée : La plupart des entreprises ont une variété d’applications, y compris des logiciels hérités, des logiciels SaaS, mobiles et plus encore. Ces applications ont entraîné la formation de silos au fil du temps, ce qui peut être difficile à maintenir pour le service informatique. Une solution solide de gestion des identités peut tout lier et permettre à votre organisation de s’authentifier de manière cohérente dans tous les domaines.

L’absence de mot de passe : Les mots de passe continuent d’être la principale menace pour la sécurité des entreprises et le principal point d’entrée pour les acteurs indésirables. Une plate-forme d’identité robuste vous permet de réduire le nombre de mots de passe grâce à des fonctionnalités telles que l’authentification unique (SSO) et l’authentification multifacteur (MFA). Et à la fin, vous pouvez même supprimer les mots de passe de l’équation grâce aux progrès de la connexion sans mot de passe et de la biométrie des appareils.

L’expérience utilisateur : Ce thème est un sous-produit des deux premiers points mais mérite d’être cité individuellement, car l’expérience utilisateur est essentielle au succès de Zero Trust, en particulier avec l’accélération qu’a subie le travail à distance. Les entreprises hésitent à trop verrouiller les choses au détriment de la productivité des employés. La sécurité des identités bien faite garantit un accès transparent afin que votre personnel puisse rester efficace.

Le risque dynamique : L’un des principaux avantages de l’adoption de Zero Trust est la capacité de surveiller et d’évaluer en permanence les risques plutôt que d’être limité par la nature statique de la sécurité basée sur le périmètre. Être capable d’identifier tout et n’importe quoi est la première étape et la base de l’intégration de solutions de gestion des risques, qui peuvent tirer parti d'outils tels que l’apprentissage automatique et l’analyse visant à détecter et répondre aux activités potentiellement dangereuses.

Pour le Zero Trust, il n'existe pas de produit miracle

Lorsque vous commencez votre voyage Zero Trust, méfiez-vous de tout fournisseur ou solution se vantant d’offrir la seule et unique réponse à vos besoins. Un écosystème Zero Trust comporte de nombreux composants. Ce n’est pas seulement une question de technologie, car votre personnel et vos processus internes sont également importants.

Pour réussir le déploiement, vous avez besoin de l’adhésion de la direction et du respect des principes de Zero Trust de la part de vos équipes informatiques et de sécurité. Ce qui est plus facile à dire qu’à faire sachant que de nombreux « praticiens » de la sécurité ont bâti leur carrière sur la mise en œuvre d’outils de sécurité réseau axés sur la sécurisation du périmètre. De plus, des processus tels que les applications d’intégration ou les utilisateurs peuvent provoquer des changements, entraînant une résistance interne.

C’est pourquoi se concentrer sur la sécurité de l'identité est un excellent moyen pour commencer votre voyage Zero Trust. L’identité vous aide à tout gérer à grande échelle. L’adoption d’une approche centrée sur l’identité réduit également les perturbations commerciales en minimisant les frictions pour les employés et les administrateurs.

Zero Trust est un sport d’équipe

Dans votre voyage Zero Trust, travailler avec un certain nombre de fournisseurs et de solutions différents est inévitable. Les entreprises ont besoin d’une couverture pour toutes leurs applications, y compris les applications locales et héritées. Elles ont également besoin d’intégration au niveau d’autres aspects de la pile de sécurité, en particulier la gestion des appareils et l’analyse et la surveillance de la sécurité.

C'est pourquoi les capacités d'intégration et d’orchestration devraient être des facteurs clés dans votre prise de décision lorsque vous envisagez d’investir dans Zero Trust. Si votre équipe ne peut pas tout gérer efficacement, votre argent sera gaspillé. Obtenir une identité correcte rendra votre exécution Zero Trust beaucoup plus réussie, car l’identité est le tissu qui relie l’ensemble.

Comment les dirigeants approchent Zero Trust

Vous voulez comprendre comment d’autres organisations et dirigeants envisagent la mise en œuvre de Zero Trust ? Consultez notre enquête « La croissance du travail à distance alimente un investissement dans Zero Trust ». Et pour découvrir comment atteindre vos objectifs de transformation numérique avec Zero Trust, téléchargez notre livre blanc « Zero Trust: Thinking Outside the Perimeter » (Zero Trust : Penser autrement).”