Was ist die Dynamische Autorisierung?

Ihre Kunden entscheiden sich immer häufiger dafür, Einkäufe und Transaktionen online statt persönlich zu tätigen. Und sie wollen die Möglichkeit haben, jedes Gerät zu jeder Zeit und von jedem Ort aus zu nutzen, um dies zu tun. Die neue digitale Freiheit bietet den Kunden eine noch nie dagewesene Flexibilität und Optionen. Aber sie schafft für Unternehmen und Organisationen, die sie bedienen, mehr Komplexität und Wettbewerbsdruck denn je.

Online-Shopping ist eine der beliebtesten digitalen Aktivitäten weltweit mit einem globalen Etail-Umsatz von 3,5 Billionen Dollar im Jahr 2019 oder 14,1% globalem Gesamtumsatz. E-Commerce wird voraussichtlich um weitere 8% wachsen und bis 2023 22% aller weltweiten Verkäufe ausmachen.

— ”Der Anteil des E-Commerce am gesamten Umsatz des Einzelhandels weltweit 2015-2023,” Statista, 26. Nov. 2020

Sollten Sie nicht die erwartete effiziente Kundenerfahrung liefern, können und werden Ihre Kunden nach bequemeren Optionen suchen. Abhängig von Ihrer Branche, müssen Sie auch die Einhaltung von Vorschriften wie der GDPR, CCPA, HIPAA, und dem Cures Act gewährleisten. Und je mehr digitale Daten gesammelt, gespeichert und weitergegeben werden, desto größer ist auch das Risiko einer Datenpanne und des damit verbundenen Reputationsschadens.

Um in der heutigen Geschäftswelt erfolgreich zu sein, müssen Sie den Zugriff auf Daten und Dienste so verwalten können, dass Sie eine strenge Kontrolle darüber haben, wer worauf zugreifen kann. Gleichzeitig müssen Sie ein Gleichgewicht zwischen Sicherheit und gesetzlichen Vorgaben und den Erwartungen Ihrer Kunden an ein sicheres und nahtloses Erlebnis schaffen.

Warum rollenbasierte Zugriffskontrolle in der digitalen Welt von heute nicht mehr funktioniert

Traditionelle Autorisierungsansätze stützen sich in erster Linie auf die Identität oder deren logische Erweiterungen. Dieser als rollenbasierte Zugangskontrolle (RBAC) bekannte Ansatz stützt sich auf die Rolle der Person, der die Identität zugeordnet ist, um Zugriffsentscheidungen zu treffen, und delegiert Autorisierungsentscheidungen an die Anwendung, auf die zugegriffen wird. So haben zum Beispiel Mitglieder der Personalabteilung Zugriff auf die Anwendung für Gehaltsabrechnung, während Mitglieder der Finanzabteilung auf Tools für die Finanzberichterstattung zugreifen können.

Dies war sinnvoll, als der Zugriff typischerweise auf interne Nutzer innerhalb eines Netzwerkbereichs beschränkt war. Der RBAC-Ansatz ist zwar für bestimmte Anwendungen gut, aber für viele der heutigen Anwendungsfälle zu einschränkend. Angesichts der Anzahl von Anwendungen und Personen, die darauf Zugriff beantragen, sind Autorisierungsentscheidungen nur noch selten so binär, und die Verwendung zusätzlicher Attribute kann bessere und sicherere Entscheidungen gewährleisten.

Zwar könnten Sie diese Verantwortung theoretisch an die einzelnen Anwendungen delegieren, doch kann dies zu Inkonsistenz und einem Mangel an Transparenz und Kontrolle führen. Wenn Sie sich auf die einzelnen Anwendungen verlassen, wird die Implementierung von Änderungen zu einem mühsamen und zeitaufwändigen Prozess und bereitet Ihnen Kopfzerbrechen bei Audits und möglichen Compliance-Verstößen.

Wie attributbasierte Zugriffskontrolle und dynamische Autorisierung helfen

Dynamisches (auch bekannt als externes) Autorisierungsmanagement beseitigt die Nachteile und Risiken von RBAC, indem es zusätzliche Attribute für Autorisierungsentscheidungen nutzt. Attributbasierte Zugangskontrolle (ABAC) ist laut dem National Institute of Standard and Technology (NIST) eine bessere und sicherere Alternative. Sie bietet eine größere Flexibilität und Sicherheit, indem sie die Auswertung zusätzlicher Informationen (Attribute) erlaubt, um Autorisierungsentscheidungen zu treffen.

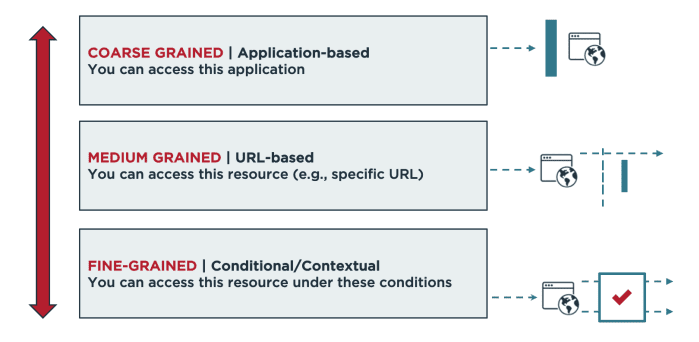

In der Erkenntnis, dass Attribute alleine möglicherweise nicht ausreichen, geht die dynamische Autorisierung einen Schritt weiter, indem sie die Verwendung von fein abgestimmten Zugriffskontrollen und die Externalisierung von Autorisierungen außerhalb von Anwendungen ermöglicht. Durch das Hinzufügen von fein abgestimmten Attributen können Sie den Kontext jeder Anfrage auswerten. Im Gegensatz zur traditionellen Autorisierung, die typischerweise nach statischen Zugriffsregeln funktioniert, können Sie mit der fein abgestimmten Autorisierung den Zugriff über die Anwendungs- und Ressourcenebene hinaus steuern und verlangen, das bestimmte Bedingungen erfüllt werden.

Ein weiteres Schlüsselprinzip der dynamischen Autorisierung ist die Abstraktion der Unternehmenslogik von den Anwendungen, die sie nutzen. Aufgrund der Nachteile der fest programmierten, statischen Logik, die sich innerhalb von Anwendungen befindet und über das gesamte Unternehmen verteilt und dupliziert ist, zentralisiert die dynamische Autorisierung die Zugriffskontrollen, anstatt sie auf der Ebene der einzelnen Anwendungen einzubauen.

Wie die dynamische Autorisierung funktioniert

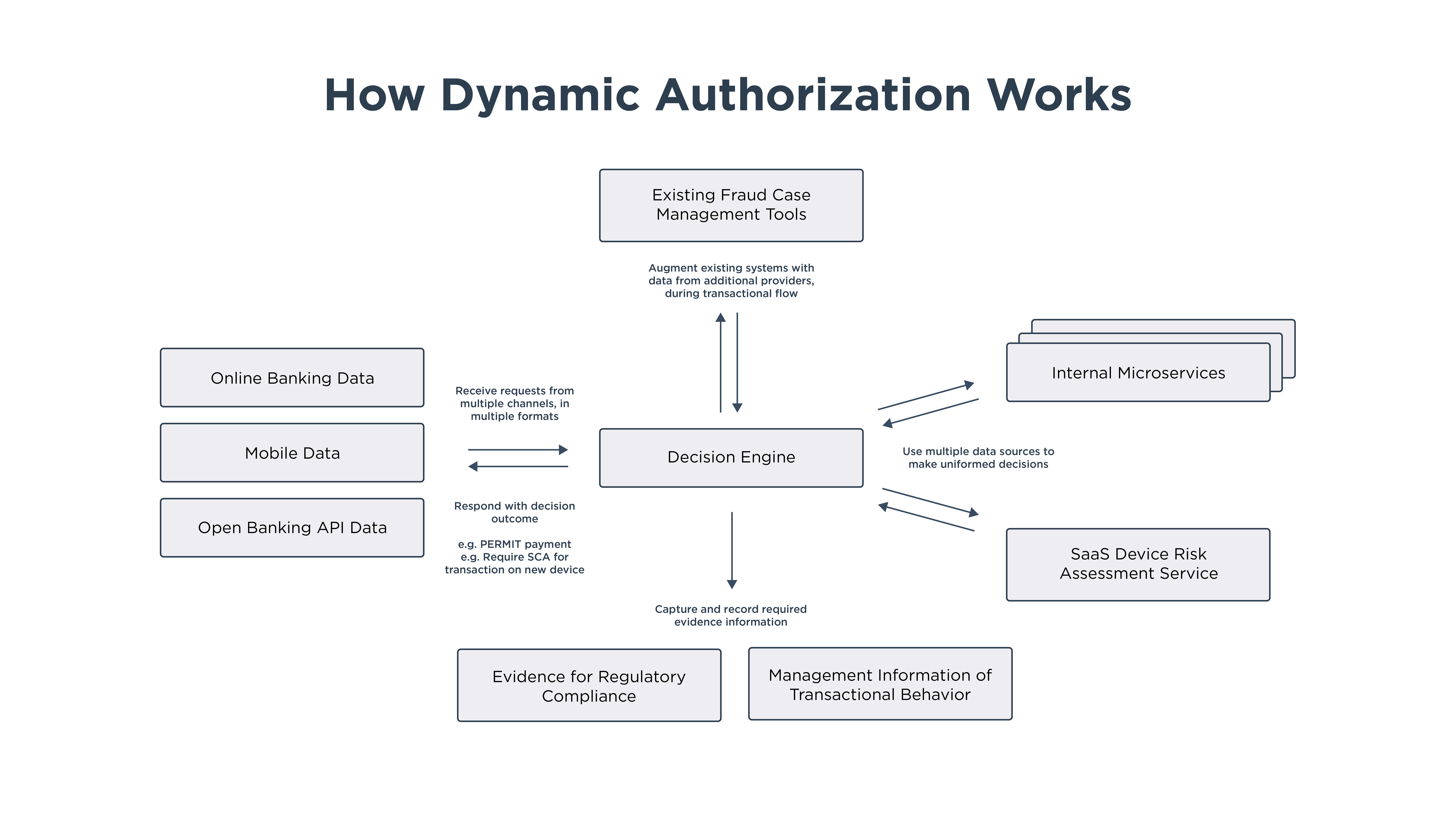

Bei der dynamischen Autorisierung stellt die Anwendung dem zentralen Autorisierungssystem Daten zur Verfügung, die die Art der Anfrage identifizieren, z.B. eine Benutzerkennung und einen Zieldienst oder Zieldaten. Von dort aus übernimmt das Berechtigungssystem die Verantwortung für die Erfassung aller zusätzlichen Daten, die für die richtige Berechtigungsentscheidung erforderlich sind. Dies könnte beinhalten:

Abrufen von zusätzlichem Kontext, wie z.B. Organisationsrollen und Benutzerattribute von einem Verzeichnisdienst

Abfrage eines Cloud-basierten Geräterisikodienstes

Prüfen der Finanzkontosalden von Kunden

Bewertung von Betrugs- und Risikosystemen, um einen Überblick über den aktuellen Risikostatus des Unternehmens zu erhalten

All dies geschieht dynamisch in Echtzeit, während die Anfrage gestellt wird oder eine Transaktion stattfindet. Nachdem alle notwendigen Attribute gesammelt wurden, bewertet das zentrale Autorisierungssystem diese Attribute in Echtzeit, um die richtige Entscheidung gemäß den Zugriffsrichtlinien des Unternehmens zu treffen. Der Zugriff wird dann gewährt, verweigert oder, wenn weitere Informationen benötigt werden, die Kontrolle kann an die anfragende Anwendung zurückgegeben werden. Der gesamte Prozess geschieht ohne oder mit minimaler Reibung für den Kunden.

Zentralisierte Steuerung von Autorisierungsrichtlinien

Die dynamische Autorisierung zentralisiert Autorisierungsrichtlinien, so dass die Anwendungen selbst keine eigenen Zugriffsrichtlinien unterstützen müssen. Als zentrales Autorisierungssystem speichert die dynamische Autorisierung die Regeln und fungiert gewissermaßen als eine "Decision-as-a-service"-Ressource.

Da das Regelwerk für Autorisierungsregeln zentral verwaltet wird, ist die Organisation auch flexibler und kann besser auf sich ändernde Prioritäten reagieren. Änderungen an einer Richtlinie können an einer einzigen Stelle vorgenommen werden, die dann automatisch von den verschiedenen Anwendungen übernommen werden, die diese Richtlinien verwenden.

Mit der Dynamischen Autorisierung sind Ihre Autorisierungsrichtlinien:

Zentral verwaltet und sichtbar

Leicht zu ändern

Prüffähig für Compliance

Replizierbar über Anwendungen hinweg

Dynamische Autorisierung entlastet die IT

Mit der dynamischen Autorisierung können Sie auch die Kontrolle über die Richtlinien an die entsprechenden Geschäftsbereiche delegieren. Auf diese Weise entlastet die dynamische Autorisierung die IT-Teams bei der Wahrnehmung dieser Aufgabe.

Anstatt IT-Ressourcen für diese Aufgabe bereitzustellen, können Sie Geschäftskunden eine Oberfläche für die Richtlinienverwaltung an die Hand geben, die es Ihnen leicht macht, Richtlinien selbst und entsprechend ihren spezifischen Anforderungen sicher zu erstellen und zu testen.

Dynamische Autorisierung hilft Ihrer Organisation:

Flexibler zu sein

Zeit und Geld zu sparen

Die Abhängigkeit von Software-Release-Zyklen aufzuheben

Erfahren Sie mehr über Dynamische Autorisierung

Durch die Zentralisierung der Autorisierungsrichtlinien und der Entscheidungsfindung bei gleichzeitiger Externalisierung der Richtlinienanwendung auf die Geschäftskunden, schafft die dynamische Autorisierung Effizienzvorteile wie Kosteneinsparungen und kürzere Markteinführungszeiten.

In einer Welt, in der die einzige Konstante die Veränderung ist, hilft die dynamische Autorisierung Ihnen:

Sicherheit durch Schutz von Daten, auf die über Datenspeicher und APIs zugegriffen wird, zu verbessern

Ensure compliance by streamlining management of data privacy and consent

Die Agilität zu erhöhen, indem Sie neue digitale Geschäftsinitiativen ermöglichen

Um mehr darüber zu erfahren, wie dynamische Autorisierung Ihrem Unternehmen helfen kann, holen Sie sich das Whitepaper.