2 - Déconstruire le MFA : Évolution, facteurs d’authentification et bien plus encore

Tout comme nous sommes passés du téléphone à cadran rotatif puis sans fil et portable, l’authentification multi-facteur a évolué en permanence pour répondre aux nouvelles exigences. Ce qui signifie que le MFA d’aujourd’hui n’est pas le MFA que votre père a connu, et c’est une très bonne chose.

La toute première forme de MFA était l’authentification à double facteur, ou 2FA. Comme son nom l’indique, le 2FA exigeait de l’utilisateur qu’il fournisse un second facteur en plus d’un mot de passe pour prouver son identité. L’idée était que s’il pouvait être facile de deviner un mot de passe ou de le voler, il serait possible de réduire sensiblement les risques de réutilisation des identifiants en demandant un second facteur. Et cela a été le cas, cela a été efficace pour déjouer les tentatives opportunistes réalisées par des attaquants qui essayent des combinaisons de nom d’utilisateur et de mot de passe connues uniquement pour voir si elles fonctionnent.

Mais les acteurs malveillants sont devenus de plus en plus sophistiqués. Et leurs tentatives de voler des identifiants et de compromettre des comptes sont devenues de plus en plus créatives. Heureusement, l’authentification multi-facteur a également progressé pour affronter l’évolution de ces menaces. Mais cela signifie également qu’il ne suffit plus de demander un facteur supplémentaire pour se défendre. Et n’importe quel facteur ne suffit pas non plus. Aujourd’hui, il y des manières nouvelles et meilleures de garantir l’identité, en fournissant non seulement une expérience plus sécurisée, mais aussi une expérience plus intuitive.

Types de facteurs d’authentification

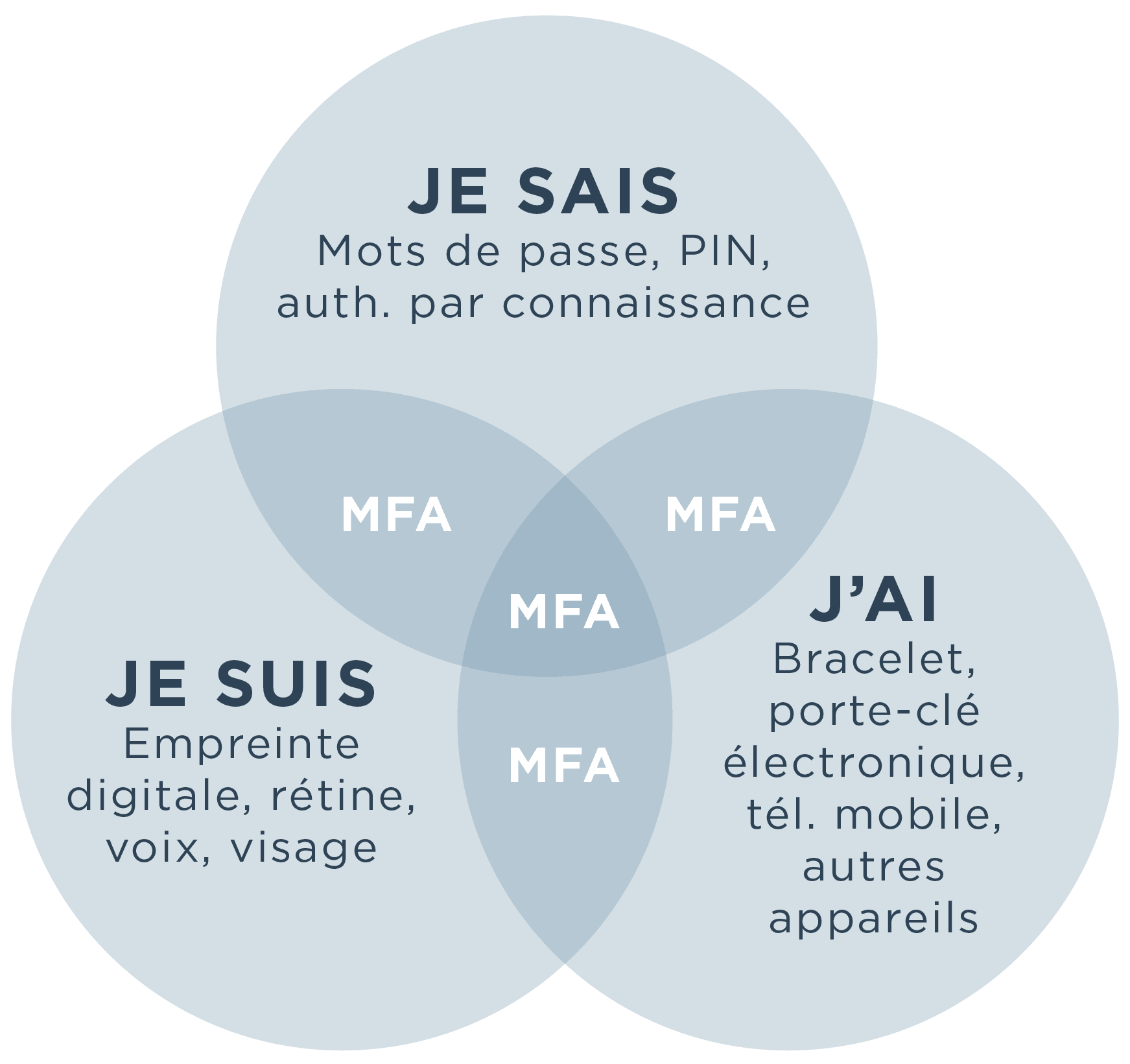

Dans leur forme la plus simple, les facteurs d’authentification sont des moyens supplémentaires de prouver leur identité. Ils se divisent en trois catégories :

Quelque chose que vous connaissez

Quelque chose que vous êtes

Quelque chose que vous avez

L’authentification multi-facteur vous demande de fournir deux facteurs ou plus (de catégories différentes) pour prouver que vous êtes bien celui que vous prétendez être avant d’autorisé à accéder aux ressources ou applications que vous souhaitez.

La combinaison nom d’utilisateur/mot de passe, qui est souvent utilisée, tombe dans la catégorie de ce que vous savez. En vue de renforcer la sécurité, certaines organisations pourraient vous demander un second facteur de quelque chose que vous connaissez, en répondant par exemple à une question de sécurité. Mais le MFA, ce n’est pas cela. En fait, si un hacker pouvait deviner ou voler votre mot de passe, il pourrait probablement deviner ou voler également la réponse à votre question de sécurité.

Le MFA vous demande au contraire de fournir des facteurs appartenant à plusieurs catégories. L’idée est qu’un hacker pourrait deviner ou voler quelque chose que vous connaissez, mais il est moins probable qu’il puisse également fournir quelque chose que vous avez, comme une carte, ou quelque chose que vous êtes, comme une empreinte digitale.

| S’AGIT-IL DE MFA ? | Premier Facteur | + Second Facteur | = Résultat |

|---|---|---|

| Nom d’utilisateur/mot de passe (« savoir ») | Question de sécurité (« savoir ») | Non |

| Nom d’utilisateur/mot de passe (« savoir ») | Téléphone portable (« posséder ») | Oui |

| Nom d’utilisateur/mot de passe (« savoir ») | Empreinte (« être ») | Oui |

| PIN (« savoir ») | Mot de passe (« savoir ») | Non |

| ID du visage (« être ») | Jeton (« être ») | Oui |

Par exemple, votre visage (par la reconnaissance faciale sur votre téléphone) pourrait être un facteur supplémentaire de quelque chose que vous êtes dans un flux basic de MFA qui commence avec un nom d’utilisateur et un mot de passe (un facteur de quelque chose que vous connaissez). Il pourrait également s’agir de quelque chose que vous avez, comme une smart card. Mais l’utilisation de la biométrie est logiquement plus populaire que les jetons physiques puisqu’elle constitue une manière plus pratique de prouver l’identité et d’éliminer du matériel coûteux et/ou contraignant. Ces deux avantages se transforment en une meilleure expérience utilisateur et une sécurité renforcée. Et puis que la biométrie, contrairement à un code ou à jeton physique, ne peut pas être facilement interceptée ou volée, vous obtenez un degré supérieur d’assurance du fait qu’un utilisateur est bien celui qu’il prétend être.

Facteurs courants d’authentification

et comment les choisir

Dès qu’il s’agit de facteurs d’authentification, il y a plusieurs options parmi lesquelles choisir, ainsi que des réflexions relatives à chacune d’entre elles. Voici une brève présentation des facteurs d’authentification les plus fréquemment utilisés :

Quelque chose que vous savez (Connaissances)

Mot de passe/phrase mot de passe. Le mot de passe est l’exemple le plus courant de facteur d’authentification basé sur quelque chose que vous savez.

PIN. Généralement constitué d’une suite de 4 à 8 caractères, le PIN (Personal Indentification Number) exige souvent de saisir certaines données manuellement sur un smartphone, un ordinateur ou d’autres terminaux.

KBA (authentification basée sur les connaissances). Cela prend typiquement la forme de questions de sécurité, par exemple « Quel est le nom de jeune fille de votre mère ? » ou « Quelle était la marque de votre première voiture ? »

Quelque chose que vous avez (Possession)

Téléphone portable. Les téléphones portables permettent aux utilisateurs de s’authentifier de diverses manières, y compris par le biais d’une appli mobile ou par des notifications en pop up.

Jeton. Les jetons de sécurité physique génèrent des codes uniques auxquelles seules les personnes possédant un jeton peuvent accéder.

Carte à puce. Les cartes à puce sont généralement reconnues lors de leur insertion ou de leur contact avec un terminal, par exemple en les insérant dans un port USB ou en les plaçant à proximité d’un téléphone portable.

Smart card. Les smart cars contiennent une puce installée à l’intérieur et peuvent être utilisées pour les accès physiques (par ex. pour entrer dans une pièce ou un bâtiment) ou les accès virtuels (par ex. le VPN d’une entreprise).

Quelque chose que vous êtes (héritage)

Empreinte digitale. Les empreintes sont un authentifiant biométrique courant. Près de 200 millions de smartphones expédiés en 2019 étaient équipés de capteurs d’empreintes digitales, et ce nombre devrait tripler pour atteindre 600 millions d’ici 2023.

Reconnaissance faciale. La fonction FaceID d’Apple a été introduite sur l’iPhone X en 2017, faisant de la biométrie faciale une option d’authentification pratique et courante.

Scan de la rétine et reconnaissance de la voix. Bien qu’ils n’aient pas encore été aussi largement adoptés que l’empreinte digitale ou la reconnaissance faciale, on trouve les facteurs d’authentification spécialisés tels que les scans de la rétine et la reconnaissance vocale dans des cas d’usage moins diffusés.

Lorsqu’il s’agit de sélectionner les bons facteurs d’authentification pour le déploiement de votre MFA, il faut vraiment penser à vos propres utilisateurs et à ce qui est le plus adapté à leurs besoins. Voici quelques exemples de limites qui affectent l’authentification :

- Les push sur mobile ne fonctionneront pas pour les employés qui travaillent dans des centres d’accueil ou des open space ou les téléphones portables ne sont pas autorisés.

- L’authentification par empreinte n’a pas de sens pour les employés qui doivent porter des gants dans le cadre de leur travail.

- Il est totalement irréaliste d’attendre de vos clients qu’ils emmènent des jetons d’authentification avec eux.

Le fait de réfléchir aux divers besoins, comportements et contraintes de vos utilisateurs vous permettra de prendre des décisions stratégiques et informées sur les méthodes d’authentification à adopter. Et être capable de prendre en charge plusieurs méthodes vous permet d’être sûr d’être adapté à des cas d’usage qui changent et évoluent.

L’authentification Multi-Facteur Adaptative

Le MFA, tel que décrit jusque-là, fournit un plus grand niveau d’assurant sur l’identité de l’utilisateur qu’une simple authentification nom d’utilisateur/mot de passe. Mais il présente aussi des limites. Dans sa forme la plus basique, le MFA s’appuie sur une approche universelle, en exigeant un facteur supplémentaire, quelle que soit la situation. Cela peut être fastidieux pour les utilisateurs qui s’authentifient dans des circonstances typiques, à faible risque.

Bien qu’on ne puisse pas débattre du fait que le MFA fournit plus de sécurité que les simples mots de passe, vous pouvez renforcer encore plus la sécurité ET fournir une expérience utilisateur plus rationnelle avec un MFA adaptatif. Le Adaptive MFA utilise des facteurs basés sur le contexte et des mécanismes de logique, tels que la géolocalisation, l’heure de la journée, l’adresse IP et les identifiants du terminal, pour déterminer si un utilisateur devrait ou non utiliser un facteur supplémentaire pour s’authentifier.

En appliquant une approche basée sur les risques aux exigences d’authentification, l’authentification adaptative évalue dynamiquement le risque d’une opération donnée basée sur :

Le statut actuel de l’authentification de l’utilisateur.

Le risque associé avec la ressource en question.

Le contexte de la requête.

L’approche basée sur les risques vous permet de définir des règles qui exigent un facteur supplémentaire uniquement lorsque cela est nécessaire, en fonction du risque et non par défaut.

Par exemple, imaginons un client américain d’une banque qui utilise un mot de passe pour se connecter au site de la banque puis essaye de faire un virement. Si ce client se connecte depuis les États-Unis, le système de MFA pourrait ne pas demander de démarches supplémentaires. Mais s’il se connecte depuis l’Ouzbékistan, le système pourrait exiger un second facteur d’authentification pour obtenir un niveau supérieur d’assurance que l’utilisateur est bien celui qu’il prétend être.

En bref, le MFA adaptatif donne plus de contrôle et de flexibilité et vous permet de trouver le juste équilibre entre la sécurité et l’expérience. Avec le MFA adaptatif, vous pouvez :

Personnaliser les exigences d’authentification en fonction du risque ;

Accroître ou diminuer les mesures de sécurité en utilisant des règles adaptatives basées sur le contexte ;

Améliorer la productivité en minimisant les exigences d’authentification dans les situations à faible risque, par exemple sur des réseaux de confiance ;

Accroître la sécurité en renforçant les exigences d’authentification dans les situations à haut-risque, comme des géolocalisation non familières ou des transactions financières impliquant des sommes élevées ;

Rationaliser l’expérience utilisateur en supprimant les étapes et les jetons supplémentaires.

Regardez la vidéo pour en savoir plus.

Le MFA moderne :

Plus que des règles adaptatives

Au-delà des règles adaptatives, le MFA moderne fournit plus d’intégrations et de configurations, ainsi que plus de flexibilité et de contrôle. Avec une solution de MFA moderne, vous pouvez :

Protéger plus de canaux, comme le single sign-on, le VPN, le tableau à distance, le SSH et bien plus encore.

Prendre en charge plus de cas d’usage, notamment la réinitialisation des mots de passe, l’enregistrement en libre service, l’autorisation et la gestion du terminal, l’approbation des terminaux et l’authentification sans mot de passe.

Fournir un support pour d’autres méthodes d’authentification.

Réduire les coûts en supprimant le besoin d’avoir des jetons d’authentification, des codes SMS et des appels vocaux.

Réduire les appels au service d’assistance en profitant d’un large éventail de fonctionnalités en libre-service.

L’absence de mot de passe :

le futur de l’authentification

L’authentification sans mot de passe peut ressembler à un concept radical mais elle emprunte et se construit sur les mêmes principes que le MFA. Le principe de base reste que, à eux-seuls, les mots de passe ne suffisent pas. Et l’absence de mot de passe promet également une manière de contourner entièrement les mots de passe.

La suppression de noms d’utilisateurs et de mots de passe est également à la base du Zero Trust. Dans un environnement Zero trust, les utilisateurs sont reconnus et authentifiés en s’appuyant uniquement sur les terminaux utilisés pour accéder à des applications et sur le contexte dans lequel ils tentent d’y accéder. Ça a l’air sympa non ? Mais le fait de supprimer entièrement les mots de passe pourrait sembler hors d’atteinte pour votre organisation.

Bien qu’il ne soit actuellement pas réaliste pour vous de supprimer totalement les mots de passe, vous pouvez commencer à poser dès maintenant les fondements du Zero Trust. Réduire l’utilisation de mots de passe est la première étape pour plusieurs organisations.

Vous pouvez commencer en utilisant des règles de MFA adaptatives pour réduire l’authentification dans les scénarios à faible risque. Par exemple, vous pourriez associer uniquement un nom d’utilisateur (sans mot de passe) à une méthode d’authentification avec moins de friction, comme la biométrie basée sur le terminal (comme une empreinte digitale) ou un balayage sur l’écran, lorsqu’un utilisateur accède de manière habituelle à des ressources non sensibles (sur un terminal reconnaissable et sur un réseau de confiance).

Cela supprime toute friction de l’expérience de l’utilisateur final, c’est un bon premier pas. Mais si vous avez toujours besoin de mots de passe dans certaines situations, ces mots de passe restent susceptibles d’être réutilisés, volés puis utilisés par un acteur malveillant.

Les organisations les plus avancées adoptent des standards tels que FIDO2 qui suppriment les mots de passe. À la place des mots de passe, FIDO2 utilise les méthodes de chiffrement de clés publiques qui demandent à l’utilisateur d’enregistrer un terminal et un domaine (par ex. une messagerie professionnelle) depuis lesquels les requêtes d’accès futures émaneront.

Même si vous ne vous sentez pas prêt pour cela, vous pourriez être davantage prêt à commencer votre voyage vers l’authentification sans mot de passe que vous ne le pensez.

Lancez-vous dès Aujourd'hui

Découvrez comment Ping peut vous aider à protéger vos employés et améliorer l'expérience de vos clients dans un monde digital en constante évolution.

Démonstration Gratuite

Nous vous remercions ! Veuillez consulter votre boîte email.