2 - Die Bestandteile der MFA: Evolution, Authentifizierungsfaktoren

und weitere Aspekte

2 - Die Bestandteile der MFA: Evolution, Authentifizierungsfaktoren und weitere Aspekte

So wie das Telefon von der Wählscheibe über kabellos bis hin zum Mobiltelefon immer fortschrittlicher wurde, hat sich auch die Multifaktor-Authentifizierung stetig weiterentwickelt, um den sich ändernden Anforderungen gerecht zu werden. Dies bedeutet, dass die MFA heute nicht die gleiche ist, wie die Ihrer Eltern— und das ist gut so.

Am Anfang der MFA stand die Zwei-Faktor-Authentifizierung oder 2FA. Wie der Name schon sagt, verlangte die 2FA von einem Benutzer zum Nachweis seiner Identität außer einem Passwort auch die Eingabe eines zweiten Faktors. Der Grund dafür war, dass ein Passwort leicht erraten oder gestohlen werden konnte und daher das Anfordern eines zweiten Faktors die Gefahren einer Wiederverwendung der Anmeldedaten beträchtlich verringerte. Diese Maßnahme vereitelte tatsächlich effektiv die opportunistischen Versuche von Angreifern, die Kombinationen von bekannten Benutzernamen und Passwörtern ausprobierten, um auf diese Weise einen Treffer zu landen.

Aber die Übeltäter sind mit Zeit immer ausgebuffter geworden. Demnach sind auch ihre Versuche, Anmeldedaten zu stehlen und Konten zu kompromittieren, wesentlich kreativer als früher. Glücklicherweise hat sich auch die Multifaktor-Authentifizierung weiterentwickelt, um diesen aufsteigenden Gefahren zu begegnen. Aber das bedeutet auch, dass einfach nur das Anfordern eines zusätzlichen Faktors keine wirkungsvolle Abwehr mehr darstellt. Die Wahl eines x-beliebigen Faktors ist ebenfalls keine gute Lösung. Es gibt mittlerweile neuere und bessere Wege, die nicht nur eine sichere, sondern auch eine benutzerfreundliche Erfahrung bieten.

Arten von

Authentifizierungsfaktoren

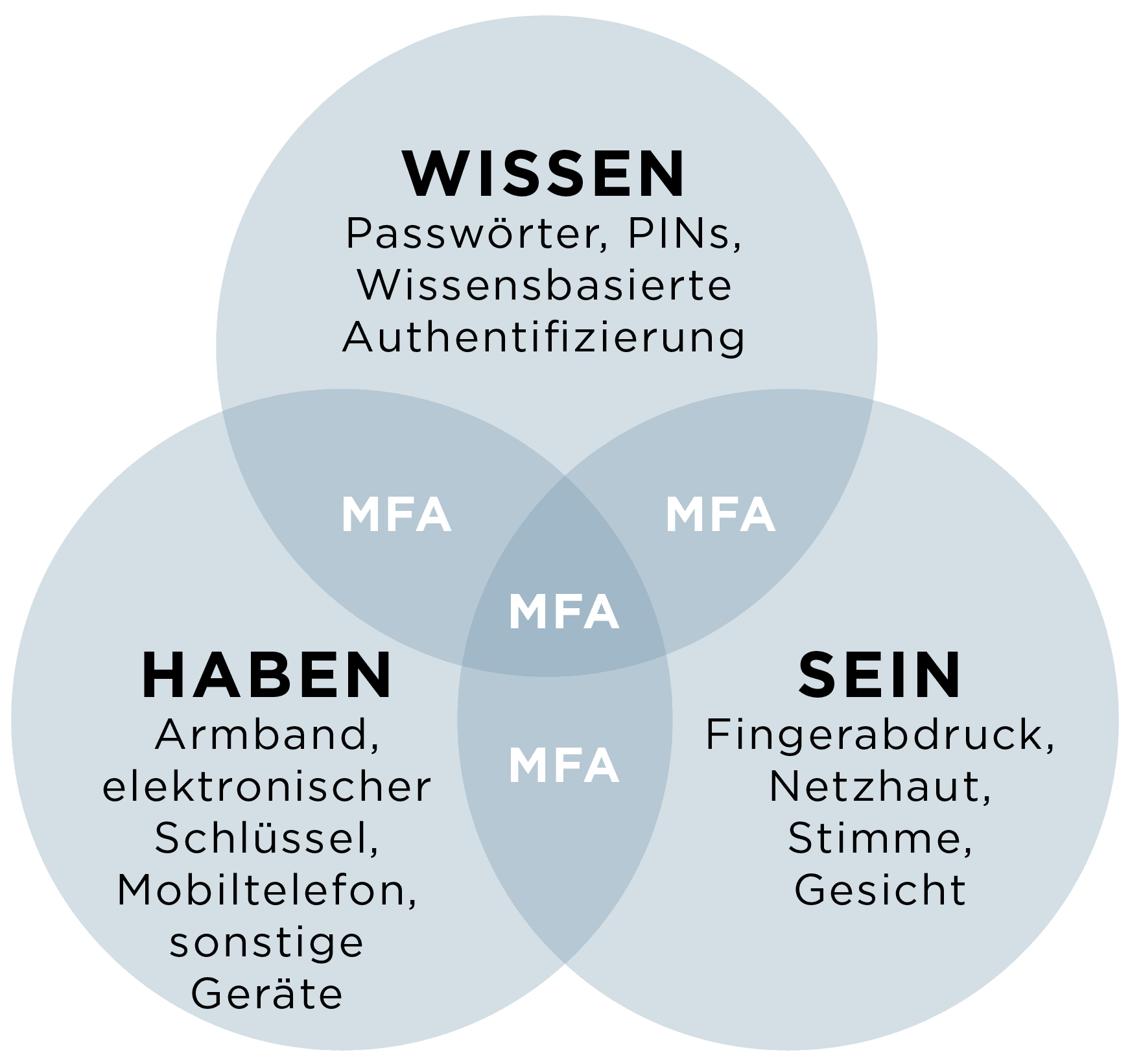

Authentifizierungsfaktoren sind zusätzliche Hilfsmittel, um die Identität nachzuweisen. Sie lassen sich in drei Kategorien einteilen:

Etwas wissen

Etwas sein

Etwas haben

Bei der Multifaktor-Authentifizierung müssen Sie zwei oder mehrere Faktoren dieser Art aus verschiedenen Kategorien angeben, um nachzuweisen, dass Sie tatsächlich die Person sind, für die Sie sich ausgeben, bevor Sie Zugang zu Ihrer gewünschten Ressource oder Anwendung erhalten.

Eine häufig verwendete Kombination aus Benutzername und Passwort fällt in die Kategorie der Faktoren des Typs „Etwas, das man weiß“. In ihrem Bestreben, die Sicherheit zu steigern, fordern manche Unternehmen möglicherweise die Eingabe eines zweiten Faktors dieses Typs, wie beispielsweise eine Antwort auf eine Sicherheitsfrage. Das ist allerdings nicht MFA. Für einen Hacker, der Ihr Passwort stehlen kann, wäre es sehr wahrscheinlich auch kein Problem, die Antwort auf Ihre Sicherheitsfrage zu erraten oder ebenfalls zu stehlen.

Die MFA fordert hingegen die Eingabe von Faktoren unterschiedlicher Kategorien. Dahinter steht der Gedanke, dass ein Hacker zwar möglicherweise in der Lage ist, etwas zu stehlen, dass Sie kennen, aber bei Gegenständen in Ihrem Besitz, wie zum Beispiel einer Schlüsselkarte oder einem persönlichen Merkmal, wie einem Fingerabdruck, ist dies schon wesentlich weniger wahrscheinlich.

| IST DAS MFA? | Erster Faktor | + Zweiter Faktor | = Ergebnis |

|---|---|---|

| Benutzername/Passwort („wissen“) | Sicherheitsfrage („wissen”) | Nein |

| Benutzername/Passwort („wissen“) | Mobiltelefon („haben“) | Ja |

| Benutzername/Passwort („wissen“) | Fingerabdruck („sein“) | Ja |

| PIN („wissen“) | Passwort („wissen“) | Nein |

| Face ID („sein“) | Token („haben“) | Ja |

Ihr Gesicht (durch die Verwendung der Gesichtserkennung auf Ihrem Telefon) könnte beispielsweise als zusätzlicher „sein“-Faktor dienen in einem Basis-MFA-Ablauf, der mit einem Benutzernamen und einem Passwort beginnt (ein Faktor des Typs „wissen“). Es könnte auch etwas sein, das Sie haben, wie beispielsweise eine Smartcard. Aber die Verwendung der Biometrie ist verständlicherweise beliebter als die Verwendung physischer Token, da der Identitätsnachweis mit ihrer Hilfe bequemer ist und keinen kostenaufwändigen und/oder mühevollen Einsatz von Hardware erfordert. Diese beiden Vorteile wirken sich direkt auf die Benutzererfahrung aus und bieten außerdem mehr Sicherheit. Anders als ein Code oder ein Gegenstand, können biometrische Merkmale schwerlich abgefangen oder gestohlen werden, daher können Sie sich viel eher darauf verlassen, dass ein Benutzer wirklich die Person ist, für die er sich ausgibt.

Allgemeine Authentifizierungsfaktoren und

ihre Auswahl

Bei der Auswahl der Authentifizierungsfaktoren stehen verschiedene Optionen zur Verfügung deren jeweilige Aspekte abzuwägen sind. Hier erhalten Sie eine kurze Übersicht über die am häufigsten verwendeten Authentifizierungsfaktoren:

Etwas, das Sie kennen (Wissen)

Passwort/Passphrase. Das Passwort ist das gängigste Beispiel für einen auf speziellem Wissen basierenden Authentifizierungsfaktor.

PIN. Die PIN (persönliche Identifikationsnummer), normalerweise eine Zeichenkette von 4 bis 8 Zeichen, erfordert oftmals eine Art manueller Dateneingabe in ein Smartphone, einen Computer oder ein anderes Gerät.

KBA (Knowledge-Based Authentication, wissensbasierte Authentifizierung). Dabei handelt es sich typischerweise um Sicherheitsfragen, wie z. B. „Wie lautet der Mädchenname Ihrer Mutter?“ oder „Welches war die Marke Ihres ersten Automobils?“

Etwas haben (Besitz)

Mobiltelefon. Mobiltelefone ermöglichen Benutzern unterschiedliche Methoden der Authentifizierung, so auch über eine mobile App oder Popup-Benachrichtigungen.

Token. Physische Sicherheitstoken erzeugen spezifische Codes, die nur für den Besitzer des Token zugänglich sind.

Schlüsselanhänger. Schlüsselanhänger werden typischerweise durch Einstecken in oder Tippen auf ein Gerät erkannt. Beispiele dafür wären das Einstecken in einen USB-Anschluss oder das Platzieren neben einem Mobiltelefon.

Smartcard. Smartcards verfügen über einen integrierten Smartchip und können für physischen Zutritt (z. B. zu einen Raum oder einem Gebäude) oder für den virtuellen Zugang (z. B. zu einem Unternehmens-VPN) genutzt werden.

Etwas sein (Vererbung)

Fingerabdruck. Fingerabdrücke sind ein beliebter biometrischer Authentifikator. Fast 200 Millionen der 2019 ausgelieferten Smartphones waren mit Fingerprint-Sensoren ausgestattet, und diese Zahl wird bis 2023 voraussichtlich um das Dreifache auf 600 Millionen ansteigen.

Gesichtserkennung. Die Face ID-Funktion von Apple wurde 2017 mit dem iPhone X eingeführt und machte die Gesichtsbiometrie zu einer praktischen und gängigen Authentifizierungsoption.

Retina-Scans und Spracherkennung. Retina-Scans und Spracherkennung sind nicht so weit verbreitet wie Fingerabdrücke oder Gesichtserkennung. Diese speziellen Authentifizierungsfaktoren kommen in selteneren Anwendungsfällen zum Einsatz.

Bei der Auswahl der richtigen Authentifizierungsfaktoren für Ihr MFA-Angebot kommt es im Grunde auf Ihre jeweiligen Benutzer an und darauf, was für ihre individuellen Bedürfnisse am sinnvollsten ist. Im Folgenden sind einige Beispiele für einschränkende Aspekte bei der Authentifizierung aufgeführt:

- Mobile Push-Benachrichtigungen sind keine geeignete Option für Mitarbeiter in Call Centern oder Reinräumen, in denen Mobiltelefone nicht erlaubt sind.

- Die Fingerabdruck-Authentifizierung eignet sich nicht für Personen, die bei ihrer Arbeit Handschuhe tragen müssen.

- Es wäre außerdem vollkommen unrealistisch, von Ihren Kunden zu erwarten, dass sie Hardware-Token bei sich tragen.

Das Durchdenken der Bedürfnisse, Verhaltensweisen und Einschränkungen ihrer unterschiedlichen Kundengruppen wird Ihnen helfen, strategische und solide Entscheidungen bei der Wahl der Authentifizierungsmethoden zu treffen. Die Möglichkeit der Auswahl aus mehreren Methoden stellt sicher, dass Sie sich dem Wandel und Fortschritt der Anwendungen anpassen können.

Adaptive Multifaktor-Authentifizierung

Die MFA in der bisher beschriebenen Form bietet eine größere Sicherheit der Benutzeridentität als die einfache Authentifizierung mit Benutzernamen und Passwörtern. Aber auch sie hat ihre Grenzen. In ihrer einfachsten Form basiert die MFA auf einem ganzheitlichen Ansatz, der in jeder Situationen einen zusätzlichen Faktor fordert. Manche Benutzer, die sich unter den typischen, risikoarmen Bedingungen authentifizieren, könnten dies als eher umständlich empfinden.

Obwohl es außer Frage steht, dass die MFA mehr Sicherheit bietet als Passwörter allein, ist es doch möglich die Sicherheit weiter zu erhöhen UND eine optimierte Benutzererfahrung mit adaptiver MFA zu bieten. Adaptive MFA prüft mit kontextbezogenen Faktoren und logikbasierten Mechanismen wie Geolokalisierung, Tageszeit, IP-Adresse und Gerätekennung, ob die Notwendigkeit besteht, bei einem Benutzer einen zusätzlichen Faktor zur Authentifizierung abzufragen.

Die adaptive Authentifizierung wendet einen risikobasierten Ansatz auf die Authentifizierungsanforderungen an und bewertet dynamisch das Risiko einer bestimmten Operation. Dies basiert auf:

Dem aktuellen Authentifizierungsstatus des Benutzers.

Dem mit der jeweiligen Ressource verbundenen Risiko.

Dem Kontext der Anfrage.

Dieser risikobasierte Ansatz erlaubt Ihnen das Festlegen von Richtlinien, die nur bei Bedarf einen zusätzlichen Faktor erfordern, die durch das Risiko selbst und nicht standardmäßig definiert werden.

Als Beispiel dient der Fall eines amerikanischen Bankkunden, der sich mit einem Passwort bei einer Bankseite anmeldet und dann versucht, Geld zu überweisen. Wenn sich dieser Kunde von den USA aus anmeldet, fordert das MFA-System womöglich keine weiteren Maßnahmen. Wenn die Anmeldung aber aus Usbekistan erfolgt, könnte das System einen zweiten Authentifizierungsfaktor erfragen, um mit größerer Sicherheit davon ausgehen zu können, dass dieser Benutzer wirklich der ist, für den er sich ausgibt.

Vereinfacht ausgedrückt, bietet die adaptive MFA mehr Kontrolle und Flexibilität, so dass Sie ein ausgewogenes Verhältnis zwischen Sicherheit und Erfahrung erreichen können. Mit adaptiver MFA können Sie:

Authentifizierungsanforderungen an das Risiko anpassen.

Sicherheitsmaßnahmen mit Hilfe adaptiver, kontextabhängiger Richtlinien hoch- oder herunterstufen.

Produktivität steigern, indem Sie die Anforderungen an die Authentifizierung in risikoarmen Situationen, wie beispielsweise vertrauenswürdigen Netzwerken, möglichst gering halten.

Sicherheit erhöhen, indem Sie die Authentifizierungsanforderungen in Hochrisiko-Szenarien hochstufen; darunter fallen unter anderem unbekannten Geolokationen oder finanzielle Transaktionen mit hohen Beträgen.

Benutzerfreundlichkeit durch das Beseitigen von zusätzlichen Schritten und Hardware-Aufwand optimieren.

In diesem Video erfahren Sie weitere Einzelheiten.

Moderne MFA:

Mehr als nur adaptive Richtlinien

Neben adaptiven Richtlinien bietet die moderne MFA weitere Ergänzungen und Konfigurationen ebenso wie zusätzliche Flexibilität und Kontrolle. Mit einer modernen MFA-Lösung können Sie:

Mehr Kanäle schützen, wie Single Sign-On, VPN, Remote Desktop, SSH und andere.

Unterstützung bieten für weitere Anwendungsfälle, einschließlich Passwort-Rücksetzungen, Selbstregistrierung, Geräteautorisierung und -verwaltung, Transaktionsgenehmigungen und passwortlose Authentifizierung.

Unterstützung bieten für weitere Authentifizierungsmethoden.

Kosten einsparen durch den Wegfall herkömmlicher Hardware-Token, SMS-Codes und Sprachanrufe.

Passwortlos: Die Zukunft der Authentifizierung

Passwortlose Authentifizierung: Sie erscheint zunächst vielleicht wie ein radikales Konzept, basiert aber auf den gleichen Prinzipien wie die MFA. Der Grundsatz lautet auch hier, dass Passwörter alleine nicht ausreichen. Der passwortlose Zugang verspricht eine Möglichkeit, vollständig ohne Passwörter auszukommen.

Auch Zero Trust baut auf dem Verzicht auf Benutzernamen und Passwörtern auf. In einer Zero Trust Umgebung erfolgt die Erkennung und Authentifizierung von Benutzern ausschließlich über die für den Zugriff auf Anwendungen benutzten Geräte und über den Kontext, in dem auf sie zugegriffen wird. Klingt doch überzeugend, oder? Möglicherweise erscheint das vollständige Weglassen von Passwörtern im Falle Ihres Unternehmens utopisch.

Selbst wenn Sie eine Lösung ohne Passwörter vielleicht jetzt noch nicht für realistisch halten, sollten Sie mit dem Schaffen einer Basis für Zero Trust eher heute als morgen beginnen. Der erste Schritt ist in vielen Unternehmen .der verringerte Einsatz von Passwörtern.

Für den Anfang wäre die Nutzung adaptiver MFA-Richtlinien zu erwägen, um die Authentifizierung in risikoarmen Szenarien zu reduzieren. Wenn ein Benutzer in typischer Art und Weise auf nicht-sensible Ressourcen zugreift (auf einem identifizierbaren Gerät und in einem vertrauenswürdigen Netzwerk) könnten Sie etwa nur einen Benutzernamen (ohne Passwort) mit einer weiteren, weniger aufwändigen Authentifizierungsmethode kombinieren, wie einer gerätebasierten Biometrie (z. B. einem Fingerabdruck) oder einem Wischen.

Auf diese Weise machen Sie einen ersten Schritt in die Richtung einer reibungsloseren Endbenutzererfahrung. Wenn Sie aber in manchen Situationen nach wir vor Passwörter benötigen, bleiben diese ein Angriffspunkt für Wiederverwendung, Diebstahl und spätere Verwendung durch einen Übeltäter.

Weiter fortgeschrittene Unternehmen führen Standards wie FIDO2 ein, die eine Verwendung von Passwörtern vollständig ausräumen. Bei FIDO2 werden die Passwörter durch Verschlüsselungsverfahren mit öffentlichem Schlüssel ersetzt, bei denen Benutzer ein Gerät und eine Domäne (z. B. eine Firmen-E-Mail) für zukünftige Zugriffsanforderungen registrieren müssen.

Wenn Sie sich dazu jetzt möglicherweise noch nicht bereit fühlen, sind Sie vielleicht besser für ihren ersten Schritt auf dem Weg zur passwortlosen Authentifizierung gerüstet, als Sie denken.

Weitere Einzelheiten über die passwortlose Authentifizierung

Starten Sie jetzt

Erfahren Sie, wie Ping Sie dabei unterstützen kann, sichere Mitarbeiter- und Kundenerlebnisse in einer sich schnell entwickelnden digitalen Welt zu schaffen.

Kostenlose Demo anfordern

Vielen Dank! Behalten Sie Ihren Posteingang im Auge. Wir melden uns bald bei Ihnen.S