Moderne Identitätslösungen

Leitfaden für CIOs

In einer Zeit, in der sich Firmennetze immer weiter öffnen und traditionelle Netzwerkgrenzen verschwinden, können CIOs einen strategischen Beitrag zum Unternehmenswachstum leisten. Eine wichtige Rolle spielt dabei der sichere, unkomplizierte und reibungslose Zugriff auf Cloud-, Mobile- und Social-Services. Er ist der Schlüssel, um neue Umsatzchancen zu erschließen.

Moderne Identitätslösungen bieten nicht nur den komfortablen Zugang, den jeder Benutzer heute erwartet, sondern auch die nötigen Sicherheitsfunktionen, um kritische Daten und Infrastrukturen zu schützen. In diesem E-Book nehmen wir fünf wichtige Trends für CIOs unter die Lupe und erklären, warum die richtige Identitätsinfrastruktur über den Erfolg Ihres Unternehmens entscheiden kann.

Identitäten sind die neuen Netzwerkgrenzen

5 aktuelle Trends, denen sich CIOs stellen müssen

Cloud

Mobile Technologien

Omnichannel

Internet

aller Dinge

Erweiterter

Zugriff

Die Zeiten, in denen die gesamte Software noch lokal im Unternehmen installiert war und der Zugriff auf proprietäre Anwendungen innerhalb der Firewall-Grenzen über firmeneigene PCs oder einen einzigen Webzugangspunkt erfolgte, sind heute längst vorbei. Dennoch setzen viele Unternehmen weiterhin auf herkömmliche Sicherheitsmodelle, weil sie glauben, dass eine Firewall ausreicht, um ihre kritischen Ressourcen vor externen Bedrohungen zu schützen.

Weit gefehlt: Denn mit der zunehmenden Verbreitung von Cloud- und mobilen Technologien in modernen Unternehmen verschwinden auch die Grenzen zwischen „innen“ und „außen“ immer mehr. Heute greifen Mitarbeiter, Partner und Kunden von unsicheren Netzwerken und Mobilgeräten auf sensible Daten zu. Daher muss das neue Sicherheitskonzept Nutzer und Daten unabhängig von ihrem Standort oder dem verwendeten Gerät schützen.

Das Zusammenspiel von Mobiltechnologien, sozialen Medien und der Cloud bietet Unternehmen eine nie dagewesene Visibilität und ungeahnte Möglichkeiten. Gleichzeitig entsteht eine Umgebung mit vielen unterschiedlichen Benutzeridentitäten über verschiedene Kontaktpunkte hinweg, die zusätzliche Barrieren zwischen Ihren Benutzern und den benötigten Anwendungen schaffen. Traditionelle Sicherheitsansätze, die speziell für Endpunkte, Netzwerke, E-Mails und die Cloud entwickelt wurden, eignen sich nicht für die heutige Fülle an Geräten, Systemen und Workflows, die sich vor ein paar Jahren niemand hätte träumen lassen. Identitätslösungen entwickeln sich zunehmend zum Mittel der Wahl für CIOs, die ihre Unternehmensdaten schützen, ihre geschäftliche Agilität steigern und die Endbenutzererfahrung über das gesamte Ökosystem hinweg verbessern möchten.

Cloud

Achtung: Ihr Unternehmen hat das Gebäude verlassen!

Die Nutzung Cloud-basierter Anwendungen in Unternehmen ist in den letzten Jahren förmlich explodiert. Dieser Trend verschiebt die Sicherheitsgrenze außerhalb der Firewall und zwingt Unternehmen dazu, ihre Strategien für das Identitäts- und Zugriffsmanagement (IAM) zu überdenken.

Angetrieben wird die Zunahme bei Cloud-basierten Apps und SaaS-Architekturen von Unternehmen, die sich effizientere Geschäftsprozesse und eine höhere Mitarbeiterproduktivität erhoffen, aber auch von wohlmeinenden Mitarbeitern, die ihre Arbeit mittels SaaS-Apps vereinfachen möchten. Doch diese Entwicklung hört hier nicht auf. Dafür steht z.B. folgende Prognose von Forrester Research® für das Jahr 2014: „Eine exzellente Online-Benutzererfahrung ist heute weit mehr als nur ein Nice-to-have – sie ist entscheidend für den Erfolg eines Unternehmens. Dies gilt umso mehr, je weiter wir uns ins digitale Zeitalter vorwagen.“ 1

Diese fundamentale Verlagerung des Geschäfts in die Cloud hat viele Auswirkungen auf die Sicherheit und die Compliance, wie z.B.:

- Traditionelle IAM-Systeme waren nicht auf die Absicherung von Anwendungen außerhalb der Unternehmensfirewall ausgelegt.

- Die Passwortflut birgt enorme Sicherheitsrisiken, da Mitarbeiter entweder dasselbe Passwort für viele Systeme nutzen oder viele Passwörter verwenden, aber diese irgendwo aufschreiben müssen (z.B. auf Klebezettel).

- Darüber hinaus kann die wachsende Zahl von Passwörtern, die nur für eine einzelne Anwendung gültig sind, die Produktivität beträchtlich ausbremsen. Die Mitarbeiter laufen Gefahr, viel Zeit mit dem Auffinden, Aktualisieren und Wiederherstellen von Passwörtern zu verbringen, anstatt sich auf wichtigere Aufgaben zu konzentrieren.

Was bedeutet das konkret? In einem Unternehmen ohne klare Grenzen sind Identitätslösungen strategisch wichtig, um Benutzern einen effizienten, bequemen und sicheren Zugriff zu gewähren.

Insidertipp:

Unternehmen, die sich eher auf die Authentifizierung von Benutzeridentitäten als auf den Schutz von Endpunkten konzentrieren, können jederzeit einen sicheren Zugriff gewährleisten – unabhängig von Anwendung, Gerät oder Standort. Mit modernen Identitätstools können CIOs ihr Authentifizierungsvokabular um das Wort „überall“ ergänzen. Erweitern Sie Ihren bestehenden IAM-Stack um Cloud-basierte Services, die Benutzer aus beliebigen Repositorys mit sämtlichen Authentifizierungs-/Sicherheitsinfrastrukturen und Anwendungen verbinden können – unabhängig davon, wo sich die Systeme und Anwendungen befinden.

Mobile Technologien

Unterstützen Sie Ihre Mitarbeiter und Kunden — wo auch immer sie sich befinden

Machen Sie sich auf eine große Vielfalt gefasst: Es wird keine vorherrschende mobile Plattform und keinen dominanten Anbieter geben, sondern eine regelrechte Flut an neuen Geräten und Anwendungen. Bis 2016 wird jeder Nutzer drei bis fünf Geräte in sämtlichen Formen und Größen und mit sämtlichen Fähigkeiten und Schnittstellen besitzen, egal ob mit Touch- oder Voice-Funktion, Tastatur oder Maus oder Gestenerkennung. Die mobile Plattform für Unternehmen wird geräteunabhängig sowie Cloud- und Social-Media-fähig sein, Multichannel unterstützen und verschiedene Geräte erkennen. Aus isolierten Lösungen für Mobile-Device-Management, Sicherheitscontainer sowie Dateisynchronisierung/Filesharing und weiteren Tools könnten Produktsuites werden.

Viele Unternehmen haben große Summen in Sicherheitssysteme investiert, die für Webanwendungen geeignet sind (in der Regel handelt es sich dabei um Web-Access-Management[WAM]-Lösungen). WAM-Lösungen machen zwar interne Webanwendungen sicherer, aber sie lassen sich nur schwer erweitern, um etwa APIs zu schützen, die für native mobile Anwendungen und andere Webanwendungen erforderlich sind. Warum ist das wichtig? APIs stellen für viele Unternehmen eine riesige Marktchance dar und können die Einnahmen beträchtlich steigern. Aber in einer Welt, in der immer mehr sensible und wichtige Funktionen als Dienste bereitgestellt werden und über Web-APIs offenstehen, kommt der Sicherheitslage dieser APIs eine entscheidende Bedeutung zu. Idealerweise sollte eine Lösung zur Verwaltung des API-Zugriffs die folgenden wesentlichen Merkmale erfüllen. Das heißt:

- Sie sollte die bestehende IAM-Infrastruktur ersetzen oder erweitern, um Web und APIs zu schützen.

- Sie sollte einen standardbasierten Ansatz verfolgen, der die lokale Speicherung von Passwörtern auf Mobilgeräten überflüssig macht.

- Sie sollte einen Proxy-basierten Ansatz mit einem zentralen Regelserver für den Web- und API-Zugriff verfolgen.

„Salesforce.com z.B. generiert fast 50 Prozent seines Jahresumsatzes von 3 Milliarden USD durch APIs; bei Expedia sind es sogar 90 Prozent von 2 Milliarden USD.“ – Forbes2

Insidertipp:

Setzen Sie bei Ihrer Strategie auf Branchenstandards: Sie bieten einen gut dokumentierten, bewährten und interoperablen Rahmen und gewährleisten einen enormen Nutzen. Machen Sie Ihr Unternehmen nicht von einzelnen Anbietern und proprietären Mechanismen abhängig. Entscheiden Sie sich stattdessen für Standards, die mit steigenden Anforderungen Schritt halten und kontinuierlich weiterentwickelt werden.

Omnichannel

PSSST! Ihre Kunden mögen auch keine Passwörter

Manche streiten immer noch über den Unterschied zwischen Multichannel und Omnichannel. Was genau bedeuten die beiden Begriffe? Im einfachsten Fall können wir mit Multichannel viele unterschiedliche Kanäle abdecken (z.B. Mobilfunk, Web usw.), um unsere Kunden zu halten. Wenn Sie sich aber auf einen einzelnen Kanal beschränken, könnten Ihnen Chancen entgehen. Anfangs haben die Unternehmen den Multichannel eingeführt, indem sie einfach bei Bedarf einen neuen Kanal „angeschraubt“ haben, aber beim Omnichannel-System geht es nicht darum, über welchen individuellen Kanal Sie Ihre Kunden ansprechen. Es geht vielmehr darum, Ihren Kunden über jeden Kanal eine einzige, einheitliche Erfahrung zu bieten. Eine Aktivität, die in einem Kanal beginnt, sollte fließend in einen weiteren und noch einen weiteren übergehen, bis die Geschäftstransaktion des Kunden beendet ist.

der Verbraucher ändern ihre Passwörter nur einmal jährlich.3

der Verbraucher nutzen fünf oder weniger Passwörter.3

der Verbraucher meinen, dass eine einzige Anmeldeinformation für mehrere Anwendungen besser ist als das gegenwärtige Passwort-/Benutzernamen-System.4

der Verbraucher sind mit den aktuellen Authentifizierungsmethoden nicht zufrieden.5

Wo kommt die Identität ins Spiel? Was mit einer einfachen Single-Sign-On (SSO)-Technologie begann (d.h. dem einfachen Zugriff über Ihr Webportal auf alle Ihre internen Anwendungen und die von Drittanbietern), hat sich in den letzten zehn Jahren rasant weiterentwickelt. Die Massenakzeptanz von Mobiltelefonen und der API-Wirtschaft seitens der Verbraucher schiebt diese Entwicklung weiter an. Bei den meisten Unternehmen lag das Hauptaugenmerk bisher einzig und allein auf dem Einkaufserlebnis im Internet. Inzwischen sollte es darum gehen, eine durchgängige und konsistente Kundenerfahrung über alle bestehenden und künftigen Kanäle hinweg zu gewährleisten und darauf zu achten, wie die Authentifizierung das Gesamterlebnis beeinflusst. Das Ziel? Der Kunde sollte seinen Authentifizierungsstatus beibehalten können, wenn er von einem Kanal zum anderen wechselt.

Internet aller Dinge

Alles ist vernetzt. Ist Ihr Unternehmen bereit?

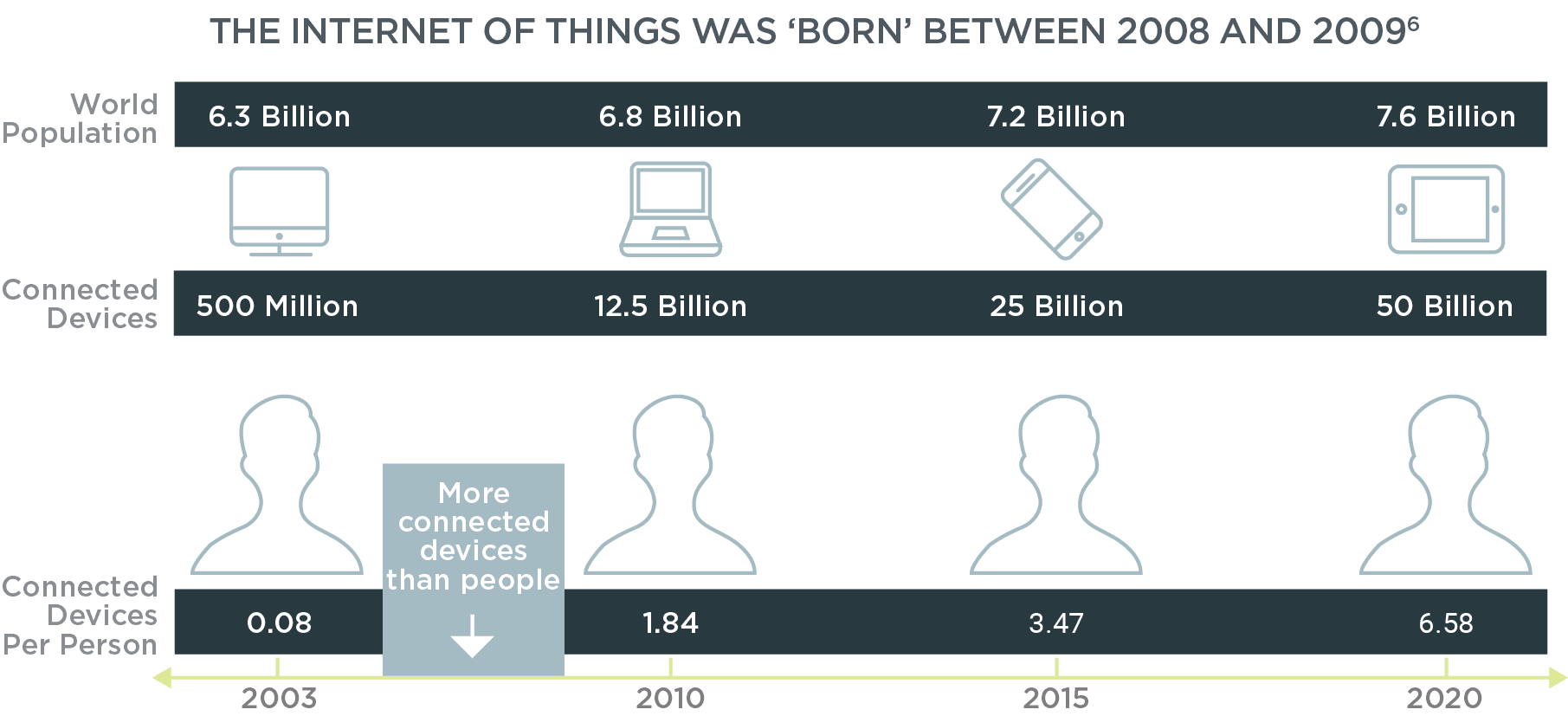

Wenn Sie sich in Ihrer Organisation immer noch mit der Verwaltung von Identitäten in der Cloud, mobilen Systemen oder Social Media abmühen, sollten Sie sich lieber für die weiteren 30 Milliarden „Dinge“ wappnen, die in den nächsten fünf bis zehn Jahren ihren Weg ins Internet finden werden. Das Internet der Dinge (IoT) steht vor dem großen Durchbruch. Durch das mobile Internet wird die Verbreitung und Akzeptanz des IoT beschleunigt. Branchenexperten rechnen mit einer Multi-Milliarden-Dollar-Industrie auf der Grundlage von Milliarden vernetzter Geräte, die sowohl bessere Geschäftsprozesse ermöglichen als auch das Leben jedes Einzelnen effizienter und angenehmer gestalten werden.

IoT bietet ein enormes geschäftliches Potenzial für Unternehmen. Genauso groß sind aber auch die Herausforderungen, die bei der Entstehung dieser vernetzten Welt gelöst werden müssen, z.B. in Bezug auf Sicherheitsarchitekturen, Bandbreite, IP-Adressen, standardisierte Kommunikationsprotokolle, Verwaltungskonsolen, Zertifikatsmanagement, Stromverbrauch, Privatsphäre und Identitäten. Warum Identitäten? Damit man „Dinge“ überhaupt abfragen oder eine Verbindung dazu herstellen kann, müssen diese Dinge eine gewisse Identität besitzen. Ein Smartphone ist zunächst einmal als Gerät relevant. Doch sein Wert steigt dramatisch, wenn es mit bestimmten Benutzern und – noch besser – auch mit ihren sonstigen Gegenständen in Verbindung gebracht werden kann. Ein HVAC-System sorgt für eine konstante Innentemperatur, doch es benötigt eine Identität, um an einem Ökosystem der Dinge teilhaben zu können. Die Identität ist grundlegend, damit eine Beziehung zwischen Dingen, wie z.B. Ausrüstungsteilen in einer Werkstatt, einem Sensor oder einem Gerät, hergestellt werden kann.

Insidertipp:

Die folgenden drei Punkte helfen Ihnen, eine einheitliche, nahtlose Kundenerfahrung sicherzustellen – egal in welcher Organisation.

Menschen, Dinge, Informationen und Orte. In dieser umfassenden Vernetzung steckt ein wahrer Nutzen und die Architektur wird dabei eine wichtige Rolle spielen. Konzepte wie „Verwaltung“, „Monetarisierung“, „Betrieb“ und „Erweiterung“ werden die Denkweise von CIOs prägen. Anwendungslogik, Daten und Analysen werden überall präsent sein – am Netzwerkrand, an den Gateways, in der Cloud und im Unternehmen. CIOs werden die Geschäftsprozesse evaluieren müssen, um herauszufinden, wo die Chancen liegen.

Erweiterter Zugriff in einer föderierten Welt:

In der heutigen Welt können Sie als Einzelkämpfer nicht gewinnen.

Vernetzte Unternehmen arbeiten heute mit Partnern zusammen, die Teil ihrer Lieferkette sind, um Services für die Interaktion auf Kundenebene zu integrieren, oder um von einer erweiterten Belegschaft zu profitieren, die nicht ausschließlich aus Vollzeitbeschäftigten besteht. In einem globalen Wirtschaftsumfeld sind Partner entscheidend für nachhaltiges und profitables Wachstum.

Partner erwarten überall und jederzeit einen nahtlosen Zugriff auf kritische interne Anwendungen und Daten. Unternehmen haben es heute daher mit einer extrem hohen Anzahl an Benutzern zu tun (externe Identitäten für jeden Partner oder Kunden), für die ein entsprechender Zugriff bereitgestellt (und deaktiviert) werden muss – obwohl das Unternehmen weder im Besitz dieser Partneridentitäten ist noch einen Einfluss darauf hat. Die Verwaltung der externen Identitäten und des Partnerzugriffs bedeutet nicht nur einen erheblichen Aufwand für die IT, sondern birgt häufig auch Sicherheitsrisiken für das Unternehmen.

Mit einem Federated-IAM-Ansatz können Sie Partnern den benötigten Zugriff bereitstellen, ohne sich mit der Komplexität, den Kosten und den Risiken zu belasten, die mit der lokalen Verwaltung dieser Identitäten einhergehen.

Ihre Sicherheit ist nur so effektiv wie das schwächste Glied. Achten Sie auf diese vier Elemente, um Partnern einen sicheren Zugriff zu ermöglichen:

-

Einheitliche Verwaltung in einer einzigen Identitätszentrale

-

Selfservice-Funktionen für das Onboarding durch die Benutzer

-

Kontrolle und Transparenz durch Zero-Day-Provisioning

-

Wirksame Richtlinien für die Zugriffssteuerung mit einer starken MFA

„Grund für die Sicherheitslücke bei Target war ein erfolgreicher Angriff auf einen Dienstleister des Händlers, ein kleines Unternehmen für HLK-Anlagen in Pennsylvania. Die Netzwerkgrenzen, wie wir sie kannten, gehören endgültig der Vergangenheit an.“ – Network World7

Wichtige Erkenntnisse

Heutzutage ist die IAM ein Ziel, das von den Kräften der Cloud, des Mobilfunks und einer wachsenden Zahl verbundener Kunden bewegt wird. Wenn Sie die fünf Trends in diesem E-Book berücksichtigen und die Anforderungen an die Sicherheit und die Zugangskontrolle in Ihrem Unternehmen verstehen, können Sie Entscheidungen treffen, von denen Sie nicht nur heute, sondern auch in Zukunft profitieren werden. Achten Sie bei der Auswahl eines geeigneten Systems für Ihr Identitätsmanagement auf diese drei Schlüsselfaktoren – sie weisen Ihnen den Weg zu einer Lösung der nächsten Generation:

- Konsolidieren Sie die Authentifizierung als separaten Dienst.

- Mit SSO können Ihre Apps die konsolidierte Authentifizierung nutzen.

- Ersetzen Sie Kennwörter durch einen starken Authentifizierungsdienst.

Was spricht für Ping?

- Mit uns setzen Sie Ihre IT-Sicherheit nicht aufs Spiel. Ihr IT-Team behält die alleinige Kontrolle über den Zugriff auf Anwendungen und Daten, ohne die Identitäten in der Cloud zu replizieren.

- Die Ping Identity-Plattform deckt die Cloud und die Rechenzentren ab. Wählen Sie Cloud-SSO oder lokales SSO oder beides – so wie es am besten für Ihr Unternehmen ist.

- Unsere Lösungen lassen sich ganz einfach mit Ihrer bestehenden Infrastruktur integrieren. Die Arbeit mit Ihren vorhandenen Systemen spart Ihnen Zeit, Frust und Geld.

Quellenangaben:

1 Forrester Research®: Predictions 2014: Mobility And Computing Technologies In The Age Of The Customer, January 15, 2014 By J.P. Gownder with Christopher Voce, Katherine Williamson

2 Forbes, CIO Network, Ready for APIs? Three Steps to unlock the fata economy’s most promising channel, by contributor McKinsey & Company, January 2014

3 CSIDTM , Consumer Survey: Password Habits, September 2012

4 Ponemon Institute, Moving Beyond Passwords: Consumer Attitudes on Online Authentication, April 2013

5 Nuance, Surveys Show: Consumers Ready to Say Goodbye to PINs, Passwords, and Probing, May 2013

6 Stratecast, Frost and Sullivan, The Hidden Truth Behind Shadow IT: Six trends impacting your security posture, an executive brief sponsored by McAfee, November 2013

7 NetworkWorld, Lessons Learned from the Target Breach, by Jon Oltsik, March 2014

Starten Sie jetzt

Erfahren Sie, wie Ping Sie dabei unterstützen kann, sichere Mitarbeiter- und Kundenerlebnisse in einer sich schnell entwickelnden digitalen Welt zu schaffen.

Kostenlose Demo anfordern

Vielen Dank! Behalten Sie Ihren Posteingang im Auge. Wir melden uns bald bei Ihnen.S