Guide Pour Les DSI : l’Identité Moderne

À mesure que l’entreprise continue de s’ouvrir vers l’extérieur et que le périmètre s’efface, le rôle du DSI devient de plus en plus stratégique dans le développement de celle-ci. La capacité à fournir des accès sécurisés, transparents et fluides aux services mobiles, dans le cloud ou aux réseaux sociaux est désormais la source de nouvelles opportunités de revenus.

La modernisation de l’identité est la clé de voute pour fournir des accès répondant aux attentes des utilisateurs ainsi que la sécurité nécessaire à la protection des données et des infrastructures critiques. Ce document détaille cinq tendances auxquelles les DSI sont actuellement confrontés et démontre comment la capacité à répondre avec une infrastructure d’identités adaptée permettra à votre entreprise de faire un pas avant, ou à l’inverse, de régresser.

L’identité est le nouveau périmètre

5 tendances auxquelles les DSI sont actuellement confrontés

Cloud

Technologies mobiles

Omnicanal

Internet

of Everything

Étendu

Fournit Access

L’époque des logiciels installés uniquement on-premises est révolue ; celle où l’on accédait aux applications propriétaires derrière un pare-feu, via des ordinateurs appartenant à l’entreprise, et dans laquelle les clients ne bénéficiaient que d’un seul point d’accès web. Ceci étant, nombreuses sont les entreprises qui continuent d’avoir recours à cette méthode classique de sécurité. Celles-ci partent du principe qu’un pare-feu est suffisant pour protéger les données stratégiques des menaces extérieures.

Cependant, le cloud et la mobilité faisant désormais partie intégrante de la vie des entreprises, la notion « d’extérieur » et « d’intérieur » est devenue beaucoup plus floue. Les collaborateurs, les partenaires et les clients accédant désormais aux données sensibles via des réseaux mal sécurisés et des équipements mobiles, il est devenu essentiel de protéger les utilisateurs et les données, peu importe l’endroit d’où ils se connectent ou le périphérique qu’ils utilisent.

Le croisement d’offres mobiles, sociales et cloud donne à l’entreprise une visibilité et des opportunités sans précédent, mais elle a également créé un environnement avec des identités d’utilisateurs multiples (et croissantes) et éparses, sur des points de contact, ce qui place des barrières supplémentaires entre vos utilisateurs et les applications auxquelles ils ont besoin d’accéder. La sécurité qui cible en particulier les terminaux, le cloud, les réseaux et les e-mails n’est pas équipée pour faire face à l’éventail d’appareils, de systèmes et de flux dont même les entreprises les plus progressives n’auraient pas pu rêver il y a quelques années. L’identité émerge comme une solution miracle pour les DSI qui veulent sécuriser les données de leur entreprise, stimuler l’agilité de l’entreprise et améliorer les expériences des utilisateurs finaux dans leur écosystème.

Cloud

Attention : le business a déserté les locaux de votre entreprise

L’adoption des applications en Cloud dans les entreprises a explosé ces dernières années. Cette migration vers le Cloud force les entreprises à repenser leurs politiques de gestion des accès et des identités (IAM), alors que le périmètre de sécurité s’étend désormais au-delà du pare-feu.

Ce recours croissant aux applications en Cloud et aux architectures SaaS est encouragé par deux facteurs : les entreprises cherchant à optimiser leurs opérations, tout en améliorant la productivité de leurs collaborateurs ; et les employés souhaitant mieux travailler grâce aux applications en SaaS. Cependant, l’origine de cette tendance est plus profonde encore. Selon les estimations de Forrester Research® en 2014, « en ce qui concerne le digital, le confort d’utilisation n’est plus un luxe. Nous entrons dans l’ère du digital et désormais pour les entreprises, ne pas l’adopter signifiera ne pas y survivre ». 1

En termes de sécurité et de conformité, cette profonde migration vers le cloud a eu des répercussions importantes:

- Les systèmes d’IAM traditionnels n’étaient pas conçus pour sécuriser les applications en dehors du pare-feu de l’entreprise.

- La multiplication des mots de passe provoque d’énormes failles de sécurité. Les employés utilisent, en effet, parfois le même mot de passe pour plusieurs systèmes, ou ont tellement de mot de passe à retenir qu’ils sont contraints de les écrire sur des posts-its, par exemple.

- La multiplication des authentifications uniques affecte également la productivité des employés : ceux-ci perdent en effet du temps à trouver, mettre à jour et à rentrer leurs mots de passe au lieu de se concentrer sur leur travail.

En conclusion ? Dans une entreprise où les frontières s’effacent, la notion d’identité est un facilitateur stratégique : les utilisateurs bénéficient des accès nécessaires, en toute sécurité.

Le conseil du spécialiste des identités :

En se concentrant sur l’authentification de l’utilisateur plutôt que sur la protection des endpoints, les entreprises pourront fournir des accès sécurisés à n’importe quelle application, à partir de n’importe quel appareil et n’importe quel emplacement. Les solutions modernes de gestion des identités permettent aux DSI d’ajouter la notion de « n’importe où » à leurs critères d’authentification. Il suffit d’étendre votre IAM existant à des services Cloud, capables d’aller chercher les utilisateurs dans n’importe quel référentiel, de les rattacher à n’importe quelle infrastructure d’authentification/de sécurité et de les connecter à n’importe quelle application, peu importe la localisation des systèmes et des applications.

Technologies mobiles

Soyez au service de vos employés et de vos clients, où qu’ils aillent

Soyez préparés pour l’hétérogénéité, il n’existera pas de plateforme ou d’éditeur dominant. A l’inverse, il y aura une multitude de nouveaux équipements et d’applications. D’ici 2016, chaque utilisateur possèdera 3 à 5 équipements de forme et de taille diverses, intégrant toute les fonctionnalités, et dont les interfaces seront articulées autour du tactile/voix ou du clavier/souris. La future plateforme mobile sera disponible en Cloud, compatible avec les réseaux sociaux, le multicanal, adaptable et compatible avec tous les équipements. Les secteurs de la gestion des appareils mobiles (MDM), les conteneurs de sécurité, la synchronisation/le partage des fichiers et les autres outils deviendront des suites logicielles.

Nombreuses sont les entreprises qui ont beaucoup investi dans une sécurité qui couvre les applications Web (une solution de gestion des accès web [WAM]). Les solutions WAM permettent de sécuriser les applications web, mais ne savent pas protéger les API nécessaires aux applications mobiles ou aux autres applications web. Pourquoi est-ce important ? Les API représentent pour de nombreuses entreprises une grande opportunité de marché et peuvent sensiblement stimuler les revenus. Dans un monde où plusieurs fonctions sensibles et essentielles sont de plus en plus déployées comme des services et exposées par le biais d’API Web, la posture de sécurité de ces API devient une mission décisive. La solution la plus efficace de gestion des accès API devra intégrer les caractéristiques suivantes. Elle devrait :

Nombreuses sont les entreprises qui ont beaucoup investi dans une sécurité qui couvre les applications Web (une solution de gestion des accès web [WAM]). Les solutions WAM permettent de sécuriser les applications web, mais ne savent pas protéger les API nécessaires aux applications mobiles ou aux autres applications web. Pourquoi est-ce important ? Les API représentent pour de nombreuses entreprises une grande opportunité de marché et peuvent sensiblement stimuler les revenus. Dans un monde où plusieurs fonctions sensibles et essentielles sont de plus en plus déployées comme des services et exposées par le biais d’API Web, la posture de sécurité de ces API devient une mission décisive. La solution la plus efficace de gestion des accès API devra intégrer les caractéristiques suivantes. Elle devrait :

- Remplacer ou compléter l’infrastructure d’IAM existante, pour couvrir la protection des API et du web.

- Reposer sur une approche basée sur des standards qui permet de plus avoir recours au stockage des mots de passe locaux sur les équipements mobiles.

- Adopter une approche de type proxy accompagnée d’un serveur de politiques centralisé, à la fois pour les accès aux API et les accès au web.

« Sur les 3 milliards de dollars de chiffre d’affaire annuel de salesforce.com, 50 % proviennent des API. Pour Expedia, ce chiffre avoisine les 90 % (sur 2 milliards) ». – Forbes2

Le conseil du spécialiste des identités :

Dans la création de votre stratégie, n’oubliez pas les standards du marché. Ceux-ci apporteront une valeur considérable, car ils garantissent notamment la construction d’un framework correctement répertorié, fiable et interopérable. Affranchissez-vous de la dépendance à un éditeur et aux mécanismes propriétaires en suivant les standards du marché qui vont continuer à évoluer en fonction des besoins et des nouvelles technologies disponibles.

Omnicanal

PSSST ! Vos clients détestent eux aussi les mots de passe

Beaucoup ne sont pas encore certains de la différence entre le multicanal et l’omnicanal. Que cachent ces noms ? Tout simplement, le multicanal nous fait utiliser plusieurs canaux (par exemple noble, web, etc.) pour s’engager avec les clients. Mais si vous ne vous focalisez que sur un seul canal, vous perdez une occasion. Les entreprises se sont initialement tournées vers le multicanal en ajoutant chaque canal quand le besoin se faisait sentir, mais l’omnicanal n’est pas lié à chaque canal par lequel vous engagez le client. Il s’agit de fournir une expérience unique et unifiée à votre client sur chaque canal. L’activité entamée sur un canal doit pouvoir se continuer de façon fluide sur un autre, et ce jusqu’à ce que la transaction du client soit finalisée et effective.

Des consommateurs ne modifient leurs mots de passe qu’une seule fois par an.3

Des consommateurs n’utilisent que cinq mots de passe, voire moins.3

Des consommateurs pensent qu’un mot de passe unique à usage multiple serait beaucoup plus pratique que la combinaison actuelle mot de passe/nom d’utilisateur.4

Des consommateurs sont mécontents des techniques d’authentification actuelles.5

Où la notion d’identité trouve-t-elle sa place ? Ce qui a commencé comme une simple technologie de single sign-on (SSO) (un accès facile à toutes vos applications internes et tierces par le biais de votre portail Web) s’est rapidement développé au cours des dix dernières années. Et il continue de s’accélérer avec l’adoption massive par les consommateurs de mobiles et avec l’économie des API. Nous nous préoccupions auparavant de la façon dont les consommateurs utilisaient le Web. Il nous faut désormais assurer une expérience fluide sur l’ensemble des canaux actuels et futurs, mais également réfléchir au poids de l’authentification dans le confort global d’utilisation. Pourquoi cela ? Pour que les utilisateurs puissent conserver le même état d’un canal à un autre.

L’Internet of Everything

Tout est connecté. Votre entreprise est-elle prête ?

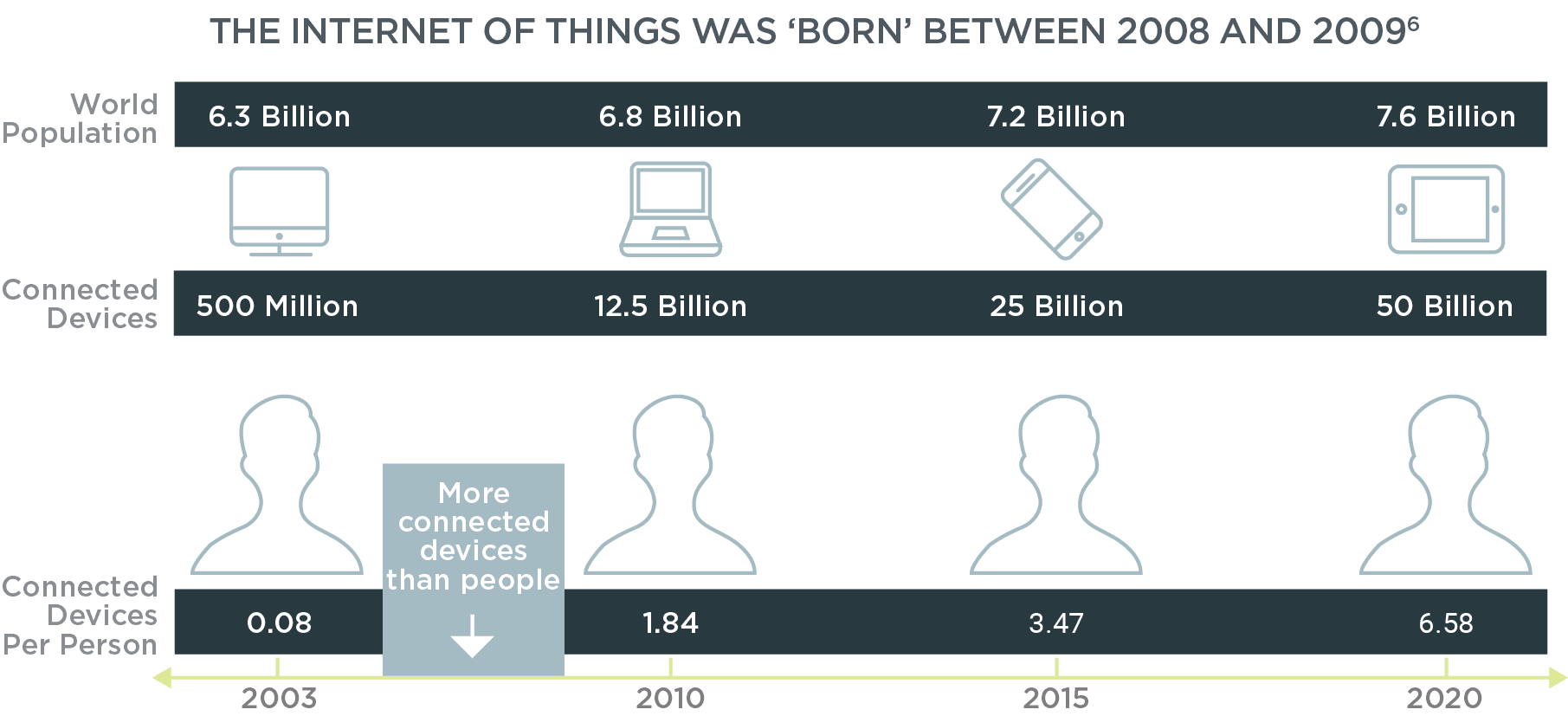

Si la gestion des identités pour le Cloud, la mobilité et les réseaux sociaux vous posent toujours des difficultés, préparez-vous : 30 milliards d’autres « choses » seront connectées d’ici cinq à dix ans. L’Internet des objets (IoT) est en phase d’atteindre son paroxysme. L’internet mobile permettra d’accélérer l’adoption de l’IoT. Les spécialistes du secteur entrevoient un marché dont la valeur atteindra plusieurs milliards de dollars, encouragé par les milliards d’équipements connectés. Ceux-ci seront des facilitateurs de business, simplifieront et rendront la vie des individus plus agréable.

Les conséquences positives potentielles sur les entreprises sont colossales ; de la même façon que la construction d’un monde interconnecté qui engloberait les architectures de sécurité, la bande passante, la gestion des adresses IP, la standardisation des protocoles de communication, les consoles de gestion, la gestion des certificats, la consommation d’énergie, la confidentialité et les identités. Mais quelles identités ? Pour faire des requêtes ou se connecter à n’importe quel « objet », cet objet devra posséder une forme d’identité. Un smartphone est utile en tant qu’appareil, mais il voit sa valeur décuplée lorsqu’il s’identifie pour un utilisateur spécifique. Mais, c’est lorsqu’il peut être associé à d’autres objets que cela devient exceptionnel. Le rôle d’un système de chauffage, ventilation et de climatisation est de fournir une température intérieure stable, mais celui-ci doit cependant s’identifier et trouver sa place dans un ensemble de choses. La notion d’identité est la pierre angulaire des relations entre toutes ces choses, telles que des équipements dans une boutique, un capteur ou un appareil mobile.

Le conseil du spécialiste des identités :

Concentrez-vous sur trois notions clé d’identité, applicables à toute entreprise pour parvenir à délivrer une expérience unique et unifiée.

• Développez une visibilité unique sur les clients

• Délivrez des accès aux clients selon leurs conditions, via n’importe quel appareil et n’importe quel canal

• Centraliser les contrôles.

Les individus, les choses, les informations et les endroits. Toute cette connectivité a de la valeur et les architectures vont devenir importantes. Les notions de « gestion », de « monétisation », d’« opération » et d’« extension » vont définir le quotidien des DSI. La logique applicative, les données et les analyses seront omniprésentes : aux extrémités du réseau, au niveau des passerelles, dans le cloud et au sein même de l’entreprise. Les DSI doivent analyser soigneusement la façon dont les opérations commerciales sont menées afin de saisir où les opportunités se trouvent.

Étendre les accès dans un contexte de fédération

Dans le monde d'aujourd'hui, gagner passe par la collaboration

Aujourd’hui, les entreprises connectées comptent sur leurs partenaires pour intégrer des services permettant d’interagir avec les clients, ou pour étendre leurs collaborations professionnelles à des employés ne travaillant pas forcément à temps plein. Nous évoluons dans une économie globalisée et les partenaires sont à la recherche d’une croissance durable et rentable.

Vos partenaires exigent d’avoir accès aux données ou aux applications internes de façon fluide et n’importe quand. Ceci signifie que les entreprises se retrouvent avec un nombre ahurissant d’utilisateurs (une identité externe pour chaque partenaire ou client) qu’il faut provisionner (ou déprovisionner), auxquels il faut accorder les bons accès, bien qu’ils n’aient aucun contrôle ou influence sur ces identités partenaires. La gestion des identités externes et des accès partenaires ne représente pas uniquement une tâche difficile et contraignante pour les équipes informatiques, elle expose également les entreprises à des failles de sécurité.

Une vision fédérée de l’IAM (gestion des accès et des identités) permet d’assurer les accès dont les partenaires ont besoin en s’affranchissant de la complexité, des coûts et des risques associés à la gestion locale de ces identités.

Votre sécurité est aussi forte que votre lien le plus faible. Pour garantir des accès sécurisés à vos partenaires, concentrez-vous sur ces quatre éléments :

-

La gestion unifiée au sein d’une autorité centralisée de gestion des identités

-

Possibilité de self-service grâce une expérience centrée sur les utilisateurs intégrée

-

Contrôle et visibilité grâce au provisionning « zero-day »

-

Des politiques d’accès fortes qui ont recours à un MFA robuste

« La vulnérabilité qui a touché l’enseigne Target a été provoquée par un de ses prestataires de service, un petite société de chauffage et de climatisation située à PA… La notion de périmètre réseau est désormais révolue ». – Network World7

À retenir

Ces derniers temps, l’IAM est une cible qui se déplace en raison des forces du cloud, du mobile et des consommateurs toujours plus connectés. Garder ces cinq tendances à l’esprit et comprendre les besoins de votre entreprise en termes de sécurité et de contrôle d’accès vous permettra de prendre des décisions bénéfiques pour le présent, mais vous donnera également de bonnes bases pour le futur. Dans votre recherche d’une solution moderne de gestion des identités, il convient de prendre en compte trois actions essentielles qui vous aideront à migrer vers une sécurité définie par l’identité :

- Consolidez l'authentification en tant que service distinct.

- SSO-permettez à vos applications de tirer parti de l'authentification consolidée.

- Remplacez les mots de passe par un service d'authentification forte.

Pourquoi choisir Ping ?

- Vous n’avez pas à mettre en péril votre sécurité. Vos équipes informatiques gardent le contrôle sur les accès aux applications/données sans répliquer les identités dans le cloud.

- La plateforme Ping Identity couvre le cloud et les centres de données. Optez pour le SSO dans le Cloud, le SSO dans les locaux ou les deux, ou le plus adapté à votre entreprise.

- Nos solutions s’intègrent facilement dans votre infrastructure existante. Continuer à travailler avec vos systèmes existants vous fait gagner du temps, de l’argent et de la sérénité.

Sources :

1 Forrester Research®: Predictions 2014: Mobility And Computing Technologies In The Age Of The Customer, January 15, 2014 By J.P. Gownder with Christopher Voce, Katherine Williamson

2 Forbes, CIO Network, Ready for APIs? Three Steps to unlock the fata economy’s most promising channel, by contributor McKinsey & Company, January 2014

3 CSIDTM , Consumer Survey: Password Habits, September 2012

4 Ponemon Institute, Moving Beyond Passwords: Consumer Attitudes on Online Authentication, April 2013

5 Nuance, Surveys Show: Consumers Ready to Say Goodbye to PINs, Passwords, and Probing, May 2013

6 Stratecast, Frost and Sullivan, The Hidden Truth Behind Shadow IT: Six trends impacting your security posture, an executive brief sponsored by McAfee, November 2013

7 NetworkWorld, Lessons Learned from the Target Breach, by Jon Oltsik, March 2014

Lancez-vous dès Aujourd'hui

Découvrez comment Ping peut vous aider à protéger vos employés et améliorer l'expérience de vos clients dans un monde digital en constante évolution.

Démonstration Gratuite

Nous vous remercions ! Veuillez consulter votre boîte email.